التحليل الجنائي الرقمي والاستجابة للحوادث - الأمن السيبراني - ثالث ثانوي

1. أساسيات الأمن السيبراني

2. الحماية والاستجابة في الأمن السيبراني

الدرس الثالث التحليل الجنائي الرقمي والاستجابة للحوادث مقدمة في التحليل الجنائي الرقمي والاستجابة للحوادث www.mausa Introduction to Digital Forensics (DF) and Incident Response (IR) يعد التحليل الجنائي الرقمي والاستجابة للحوادث (DFIR) أحد فروع الأمن السيبراني المهمة المرتكزة على تحديد الهجمات السيبرانية والتحقيق فيها واحتوائها وتجاوزها ، وتوفير المعلومات للقضايا القانونية أو التحقيقات الرقمية الأخرى، وتتكون هذه الخدمات من مكونين رئيسين التحليل الجنائي الرقمي (Digital Forensics) بصفته حفلًا استقصائياً في علم التحليل الجنائي. يتضمن التحليل الجنائي الرقمي عمليات جمع الأدلة الرقسية وتحليلها وتقديمها على أنظمة الحاسب، أو أجهزة الشبكة، أو الهواتف المحمولة، أو الأجهزة اللوحية، ويمكن أن تساعد هذه الأدلة في الكشف عن حقيقة الأحداث التي حدثت على هذه الأجهزة، يتم اللجوء للتجليل الجنائي الرقمي على نطاق واسع في الإجراءات القانونية والاستقصاءات التنظيمية، وفي التحقيقات الداخلية للشركات، وفي قضايا النشاط الإجرامي، وكذلك أنواع أخرى من التحقيقات الرقمية الاستجابة للحوادث (Incident Response) تغطي الاستجابة للحوادث أيضًا قضايا التحقيق، ولكنها تُركز بشكل خاص على معالجة الحوادث الأمنية، وفي هذه الحالات يقوم المحققون بإجراءات مختلفة يتعلق بعضها بالاحتواء والتعافي للاستجابة بشكل فعال للوضع القائم. يؤدي كل من التحليل الجنائي الرقمي والاستجابة للحوادث أدواراً حاسمة في الكشف عن الحقائق المحيطة بالأحداث الرقمية ومعالجة الحوادث الأمنية المحتملة لضمان أمن الأنظمة والبيانات الرقمية وسلامتها سلسلة الهجوم السيبراني (Cyber kill Chain) تستخدم منهجية سلسلة الهجوم السيبراني لفهم وتحليل الهجمات السيبرانية الضارة، وتحدد المراحل التي تمكن المهاجمين من التحكم بهدفهم وتنفيذ أغراضهم بالنهاية وبعد فهم سلسلة الهجوم السيبراني جزءاً أساسيًا من عملية التحليل الجنائي الرقمي والاستجابة للحوادث (DFIR) ، فمن خلال فهم تلك السلسلة يمكن للمسؤولين عن حماية الشبكات وأمنها تحديد أنماط الهجوم، والتعرف على التقنيات المعروفة التي يستخدمها المهاجمون والاستجابة وفقا لذلك، وتتكون مراحل سلسلة الهجوم السيبراني من التالي المرحلة الأولى: الاستطلاع (Reconnaissance) يحدد المهاجمون الأهداف ويستكشفون نقاط الضعف لاستغلالها أثناء الاستطلاع. وقد تتضمن هذه العملية جمع بيانات الاعتماد والوصول وجمع المعلومات مثل: عناوين البريد الإلكتروني، ومعرفات المستخدمين والمواقع. ومعلومات التطبيقات. والبرامج ونظام التشغيل، وبالطبع كلما ازداد كم المعلومات التي يتم جمعها كلما أدى إلى المزيد من الهجمات الناجحة. المرحلة الثانية: التسليح (Weaponization) ينشئ المهاجم ناقلا للهجوم أثناء التسليح ( على سبيل المثال البرمجيات الضارة، وبرمجيات الفية والميروشان والديدان) لاستغلال ثغرة معروفة، وقد يقوم المهاجم أيضا بإعداد أبواب خلفية للوصول المستمر في حالة تعذرت عملية " وزارة التعليم الدخول بالشكل المخطط له ... 2023 14/5

المرحلة الثالثة: التسليم (Delivery) قد يُرسل المهاجمون مرفقات أو روابط ضارة إلى المستخدمين لمحاولة فتح ثغرة في مرحلة التسليم، وقد يستخدمون تقنيات الهندسة الاجتماعية لزيادة فعالية هجومهم. المرحلة الرابعة الاستغلال (Exploitation) يتم تشغيل التعليمات البرمجية الضارة على نظام الفرد المستهدف أثناء ، مرحلة الاستغلال. المرحلة الخامسة: التثبيت (Installation) بعد مرحلة الاستغلال مباشرة يتم تثبيت ناقل الهجوم على نظام الضحية، مما يسمح للجهة المهاجمة بالتحكم في النظام أو الشبكة. المرحلة السادسة: القيادة والتحكم (Command and Control) يستطيع فيها المهاجم التحكم عن بعد بجهاز أو هوية داخل الشبكة ويتحرك ليتوسع داخل النظام أو الشبكة ويزيد مدى الوصول وينشئ نقاط دخول جديدة. المرحلة السابعة : تحقيق الأهداف (Actions on Objective) يمضي المهاجم خلال هذه المرحلة في تحقيق أهدافه المرجوة التي قد تشمل سرقة البيانات أو إتلافها ، أو تشفير المعلومات أو استخراج البيانات. عمليات التحليل الجنائي الرقمي والاستجابة للحوادث DFIR Processes يرتبط التحليل الجنائي الرقمي والاستجابة للحوادث ارتباطا وثيقا فرق الاستجابة لحوادث أمن الحاسب رغم اختلاف وظائفهما، وغالبا ما يتم (Computer Security Incident Response Teams - CSIRT5/ دمجهما في الممارسة العملية حيث هي مجموعات متخصصة من المهنيين التقنيين الذين يقومون بالتحقيق في يُعدان مكونان أساسيان للأمن حوادث الأمن الرقي وتحليلها والاستجابة لها. وتؤدي تلك الفرق دورا مهما السيبراني، يرتكز التحليل الجنائي کے حماية شبكات الحاسب وصيانتها و استعادتها بعد تحديد المشكلات الأمنية. الرقمي على جمع أدلة الحادث الأمني وتحليلها، أما الاستجابة للحوادث فتتضمن التحقيق في حوادث أمن الحاسب والحد من تأثيرها أو احتواءها، والتعامل معها، والتعافي منها، يتم استخدام هذه التقنيات معا بشكل متكرر من قبل فرق الاستجابة لحوادث أمن الحاسب (CSIRTS) في التعامل مع الهجمات السيبرانية والتحقيقات الرقمية المختلفة، وكذلك في القضايا القانونية والمحاكم. تشمل عمليات التحليل الجنائي الرقمي والاستجابة للحوادث (DFIR) ما يلي: جمع الأدلة الجنائية (Forensic Collection) يتضمن ذلك عملية جمع البيانات وفحصها وتحليلها من مصادر مختلفة مثل الشبكات والتطبيقات. ومخازن البيانات والنقاط الطرفية سواء في مراكز البيانات داخل الشركات أو الخدمات السحابية. سلسلة الحيازة (Chain of Custody) إجراء يتم به الاستمرار في جمع الأدلة الجنائية من خلال تتبع رحلة الأدلة من الجمع إلى التحليل كما يتضمن توثيق. تفاعل كل فرد مع الأدلة وتاريخ الجمع أو النقل ووقته، وسبب النقل. وزارة التعليم 5

التحقيق في السبب الجذري (Root Cause Investigation) يتم في هذه الخطوة تحديد ما إذا كانت المؤسسة هدفًا أساسيا للخرق، وتحديد السبب الجذري للحادث، ونطاقه والجدول الزمني لحدوثه وتأثيره. الإخطار والابلاغ (Notification and Reporting) تقوم المؤسسات بإخطار السلطات المختصة بخصوص الانتهاكات أو التهديدات الأمنية اعتمادا على التزامات الامتثال الخاصة بها. مراجعة ما بعد الحادث Post-Incident Review) قد تتطلب هذه المرحلة من المؤسسة التفاوض مع المهاجمين. والتواصل مع أصحاب المصلحة والعملاء والصحافة وتنفيذ تغييرات على الأنظمة والعمليات لمعالجة الثغرات الأمنية اعتمادا على طبيعة الحادث. عملية التحليل الجنائي الرقمي Digital Forensics Process تمر عملية التحليل الجنائي الرقمي النموذجية بالخطوات التالية: التعريف (Identification) يشمل تحديد الأدلة الرقمية المجتملة المتعلقة بالحادثة أو بالتحقيق وتوثيقها، ويتضمن ذلك تحديد مصادر البيانات ذات العلاقة مثل أجهزة الحاسب، أو الأجهزة المحمولة، أو الخوادم، أو سجلات الشبكة وتحديد نطاق التحقيق. المحافظة (Preservation): يتم حماية الأدلة الرقمية المحددة لمنع تغييرها أو تلفها أو ضياعها، ويشمل ذلك إنشاء نسخ من بيانات التحقيق الجنائي، وعزل الأنظمة المتأثرة عن الشبكات، والحفاظ على كافة البيانات والمعلومات واستخدامها بطريقة مناسبة لضمان سلامة الأدلة. التحليل (Analysis) يتم فحص الأدلة التي تم جمعها للكشف عن المعلومات ذات العلاقة وتحديد الأنماط أو الروابط، وقد يتضمن ذلك استخدام أدوات وتقنيات متخصصة في التحليل الجنائي لاستعادة الملفات المحذوفة، أو فلك تشفير البيانات المشفرة أو تحليل سجلات النظام يجب على المحللين أيضًا تفسير النتائج، مع مراعاة سياق التحقيق والتفسيرات البديلة المحتملة، ويتضمن التحليل الطرائق التالية . التحليل الجنائي لنظام الملفات هو التحقيق في أنظمة ملفات النقطة الطرفية لتحديد مؤشرات الاختراق الأمني أو استغلال الثغرات. . التحليل الجنائي للذاكرة: هو فحص ذاكرة النظام للكشف عن أي مؤشرات لوجود الثغرات التي قد لا تكون موجودة في أنظمة الملفات . التحليل الجنائي للشبكة: هو تحليل نشاط الشبكة مثل: رسائل البريد الإلكتروني، والرسائل، وسجل التصفح للتعرف على الهجوم وفهم أساليبه وتحديد نطاق الحادث. . تحليل السجلات مراجعة وتفسير سجلات النشاط لاكتشاف الأحداث غير العادية أو السلوك المحبوة . الذي قد يشير إلى وقوع حادث أمني وزارة التعليم 2073 1445

التوثيق (Documentation): يجب توثيق عملية التحليل الجنائي الرقمي بأكملها، بما في ذلك الخطوات المتخذة والأدوات المستخدمة والاستنتاجات التي تم التوصل إليها ، ويضمن التوثيق التفصيلي إمكانية مراجعة التحليل الجنائي وتكراره ونقضه إذا لزم الأمر حسب التزام المحقق بأفضل الممارسات والمعايير الصناعية. الإبلاغ (Reporting): بعد عملية التحليل الجنائي الرقمي تقدم الفرق الأدلة والنتائج التي تم التوصل إليها، وعادةً ما توضح هذه الخطوة الأخيرة منهجية التحليل والإجراءات المتبعة أثناء التحقيق، مما يضمن تقديم المعلومات. بوضوح ودقة للمزيد من المراجعة أو الإجراءات القانونية المحتملة عملية الاستجابة للحوادث Incident Response (IR) Process تمر عملية الاستجابة للحوادث النموذجية بالخطوات التالية تحديد النطاق (Scoping) يكون الهدف في هذه المرحلة تقييم شدة الحادث ونطاقه واتساعه وتحديد جميع مؤشرات الاختراق Indicators of Compromise - loc)، كما تساعد هذه الخطوة في تحديد نطاق الهجوم وتحديد أولويات إجراءات الاستجابة وفقا لذلك. التحقیق (Investigation) يتضمن ذلك استخدام أنظمة متقدمة والمعلومات الاستباقية لاكتشاف التهديدات وجمع الأدلة وتوفير معلومات متعمقة حول الحادث، وهي خطوة حاسمة في فهم طبيعة الهجوم وجمع البيانات الأساسية للمزيد من التحليل. التأمين (Securing): م تبقى المؤسسات بحاجة إلى مراقبة صحة أنظمتها الإلكترونية باستمرار حتى بعد معالجة التهديدات. وغالبا ما تتضمن هذه المرحلة احتواء التهديدات النشطة التي تم تحديدها أثناء التحقيق واستئصالها. وغلق أي ثغرات أمنية محددة لمنع الهجمات المستقبلية. الدعم والإبلاغ (Support and Reporting) تختتم مرحلة الدعم والإبلاغ كل حادث أمني بتقديم خطة مفصلة للدعم المستمر. وبتقديم التقارير المخصصة. وقد يقوم مرود خدمة التحليل الجنائي الرقمي والاستجابة للحوادث (DFIR) بفحص المنشأة وتقديم نصيحة اختصاصية بشأن الخطوات التالية لتعزيز التدابير الأمنية وضمان الاستعداد للحوادث المستقبلية المجتملة. التحول (Transformation) أخيرا، تتضمن مرحلة التحول من فرق التحليل الجنائي الرقمي والاستجابة للحوادث (DFIR) تحديد الثغرات في الوضع الأمني للمؤسسة، وتقديم المشورة بشأن تعزيز نقاط ضعف النظام والحد منها، كما تهدف هذه المرحلة إلى تحسين الوضع الأمني للمؤسسة وزيادة صمودها ضد التهديدات السيبرانية المستقبلية. تحديات التحليل الجنائي الرقمي والاستجابة للحوادث Digital Forensics and Incident Response Challenges .... تزداد التحديات التي يواجهها التحليل الجنائي الرقمي والاستجابة للحوادث (DFIR) مع تقدم أنظمة الحاني، وتزداده العقبات أمام الخبراء في هذا المجال، ويوضح الجدول 2.6 التحديات الرئيسة التي نواجه التحليل الجنائي الرقمي والاستجابة للحوادث (DFIR). قرارة التعليم 2002

تحديات التحليل الجنائي الرقمي والاستجابة للحوادث

جدول :2.6 التحديات الرئيسة للتحليل الجنائي الرقمي والاستجابة للحوادث التحدي التحليل الجنائي الرقمي الوصف لم عدم إمكانية إعادة إنشاء الأدلة الرقمية تعتمد على موقع أو خادم أو شبكة واحدة، بل تعدد مصادر أصبحت تنتشر خلال العديد من المواقع المادية والافتراضية ونتيجة لذلك تتطلب التحاليل الحمانية الرقمية مزيدا من الحبرة والأدوات والوقت لجمع التهديدات والتحقيق فيها بدقة الأدلة الوتيرة المسارعة للتقنية الاستحامة للحوادث تزايد البيانات وكفاءة تتطور الأجهزة الرقمية وتطبيقات البرمجيات وأنظمة التشغيل وتتوسع باستمرار، ونظرا لعمل التغيير السريع يتعين على خبراء التحليل الجنائي الرقمي أن يكونوا قادرين على إدارة الأدلة الرقمية في مجموعة متنوعة من إصدارات التطبيقات وتنسيقات الملفات. تواجه المؤسسات عددا متزايدا من التنبيهات الأمنية، ومع ذلك، فهي على الأغلب لا تمتلك الخبرة الكافية في مجال الأمن السيبراني اللازمة لمعالجة حجم المعلومات وحجم التهديدات. وندرة الدعم حيث تعتمد المؤسسات على الخبراء الخارجيير في التحليل الجنائي الرقمي والاستجابة للحوادت (DFIR) نسد فجوة المهارات والحصول على الدعم الناء التهديدات الحرجة 4 توسع بطاق يحمل توسع نطاق الهجوم الأنظمة الحوسبة والبرمجيات الحديثة عملية الحصول على ملخص دقيق للشبكة أكثر صعوبة، ويزيد من مخاطر التهيئة الخاطئة وأخطاء المستخدمين الهجوم أفضل ممارسات التحليل الجنائي الرقمي والاستجابة للحوادث Digital Forensics and Incident Response Best Practices أفضل ممارسات التحليل الجنائي الرقمي (DF) تعتمد فعالية التحليل الجنائي الرقمي والاستجابة للحوادث (DIR ) على الاستجابة السريعة والشاملة، ومن الضروري أن تتمتع فرق التحاليل الجنائية الرقمية بالخبرة الواسعة والأدوات المناسبة، والخطوات الصحيحة لتوفير استجابة عملية وسريعة لأي مشكلة. تتمتع الخبرة في التحليل الجنائي الرقمي بعدد من المزايا، بما فيها القدرة على تحديد السبب الجذري للحادث وتحديد نطاقه وتأثيره بدقة، وسيؤدي استخدام أدوات التحقيق المناسبة إلى تحسين تحديد الثغرات الأمنية التي أدت إلى الهجوم المستهدف أو غير ذلك. أفضل ممارسات الاستجابة للحوادث (IR) يتم تخصيص خدمات الاستجابة للحوادث الفورية لإدارة الحوادث لتقليل الضرر الذي يلحق بالسمعة، والخسارة المالية، وتعطيل الأعمال، كما تشمل أفضل الممارسات الخاصة بالاستجابة الحوادث التحضير، والجاهزية، والتخطيط. بالإضافة إلى الحد من أثر الحوادث، والاستجابة الدقيقة والسليمة في الوقت المناسب. تشمل أفضل ممارسات التحليل الجنائي الرقمي والاستجابة للحوادث التعرف على السبب الأساسي المشكلات، وتحد جميع الأدلة والبيانات المتاحة ومعرفة موقعها بشكل صحيح. وتقديم الدعم المستمر لضمان تعزيز الدفاع الأمني للمؤسسة وزارة التعليم في المستقبل.

تحديات الرئيسية للتحليل الجنائي الرقمي والاستجابة للحوادث

أفضل ممارسات تحديات التحليل الجنائي الرقمي والاستجابة للحوادث

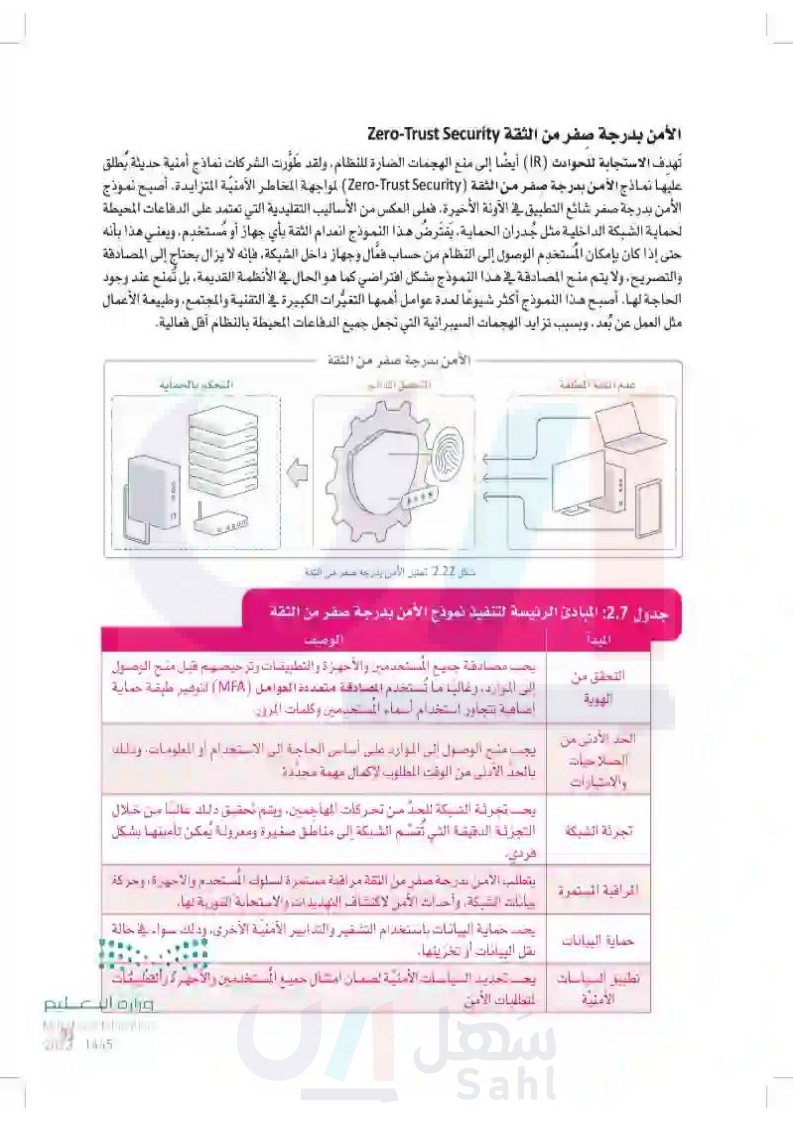

J الأمن بدرجة صفر من الثقة Zero-Trust Security تهدف الاستجابة للحوادث (IR) أيضًا إلى منع الهجمات الضارة للنظام، ولقد طورت الشركات نماذج أمنية حديثة بطلق عليها نماذج الأمن بدرجة صفر من الثقة (ero-Trust Security المواجهة المخاطر الأمنية المتزايدة. أصبح نموذج الأمن بدرجة صفر شائع التطبيق في الآونة الأخيرة. فعلى العكس من الأساليب التقليدية التي تعتمد على الدفاعات المحيطة الحماية الشبكة الداخلية مثل جدران الحماية ، يفترضُ هذا النموذج انعدام الثقة بأي جهاز أو مستخدم ويعني هذا بأنه حتى إذا كان بإمكان المستخدم الوصول إلى النظام من حساب فعال وجهاز داخل الشبكة، فإنه لا يزال يحتاج إلى المصادقة والتصريح، ولا يتم منح المصادقة في هذا النموذج بشكل افتراضي كما هو الحال في الأنظمة القديمة، بل تمنع عند وجود الحاجة لها. أصبح هذا النموذج أكثر شيوعا لعدة عوامل أهمها التغيرات الكبيرة في التقنية والمجتمع، وطبيعة الأعمال مثل العمل عن بعد. وبسبب تزايد الهجمات السيبرانية التي تجعل جميع الدفاعات المحيطة بالنظام أقل فعالية. علم الك المطلعة الأمن مدرجة صفر من الثقة التحكم بالحماية شكل 222 العقيل الأمن يدرجه صفر في التخة جدول :2.7 المبادئ الرئيسة لتنفيذ نموذج الأمن بدرجة صفر من الثقة الميدا الوصف يحب مصادقة جميع المستخدمير والأجهزة والتطبيقات وترحيصهم قبل منح الوصول التحقق من الى الموارد، وغالبا ما تستخدم المصادقة متعددة الحوامل (MFA) التوفير طبقة حماية اضافة تتجاور استخدام لماء المستخدمين وكلمات المراد الهوية الحد الأدنى من يجا منح الوصول إلى الموارد على أساس الحاجة إلى الاستخدام أو المعلومات، وتلك الصلاحيات والاستشارات بالحد الأدلى من الوقت المطلوب لإكمال مهمة محددة يح تحرثة الشبكة للحد من تحركات المهاجمين. ويتم تحقق ذلك الا من خلال تجرنة الشبكة التجزئة الدقيقة التي تقسم الشبكة إلى مناطق صغيرة ومعرولة يمكن تأمينها بشكل فري يتطلب الأمل لدرجة صفر من التقة مراقبة مستمرة لسلوك المستخدم والاحيرة، وحركة المراقبة المستمرة حانات الشبكة، وأحداث الأمر لاكتشاف التهديدات و الاستجابة الفورية لها. يخ حماية البيانات باستخدام التشفير والتدابير الأمنية الأخرى، وذلك سواء في حالة حماية البيانات نقل البيانات أو تخزينها. تطبيق السياسات يح تحديد السياسات الأمنية لضمان امسال جميع المستخدمين والأجهرة والطلبات المتطلبات الأمن كرارة التعليم الأمنية M 2031445

الأمن بدرجة صفر من الثقة

المبادئ الرئيسية لتنفيذ نموذج الأمن بدرجة صفر من الثقة

تحليل أنشطة الويب على الجهاز Analyzing the Web Activity of a Device تنشأ العديد من الهجمات السيبرانية من خلال اختراق أمني يحدث بسبب نشاط المستخدم عبر الوي. وتتم عملية التحليل الجنائي الرقمي بعد وقوع حدث أمني معين في النظام. كما تتمثل إحدى المهام الرئيسة بالتحقيق في نشاط الويب الخاص بالجهاز المتأثر بالحادث وتحليله. تقوم متصفحات الويب بتخزين ملفات السجل ( Log Files) التي تحتوي على بيانات ومعلومات حول الأنشطة التي تم إجراؤها باستخدام المتصفح، ويتم تنظيم هذه الملفات بطريقة يمكن الوصول إليها وقراءتها بواسطة أدوات تحليل البيانات. ستحلل في السيناريو التالي نشاط الويب لجهازك في متصفح ويب كروم (Chrome). حيث ستستخدم متصفح دي بي إس كيو لايت (DB Browser for SQLite) وهو أداة نظام إدارة قواعد البيانات وسيتم استخدام هذه الأداة للوصول إلى ملفات السجل وقراءة بيانات النشاط يمكنك تنزيل متصفح دي بي (Browser DB ) وتثبيته من الرابط التالي https://download.sqlitebrowser.org/DB.Browser.for SQLite-3.12.2-win64.msi ر 223 ومن الاستجابة السريعة (0) تحميل متصلح لي بي امور کو لاب بدء العمل مع متصفح دي بي Getting Started with DB Browser لعرض نشاط متصفحك يتعين عليك في البداية البحث عن ملفات سجل متصفح كروم وفتحها ملفات السجل ( Log Files)) هي قواعد بيانات تحتوي على جداول متعددة. حيث يحتوي كل جدول على معلومات حول نشاطك مثل: مواقع الويب التي زرتها والملفات التي قمت بتنزيلها. تأكد دائما من اتباعك أفضل ممارسات الأمن والحماية لحاسبك عند التصفح على الإنترنت. الفتح متصفح دي بي وتحميل ملف السجل اضغط ضغطة مزدوجة على اختصار DB Browser ) متصفح دي بي) من سطح المكتب ) اضغط على Ale | ملف > ... Open Database | فتح قاعدة بيانات... ). أدخل Users\ [usernamel \AppData\Local\ Google \ Chrome \ User Data \ Default\ . في مسار الموقع. وفي حقل usemamel) (اسم المستخدم) أدخل اسم مستخدم الحاسب 3 اختر (*) All files ( كافة الملفات من القائمة المنسدلة 1 اضغط على listory (المحفوظات). الاختبار ملف سجل المحفوظات ، ثم اضغط على Open (فتح . 1 free for Q We Tools Oper Traject وزارة التعليم 2 су MULL 2

Choose a desbase file AppData Local Google Chrome Use Data Deli De Cative Cload Files S Onellove-Binary Logic SA Budgetbese Cut CodeCache Network 3 Cab ▸ App Local Google Chrome Def Quick Desti Onial File My_a_incerent. Crave Binary Leg S 5 LOCK CS Brow 1 10 cod __ chaos co CO dovas dow مار والتعليم 3148 2 3 File name Hy LOG.old The Tom Frefe Se deals | db ":salme "suline! * TO 10 01 VTR 46 Open شكل 2:24 فتح مصحح دي في التحميل ملفت السعال العرض جدول : collection 3.43.050064089141/collection/xport_ 334.965455429687/actions 100 88 94 377.1406393334061 4 100 3 79.0472218745117 3 72078045224717 J 085710 773711/ شکر 2.25 عرض الحقول اضغط على علامة تبويب Browse Data البيانات ). اضغط على القائمة المنسدلة 3 لم اختر كان (مجددات موقع الموارد الموحد العرض جدول عارين urls x

جدول محددات موقع الموارد الموحد The Uniform Resource Locators (URL) Table يؤدي جدول عناوين محددات موقع الموارد الموحد (URLS) دورًا مهما في التحقيق في أنشطة تصفع المستخدم وتحليلها عند إجراء التحليل الجنائي للأمن السيبراني، ويحتوي هذا الجدول الموجود في سجل متصفح كروم على معلومات قيمة حول عناوين الويب التي زارها المستخدم أثناء جلسات التصفح . حيث يمكن للمحققين معرفة مواقع الويب التي تم الوصول إليها بدقة. وتتبع سلوك المستخدم والكشف عن الأدلة الحاسمة المتعلقة بالجرائم الإلكترونية من خلال فحص البيانات المخزنة في جدول العناوين. يتكون جدول عناوين محددات موقع الموارد الموحد (URLS) من عدة أعمدة رئيسة توفّر تفاصيل محددة حول كل عنوان URL تمت زيارته، فيما يلي، ستستكشف هذه الأعمدة وتتعرف على أهميتها في مجال التحليل الجنائي للأمن السيبراني: محدد موقع الموارد الموحد (url) يُخزن عمود محدد موقع الموارد الموحد (Url) عناوين الويب المحددة المواقع الويب التي تمت زيارتها ، حيث يمح تحليل هذه العناوين للمحققين بتحديد صفحات الويب التي تم الوصول إليها، واسترداد المعلومات الهامة المتعلقة بنشاط معين عبر الإنترنت. العنوان (title) يحتوي عمود العنوان (title ) على عناوين أو أسماء صفحات الويب التي تمت زيارتها ، وتقدم هذه المعلومات سباقا إضافيا ونساعد المحققين على فهم محتوى المواقع التي تم الوصول إليها والعرض منها، كما يمكن أن يوفر تحليل العناوين معلومات مهمة حول اهتمامات المستخدم وعادات التصفح والمحالات التي يجب تركيز التحقيق حولها. عداد الزيارة (visit_count) يُسجل عمود عداد الزيارة (visit_count) عدد المرات التي زار فيها المستخدم عنوان URL محدد، ويسمح هذا العداد للمحققين بتحديد وتيرة ومستوى استخدام المستخدم الموقع ويب معين. كما باعد هذا التحليل في تحديد الموارد التي تم الوصول إليها بشكل متكرر . وتحديد أولويات جهود التحقيق. وتحديد أنماط أو اتجاهات سلوك المستخدم. وقت آخر زيارة (last_visit_time) يوفر عمود وقت آخر زيارة (last visit_time ختم الوقت أو تاريخ أحدث زيارة لعنوان URL محدد ووقتها، وتمكن هذه المعلومات المحققين من إنشاء جداول زمنية وتتبع التسلسل الزمني لأنشطة المستخدم، وربما ربط زيارات موقع الويب بأحداث أو إجراءات أخرى. Taus ld url title visit_count Flor Filher I 1 https://www.google.com/search?... ksa ministry of education .... 2 2 https://moe.gov.sa/en Ministry of Education 3 htty/e.gov.sa/en/Pages/.. Ministry of Education hards/ve.gov.sa/en National Cybersecurity... 5 5 https://sdata.gov.sa/en/default.aspx Saudi Authority for Data and... last_visit_time 2 13331026045492522 113331026047091166 1 13331026047091166 2 13331026071307456 1 13331026134530124 مرارة التعليم 34

قراءة ختم الوقت Reading a Timestamp ختم الوقت ( Timestamp ) هو قيمة رقمية تمثل نقطة زمنية محددة. ويستخدم بشكل شائع في قواعد البيانات وأنظمة الحاسب التسجيل وتتبع الأحداث أو إنشاء البيانات وتعديلها . وغالبا ما يتم تخرين أختام الوقت على هيئة رقم يمثل الثواني أو الملي ثانية منذ نقطة مرجعية محددة تعرف باسم الحقبة (Epoch). يمكنك استخدام البرنامج النصي التالي في علامة تبويب تنفيذ Execute) في متصفح دي بي (Browser ( لعرض تاريخ الإدخال عن طريق استبدال ختم الوقت (Timestamp) بالقيمة التي تريد عرضها SELECT datetime (timestamp/1000000 + (atrftime('se', 1601-01-0111), 'misepoch', 1ocal time ) لقراءة ختم الوقت (Timestamp) اضغط على علامة تبوب Execute Sol (تيد SOL) أدخل البرنامج النصي مع ختم الوقت الذي ترغب في عرصه في الحمل أدناه. اضغط على Run ( تشغيل ) لتشغيل البرنامج النصي 2 | De thomes for Satire - Cilicetich.takakinapplimattocal Google chrome.her Data Default History PE E Ve Toos D lar Databa De Structure $310 3 2 datat 13328701091011671/1000000 + (arttume 1001-01-011), moampochr, "loca 12023-05-15 12:08:11 Bit recurred وزارة التعليم 1465 1 ComProject شكل 2.26 مراء لحم البيت (Timestamp) Moden Text Type of data currently Remote Ga SQL Remote

جدول مصطلحات البحث عن الكلمات الرئيسة The Keyword_search_terms Table يعد جدول مصطلحات البحث عن الكلمات الرئيسة ( keyword_search_terms ) مكونا مهما في تحقيقات التحليل الجنائي للأمن السيبراني، حيث أنه يحتوي على معلومات مهمة حول مصطلحات البحث أو الكلمات الرئيسة المستخدمة أثناء أنشطة التصفح على الويب كما يلتقط عمود المصطلح (Term) في هذا الجدول استعلامات البحث الفردية التي أدخلها المستخدمون يوفّر عمود المصطلح (Term) معلومات قيمة حول اهتمامات المستخدمين واحتياجاتهم المعلوماتية وسلوكهم عبر الإنترنت. ويسمح تحليل مثل هذه المعلومات للمحققين بنهم الكلمات الرئيسة أو العبارات المحددة المستخدمة عند البحث عن المعلومات يمكن أن تتراوح مصطلحات البحث هذه من مجرد كلمات رئيسة بسيطة إلى استعلامات أكثر تعقيدا، مما يوفر أدلة قيمة حول نوايا المستخدمين ونوع المعلومات التي كانوا يبحثون عنها. جدول التنزيلات Downloads Table هناك جدول آخر يحتوي على معلومات مهمة في التحليل الحناتي باسم جدول التنزيلات (Downloads)، ويحتوي هذا الجدول على معلومات حول الملفات التي تم تنزيلها . وحول البيانات الوصفية المرتبطة بها. وكذلك يؤدي دورًا مهما في إدارة المحتوى الذي تم تزيله وتبعه. كما يتضمن الجدول عدة حقول مهمة توفر معلومات حول الملفات التي تم تنزيلها والتفاصيل المتعلقة بها أعمدة المسار الحالي (current_path)، والمسار الهدف (target_path) تحزن هذه الحقول المسار الحالي والمسار الهدف للملف الذي تم تنزيله على " نظام المستخدم المحلي، ويمثل المسار الحالي (Current_path) الموقع المؤقت أو الحالي للملف أثناء تنزيله، بينما يشير المسار الهدف (target_path) إلى الوجهة النهائية لتحرين الملف بعد اكتمال التنزيل عمود علامة تبويب الرابط (tab_url) يخزن حفل علامة تبويب الرابط (tab_url) عنوان محدد موقع الموارد - الموحد (URL) أو عنوان الويب لصفحة الويب الخاصة بالتنزيل، مما يساعد في تحديد صفحة الويب المحددة، أو مصدر تنزيل الملف عبر الإنترنت. عمود إجمالي البايت (total_bytes) يمثل حقل إجمالي البايت (total_bytes) الحجم الإجمالي للملف الذي - تم تنزيله بالبايت، فيوفر معلومات حول حجم الملف مما يفيد في تقييم التأثير على موارد التخزين وفهم طبيعة المحتوى الذي تم تنزيله أعمدة وقت البدء (start_time) ووقت الانتهاء (end_time): عملية التنزيل وانتهائها، ويشير وقت البدء م تسجل هذه الحقول وقت بد. (start_time) إلى وقت بدء التنزيل، بينما يدل وقت الانتهاء (end_time ) على وقت اكتمال التنزيل، كما يمكن أن يوفر تحليل أختام الوقت معلومات حول مدة عملية التنزيل، وربما ربطها بأحداث المستخدم أو أنشطته الأخرى. corrent_path C:\DownloadXT_Brochurn.pdf target_path CarDownloads\ICT_Brochure.pdf http://pinaryiopic.net/arochureat end_line total_bytes 1760706 Sart Bove 13328797041529572 13328797042103677 رارت التعليم 23 145 96

جدول تسجيلات الدخول Logins Table يمكنك في ملف سجل بيانات تسجيل الدخول Login) العثور على جدول تسجيلات الدخول الذي يحتوي على معلومات متعلقة بعمليات تسجيل دخول المستخدم وبيانات الاعتماد المخزنة. وتوجد هذه البيانات بشكل شائع في قواعد بيانات متصفحات الويب وتؤدي دورا مهما في إدارة تفاصيل تسجيل الدخول وتعبئتها تلقانيا ، كما يتضمن جدول تسجيلات الدخول العديد من الحقول المهمة التي توفر رؤى حول بيانات اعتماد المستخدم والبيانات الوصفية المرتبطة بها. عمود عنوان URL الأصل (origin_url) يُخزن حقل عنوان URL الأصل (origin_Url) عنوان محدد موقع الموارد الموحد (URL) أو عنوان موقع الويب حيث تم استخدام بيانات اعتماد تسجيل الدخول أو حفظها. ويساعد هذا في تحديد موقع الويب أو الخدمة عبر الإنترنت المرتبطين بمعلومات تسجيل الدخول المخزنة. أعمدة عنصر اسم المستخدم (username_element) وقيمة اسم المستخدم (username_value) تلتقط هذه الحقول اسم عنصر لغة ترميز النص التشعبي (HTML) والقيمة المقابلة لاسم المستخدم أو معرفه أثناء تسجيله الدخول. وتوفر معلومات حول قيم حقول اسم المستخدم في نموذج الويب. أعمدة عنصر كلمة المرور (password_element) وقيمة كلمة المرور (password_value): على غرار حقول اسم المستخدم تلتقط هذه الحقول اسم عنصر لغة ترميز النص التشعبي (HTML) والقيمة المقابلة لكلمة المرور المستخدمة أثناء تسجيل الدخول وتوفر معلومات حول قيم حقول كلمة المرور في نموذج الويب عمود تاريخ الإنشاء (date_created) يشير حفل تاريخ الانشاء (date created ) إلى التاريخ والوقت اللذين تم فيهما إنشاء بيانات اعتماد تسجيل الدخول أو حفظها. ويساعد في تحديد ختم الوقت (Timestamp) الذي تم فيه تخزين بيانات الاعتماد من البداية في قاعدة بيانات المتصفح. عمود تاريخ آخر استخدام (date_last_used) يُسجل حقل تاريخ آخر استخدام (date_last_used) أحدث تاريخ ووقت تم فيه استخدام بيانات اعتماد تسجيل الدخول للمصادقة ويوفر معلومات حول أخر مرة تم فيها استخدام بيانات الاعتماد لتسجيل الدخول إلى الموقع المرتبط origin_art https://login.live.com/oauth20_authorize.f usermene_slement loginfmt username valia يتم الشعير قيمة كلمة المرور فتطهر هلنا على أنها کلمه BLOB sands.bl@outlook.com password_element pasand password_value date created 13328890149058235 date last_usad 13328390141382119 -كراري التعليم MI m_ parvaabahe

جدول تسجيلات الدخول Logins Table يمكنك في ملف سجل بيانات تسجيل الدخول Login) العثور على جدول تسجيلات الدخول الذي يحتوي على معلومات متعلقة بعمليات تسجيل دخول المستخدم وبيانات الاعتماد المخزنة. وتوجد هذه البيانات بشكل شائع في قواعد بيانات متصفحات الويب وتؤدي دورا مهما في إدارة تفاصيل تسجيل الدخول وتعبئتها تلقانيا ، كما يتضمن جدول تسجيلات الدخول العديد من الحقول المهمة التي توفر رؤى حول بيانات اعتماد المستخدم والبيانات الوصفية المرتبطة بها. عمود عنوان URL الأصل (origin_url) يُخزن حقل عنوان URL الأصل (origin_Url) عنوان محدد موقع الموارد الموحد (URL) أو عنوان موقع الويب حيث تم استخدام بيانات اعتماد تسجيل الدخول أو حفظها. ويساعد هذا في تحديد موقع الويب أو الخدمة عبر الإنترنت المرتبطين بمعلومات تسجيل الدخول المخزنة. أعمدة عنصر اسم المستخدم (username_element) وقيمة اسم المستخدم (username_value) تلتقط هذه الحقول اسم عنصر لغة ترميز النص التشعبي (HTML) والقيمة المقابلة لاسم المستخدم أو معرفه أثناء تسجيله الدخول. وتوفر معلومات حول قيم حقول اسم المستخدم في نموذج الويب. أعمدة عنصر كلمة المرور (password_element) وقيمة كلمة المرور (password_value): على غرار حقول اسم المستخدم تلتقط هذه الحقول اسم عنصر لغة ترميز النص التشعبي (HTML) والقيمة المقابلة لكلمة المرور المستخدمة أثناء تسجيل الدخول وتوفر معلومات حول قيم حقول كلمة المرور في نموذج الويب عمود تاريخ الإنشاء (date_created) يشير حفل تاريخ الانشاء (date created ) إلى التاريخ والوقت اللذين تم فيهما إنشاء بيانات اعتماد تسجيل الدخول أو حفظها. ويساعد في تحديد ختم الوقت (Timestamp) الذي تم فيه تخزين بيانات الاعتماد من البداية في قاعدة بيانات المتصفح. عمود تاريخ آخر استخدام (date_last_used) يُسجل حقل تاريخ آخر استخدام (date_last_used) أحدث تاريخ ووقت تم فيه استخدام بيانات اعتماد تسجيل الدخول للمصادقة ويوفر معلومات حول أخر مرة تم فيها استخدام بيانات الاعتماد لتسجيل الدخول إلى الموقع المرتبط origin_art https://login.live.com/oauth20_authorize.f usermene_slement loginfmt username valia يتم الشعير قيمة كلمة المرور فتطهر هلنا على أنها کلمه BLOB sands.bl@outlook.com password_element pasand password_value date created 13328890149058235 date last_usad 13328390141382119 -كراري التعليم MI m_ parvaabahe

4 صد خطوات عملية التخليل الجنائي الرقسي والاستجابة للحوادت (DIR) النمودجية. 5 صف التحديات الرئية المرتبطة بالتحليل الجتالي الرقمي والاستجابة للحوادت ن باستخدام متصفح الويب الذي يحتوي على كم كبير من بيانات الانشطة حال النتائج من جدول عنواين URL، وحاول تحديد ما إذا كانت هناك أنماط معينة يتبعها المستخدم في نشاط تصفح الويب الخاص به. باستخدام طبيعة البيانات نفسها من التمارين السابقة فيم البيانات من جدول تسجيلا (Logins) واسره المواقع التي ادخل فيها المستخدم بيانات اعتماده تم صنف هذه المواقي الحين أمهلا غير آمنة. وزارة التعليم