تهديدات الأمن السيبراني وضوابطه - الأمن السيبراني - ثالث ثانوي

1. أساسيات الأمن السيبراني

2. الحماية والاستجابة في الأمن السيبراني

3. مواضيع متقدمة في الأمن السيبراني

34 الدرس الثالث تهديدات الأمن السيبراني وضوابطه www.mum تهديدات الأمن السيبراني Cybersecurity Threats أصبحت تهديدات الأمن السيبراني تُشكل خطرا دائما في عالمنا الذي يعتمد على التقنية بشكل مطرد . ومع ازدياد الأنشطة التي تتم عبر الإنترنت. أصبح الوصول إلى البيانات الشخصية أكثر سهولة وأضحى فهم المخاطر المرتبطة بتحديات الأمن السيبرالي أمرا محتماً، ومن أمثلة تلك المخاطر تهديدات البيانات وانتحال الشخصية، والتبع عبر الإنترنت. تهديدات البيانات Data Threats تعد حماية البيانات أمرا بالغ الأهمية في ظل تخزين المزيد من المعلومات الشخصية والجساسة رقميا، حيث يجب على المؤسسات التعامل مع البيانات الشخصية بشكل آمن ومسؤول، وحمايتها من الوصول غير المشروع. أو التغيير أو الكشف غير المصرح به. وتشمل مخاوف حماية البيانات الرئيسة ما يلي: خروقات البيانات :(Data Breaches) الاحتفاظ بالبيانات :(Data Retention). سيادة البيانات :(Data Sovereignty) الوصول غير المصرح به إلى يمكن أن تغير المدة والطريقة التي الآثار القانونية لتخزين البيانات في البيانات الشخصية، أو الكشف يتم بها تخزين البيانات الشخصية بلدان مختلفة مما قد يتسبب في عنها، وهذا غالبا بسبب ضعف المخاوف خاصة إذا كانت البيانات تطبيق قوانين وأنظمة خصوصية التدابير الأمنية أو خطأ بشري. المخزنة غير محمية شكل كاف. مختلفة على هذه البيانات وفقا انتحال الشخصية Identity Theft القوانين كل دولة. يحدث انتحال الشخصية من خلال رفة المعلومات الشخصية لفرد ما واستخدامها بطريقة احتيالية لتحقيق مكاسب مالية غالبا . وأتاح العصر الرقمي لمرتكبي الحراثم الوصول إلى البيانات الشخصية واستغلالها، مما زاد من عمليات انتحال الشخصية. ومن الأمثلة عليها: انتحال الهوية (Spoofing هجوم التصيد المستهدف (Spear-Phishing) انتحال الهوية هو تلكر المهاجم يتوجه هجوم التصيد المستهدف إلى الأفراد أو المؤسسات برسائل مخصصة كمستخدم شرعي للنظام من أجل بهدف الحصول على معلوماتهم الحساسة والشخصية، حيث يستخدم المهاجم المعلومات الشخصية للضحية لجعل الرسالة تبدو من مصدر رسمي. الوصول إلى المعلومات. التتبع الإلكتروني Online Tracking يخضع الكثير من الأشخاص التكيع والمراقبة عند القيام بالأنشطة المختلفة عبر الإنترنت، مما يثير مخاوف بشأن الخصوم والمراقبة. وتوجد بعض الممارسات المشروعة أو الإجتياحية ( غير المشروعة ) للتبع الإلكتروني مثل: وزارة التعليم

تهديدات الأمن السيبراني

تهديدات الأمن السيبراني: تهديدات البيانات

تهديدات الأمن السيبراني: انتحال الشخصية

تهديدات الأمن السيبراني: التتبع الإلكتروني

ملفات تعريف الارتباط (Cookies) تتبع السلوك (Behavioral Tracking مراقبة وتحليل أنشطة الفرد عبر الإنترنت لإنشاء ملفات نصية صغيرة يتم وضعها على جهاز المستخدم بواسطة ملف تعريف يحدد اهتماماته وعاداته وتفضيلاته مواقع الوب لتبع نشاط التصفح والتفصلات الأعراض وغالبا ما يستخدم للإعلانات المستهدفة. مشروعة. مثل تخصيص المحتوى. ولكن يمكن أيضا استخدامها الجمع البيانات دون موافقة المستخدم. المواجهة تهديدات الأمن السيبراني المختلفة، يجب أن تعمل الحكومات والمؤسسات والأفراد معا لتطوير وتنفيذ السياسات واللوائح وأفضل الممارسات التي تخلق التوازن بين فوائد التقنيات الرقمية والحاجة إلى حماية البيانات الشخصية. الأمن السيبراني والتحكم بالوصول Cybersecurity and Access Control التحكم بالوصول إجراء دفاعي أساسي في الأمن السيبراني يهدف إلى حماية أنظمة المعلومات وخصوصية البيانات من الوصول غير المصرح به ومن التغيير غير المشروع، ويمكن أن يعتمد على نماذج مختلفة، مثل تلك التي تعتمد على الأدوار المخصصة أو السمات، كما يمكن أن يساعد على تحقيق أهداف أمنية متنوعة مثل: المصادقة والتفويض وعدم الإنكار، وسيتم شرح هذه المفاهيم بمزيد من التفصيل أدناه. التحكم في الوصول بناءً على الدور (Role-Based Access Control (RBC التحكم في الوصول بناء على الدور هو نهج في الأمن السيبراني يحدد وصول المستخدمين المصرح لهم إلى النظام بناء على أدوارهم داخل المؤسسة. وفي هذا النموذج يتم تعيين أذونات لأداء عمليات معينة لأدوار محددة بحيث يتم تعيين الأدوار المناسبة المستخدمين، وبالتالي الحصول على هذه الأذونات على سبيل المثال، يمكن للمطورين في شركة برمجيات كتابة التعليمات البرمجية وتغييرها، بينما في المقابل يكون لمختبر ضمان الجودة حق الوصول فقط لعرض التعليمات البرمجية واختبارها دون إمكانية تعديلها ، يجعل التحكم في الوصول بناء على الدور (RBAC) من عملية إدارة صلاحيات المستخدم وتدقيقها أمرا سهلا، مما يقلل من الأخطاء المحتملة عند تعيين الأذونات بشكل فردي. التحكم في الوصول بناء على السمات (Attribute-Based Access Control (ABAC التحكم في الوصول بناء على السمات هو طريقة أكثر مرونة ودقة للتحكم بالوصول من خلال منح أذونات بناء على السمات المرتبطة بالمستخدم والموارد التي يحاول الوصول إليها ، والشروط التي يتم بموجبها طلب الوصول. قد تكون هذه سمات للمستخدم (مثل: الدور أو الموقع الذي يعمل به، وسمات للموارد ( مثل: تصنيف البيانات، أو القسم)، وسمات بيئية (مثل الوقت، وموقع الوصول)، على سبيل المثال، يمكن الوصول إلى مستند حساس في شركة من قبل المدير (سمة المستخدم فقط إذا تم وضع إشارة على المستند توضح أنه ينتمي إلى قسم (سمة الموارد)، وذلك خلال ساعات العمل السمة البيئية) - يسمح التحكم في الوصول بناء على السمات (ABAC) لنظام التحكم بالوصول الديناميكي والمناسب الطبيعة العمل بصورة ناجحة التعريف Identification التعريف وسيلة للتحقق من هوية المستخدم أو العملية أو الجهاز بصفته شرطًا مسبقا لمنع الوصول إلى الموارد في النظام. وتتم خطوة التعريف عادة خارج النظام كخطوة مسبقة. على سبيل المثال، يتم منح موظف جديد اسم مستخدم وكلمة مرور بمجرد انضمامه إلى مؤسسة والتأكد من هويته بشكل شخصي أو عبر طريقة تحقق تعتمدها المؤسسية وزارة التعليم a07 1445

تهديدات الأمن السيبراني: تتبع السلوك

الأمن السيبراني والتحكم بالوصول

الأمن السيبراني والتحكم بالوصول: بناء على الدور

الأمن السيبراني والتحكم بالوصول: بناء على السمات

الأمن السيبراني والتحكم بالوصول: التعريف

المصادقة Authentication المصادقة هي عملية التحقق من هوية مستخدم أو جهاز أو نظام يحاول الوصول إلى الموارد داخل المؤسسة. وتساعد آليات المصادقة القوية على ضمان وصول المستخدمين الموثوقين فقط إلى موارد المؤسسة. التفويض Authorization بمجرد مصادقة مستخدم أو جهاز أو نظام تحدد عملية التفويض مستوى الوصول الذي يجب منحه، ويتضمن ذلك تعيين الأذونات بناء على سياسات الوصول المحددة مسبقا، أو وفق أدوار المستخدمين أو أعضاء المجموعة، كما يضمن التفويض المناسب أن المستخدمين المناسبين هم فقط من يُمكنهم الوصول إلى الموارد وتنفيذ الإجراءات المسموح لهم بها، مما يحد من إمكانية الوصول غير المصرح به أو إساءة استخدام البيانات الحساسة. عدم الإنكار Nonrepudiation يعد عدم الإنكار جانبًا مهما من جوانب التحكم بالوصول والأمن السيبراني، حيث يضمن عدم تمكن المستخدمين من إنكار صحة أفعالهم أو معاملاتهم داخل النظام. ويحمل هذا الأمر أهمية خاصة في الحالات التي يجب فيها الحفاظ على سلامة البيانات أو صبحة المعاملات مثل: الخدمات المالية. والرعاية الصحية والمعاملات القانونية. كما يمكن أن يساعد تنفيذ آليات عدم الإنكار في منع النزاعات والاحتيال والأنشطة غير المصرح بها من خلال تقديم أدلة دامغة على إجراءات المستخدمين. مبدأ الحد الأدنى من الصلاحيات والامتيازات Principle of Least Privilege من المهم أن تلتزم أنظمة التحكم بالوصول بمبدأ الحد الأدنى من الصلاحيات والامتيازات الذي ينص على أنه يجب منح المستخدمين الحد الأدنى من مستوى الوصول اللازم لأداء أدوارهم الوظيفية، ويُحدُّ هذا من إمكانية الوصول غير المصرح به، أو إساءة استخدام البيانات الحساسة وبسهم في تقليل الضرر المحتمل الناجم عن اختراق حسابات المستخدمين أو التهديدات الداخلية. الحاجة إلى المعرفة Need to Know يجب أن يقتصر الوصول للمعلومات على أولئك الذين لديهم حاجة تشغيلية لمعرفة لتلك المعلومات. وبعد هذا إجراء هاما للأمن والخصوصية لأنه يحد من كمية البيانات التي يمكن الوصول إليها بشكل غير مناسب. كما يُستخدم هذا المبدأ في المؤسسات العامة والخاصة على حد سواء لضمان سلامة الأصول الهامة. تعدد الطبقات Layering يمكن للمستخدمين ضمان حماية البيانات والأنظمة المهمة من الوصول غير المصرح به والتلاعب من خلال إضافة أشكال مختلفة من أشكال الأمن على مستويات متعددة، ويعد هذا المبدأ جزءًا أساسيًا من أنظمة أمن المعلومات، حيث يحد من مخاطر الحماية المبنية على إجراء أمني واحد فقط. التنويع Diversification يوصي هذا المبدأ بأنه يجب على المؤسسات تنفيذ مجموعة متنوعة من آليات الأمن لتقليل مخاطر الهجوم أو التهديدات الأخرى فمن خلال وجود أشكال مختلفة من الأمن تكون المؤسسات قادرة على تحديد الثغرات الأمنية ونقاط الضعف التي قد تحدث، والاستجابة وفقا لذلك، كما يمكن للمؤسسات من خلال التنويع في الإجراءات الأمنية المطبقة تقليل مخاطر حدوث خلل يتسبب بحدوث حرق معين للبيانات. التعليم Obscurity يعتمد مبدأ التعتيم على توفير معلومات أو رؤية محدودة للغاية للبيانات أو الأنظمة الحساسة، ويمكن للمؤسسات حملية . بياناتها وأصولها من المهاجمين أو الدخلاء المحتملين من خلال جعل الوصول إليها أمرًا صعبا أو بضع الوصول المباشة . إليها، يتضمن هذا المبدأ إخفاء بيانات المصادقة الضرورية عن الأنظار، ويُعد بمثابة شكل مهم من أشكال حماية التطبيقات المنع الوصول غير المصرح به إلى المعلومات والبيانات المهمة. وزارة التعليم 3 14/5 36

الأمن السيبراني والتحكم بالوصول: المصادقة

الأمن السيبراني والتحكم بالوصول: التفويض

الأمن السيبراني والتحكم بالوصول: عدم الإنكار

الأمن السيبراني والتحكم بالوصول: مبدأ الحد الأدنى من الصلاحيات والامتيازات

الأمن السيبراني والتحكم بالوصول: الحاجة إلى المعرفة

الأمن السيبراني والتحكم بالوصول: تعدد الطبقات

الأمن السيبراني والتحكم بالوصول: التنويع

الأمن السيبراني والتحكم بالوصول: التعتيم

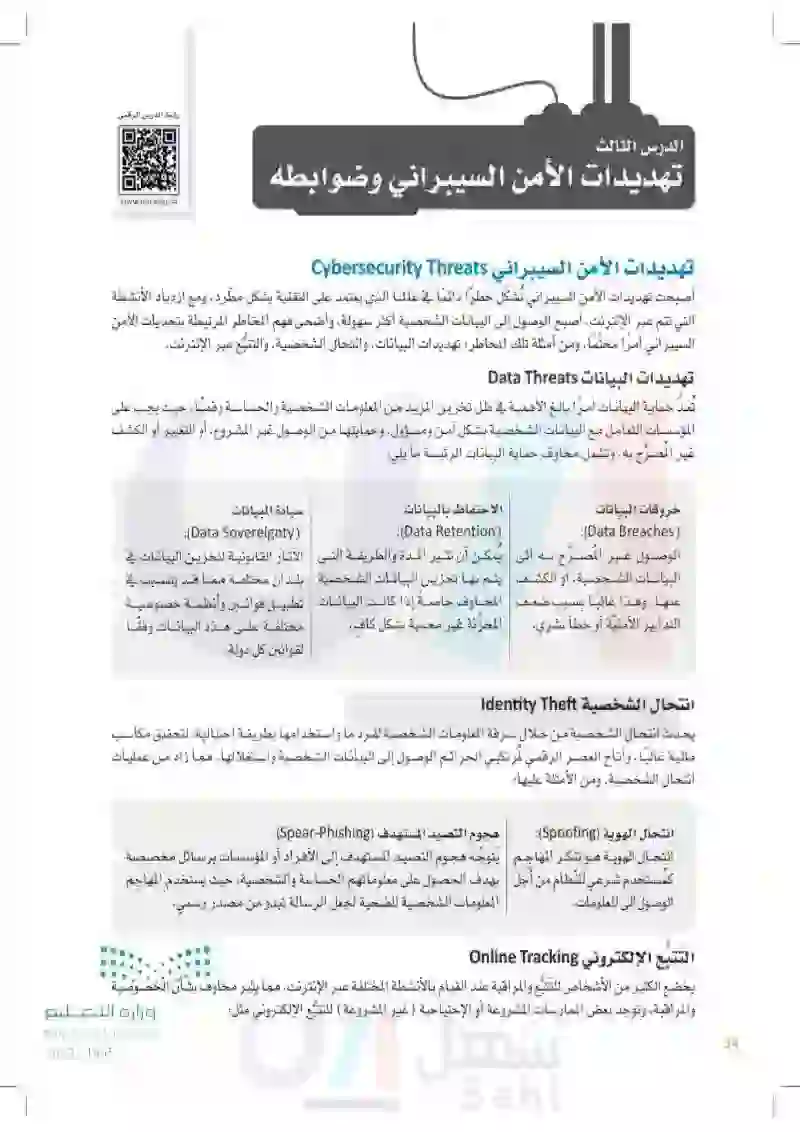

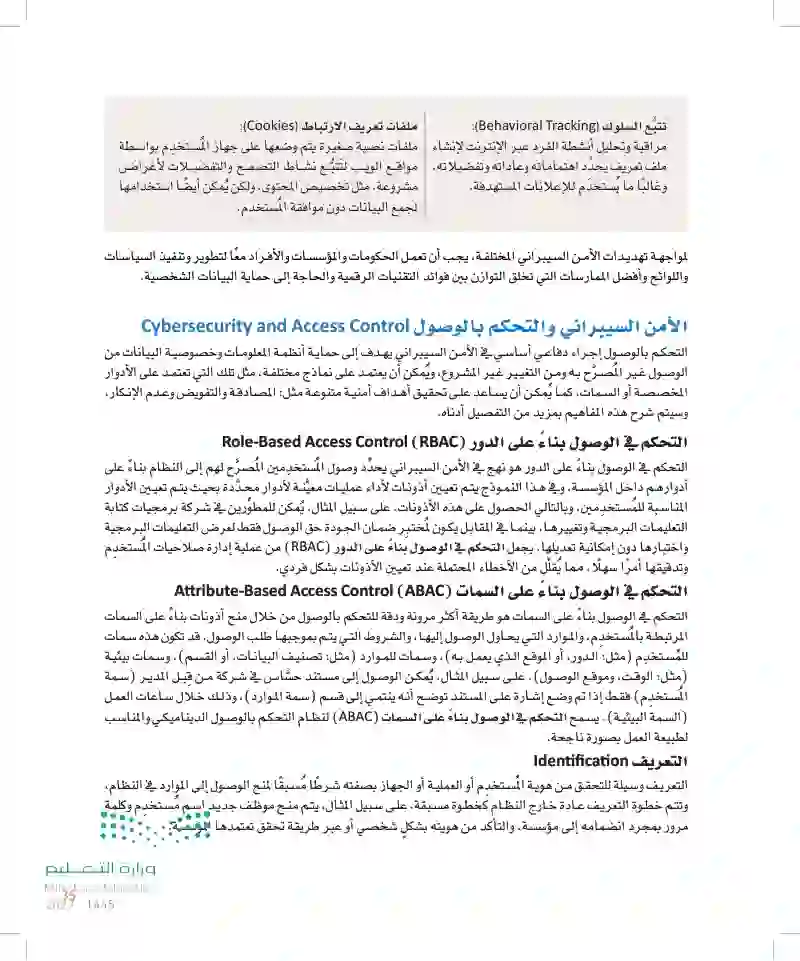

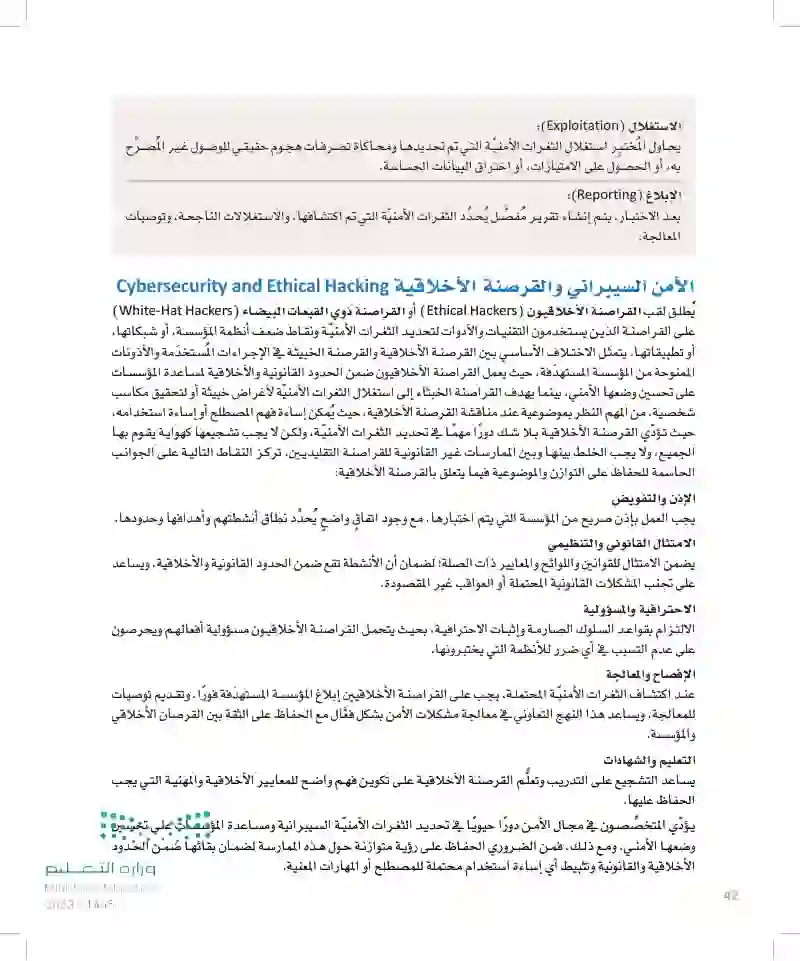

التدقيق والمراقبة Auditing and Monitoring يجب أن تتضمن أنظمة التحكم بالوصول قدرات تدقيق ومراقبة لتتبع أنشطة المستخدم ومحاولات الوصول، ومن خلال تسجيل ومراجعة محاولات وأحداث الوصول يمكن للمؤسسات تحديد الأنشطة المشبوهة. واكتشاف الانتهاكات الأمنية المحتملة وضمان الامتثال للسياسات الداخلية واللوائح الخارجية. أدوات التحكم بالوصول للأمن السيبراني Cybersecurity Access Control Tools التحكم في إدارة الهوية والوصول | IAM) تعد عمليات إدارة الهوية والوصول Identity and Access Management - AM) مكونا أساسيا في الأمن السبيراني يساعد المؤسسات على إدارة هويات المستخدمين وحمايتها والوصول إلى الموارد . يتم تصميم حلول إدارة الهوية والوصول (IAM) لتوفير تحكم مركزي في هويات المستخدمين وفي الوصول إلى الموارد وكذلك لإتاحة أتمتة تعيين حسابات المستخدمين وإلغائها، كما تشتمل هذه الحلول على مستوى المؤسسات ميزات إضافية متنوعة لمساعدتها على إدارة وحماية هويات المستخدمين والوصول إلى الموارد. وتشمل هذه الميزات: 009 المصادقة التقويض المارة للوصول للصالا حملت إدارة الهدية الحل الدخول الموحد IAM Access Control الشقق والإصلاح خدمات الدلل شکل 1.16: بات الشحم في ادارة الجوية والأصول (HAM) المصادقة (Authentication) تشمل إمكانات المصادقة متعددة العوامل (MFA) التي تساعد في الحماية من انتحال الشخصية والوصول غير المصرح يه، ويمكن أن تسبق عمليات المصادقة من خارج النظام مثل: تعيين اسم مستخدم وكلمة مرور الموظف جديد بمجرد انضمامه إلى مؤسسة، بحيث يتم التأكد من الهوية بشكل شخصي أو من خلال طرائق تحقق أوجدتها المؤسسة لهذا الغرض. التفويض (Authorization) هو عملية السماح للمؤسسات بإدارة الوصول إلى الموارد استناداً إلى التحكم في الوصول بناء على الدور (RBAC) وعلى نماذج التحكم بالوصول الأخرى. إدارة الهوية (Identity Management) تشمل إدارة هويات المستخدمين عبر العديد من الأنظمة الأساسية والتطبيقات وأتمتة عملية تعيين حسابات المستخدمين aرارة التعليم وإلغاء تعيينها. 1445

الأمن السيبراني والتحكم بالوصول: التدقيق والمراقبة

أدوات التحكم بالوصول للأمن السيبراني: التحكم في إدارة الهوية والوصول

38 تسجيل الدخول الموحد (Single Sign-On - S50) هو عملية الوصول إلى تطبيقات وموارد متعددة باستخدام مجموعة واحدة من بيانات الاعتماد مما يبسط عملية تسجيل الدخول، وتقليل مخاطر الحوادث الأمنية المتعلقة بكلمات المرور. خدمات الدليل (Directory Services): توفر خدمات الدليل إدارة مركزية لهويات المستخدمين والوصول إلى الموارد. التدقيق والابلاغ (Auditing and Reporting): يتم توفير إمكانيات تدقيق وإبلاغ مُفضّلة تسمح للمؤسسات بتتبع نشاط المستخدم، واكتشاف النشاط المشبوه، وتلبية متطلبات الامتثال إدارة الوصول للصلاحيات (Privileged Access Management - AM) تساعد إدارة الوصول للصلاحيات المؤسسات على تأمين الوصول لصلاحيات الأنظمة والبيانات الحساسة وإدارتها ومراقبتها . مثال على الدليل النشط Active Directory Example يسمح الدليل النشط (Active Directory) للمسؤولين بإنشاء حسابات المستخدمين والمجموعات وأجهزة الحاسب. وإدارتها، والتحكم بالوصول إلى الموارد، وذلك استنادًا إلى التحكم في الوصول بناء على الدور (RBAC). يتضمن الدليل النشط أيضا نظام مصادقة مدمج يوفر مصادقة آمنة للعملاء والخوادم المبنية على نظام التشغيل ويندوز (Windows)، ويتم تنظيم الدليل النشط في بنية هرمية من المجالات والأشجار والغابات، فالمجال (Domain) هو مجموعة منطقية من موارد الشبكة مثل: حسابات المستخدمين وأجهزة الحاسب التي تشترك في مساحة اسم مشتركة، والشجرة (Tree) هي مجموعة مجالات تشترك في مساحة اسم متجاورة، والغابة (Forest) هي شجرة ذات مخطط مشترك. يمكن أيضًا استخدام الدليل النشط لتنفيذ الدخول الموحد بما يسمح للمستخدمين بالوصول إلى الموارد غير مجالات أو تفرعات متعددة باستخدام مجموعة واحدة من بيانات الاعتماد، كما يمكن أن يكون هذا مفيدا للمؤسسات ذات الشركات الفرعية المتعددة أو التي تحتاج إلى مشاركة الموارد مع الشركاء أو العملاء المجال طلاب المبل المرات المعالم الجوال وزارة التعليم بيس 117 حكلية السليل الخطا

التحكم في إدارة الهوية والوصول: تسجيل الدخول الموحد

مثال على الدليل النشط

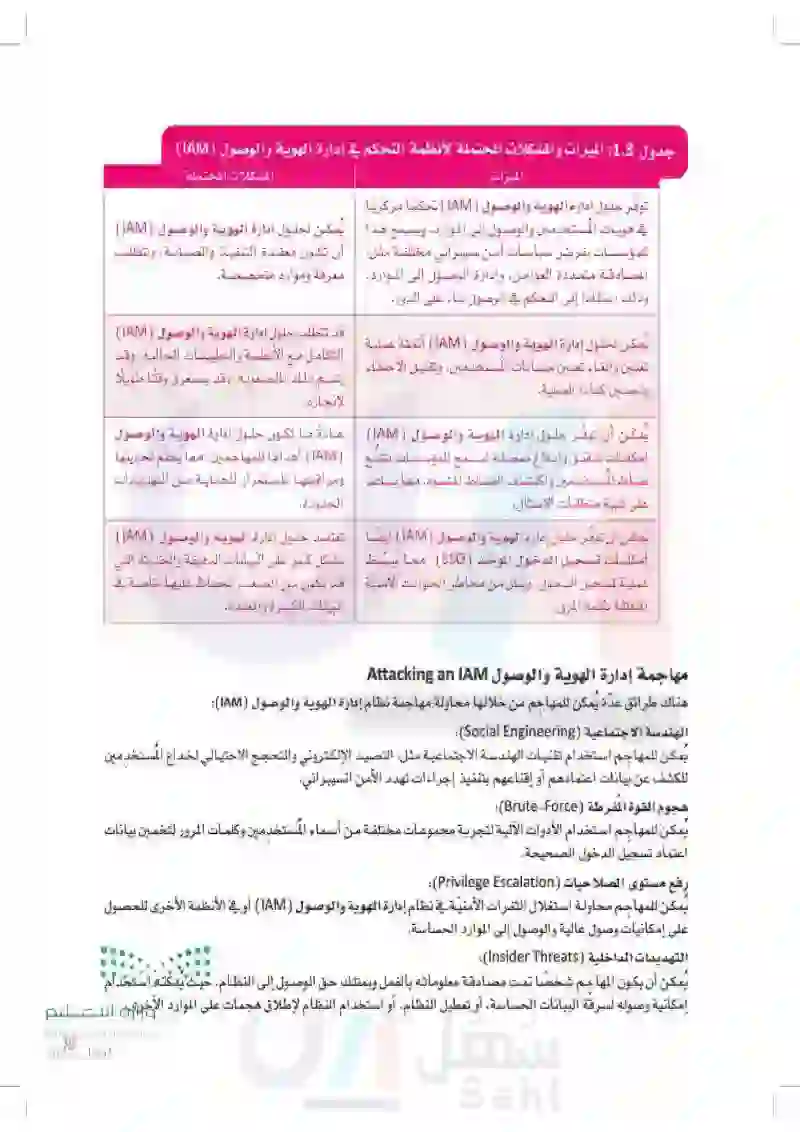

جدول 1.3 الميزات والمشكلات المحتملة لأنظمة التحكم في ادارة الهوية والوصول (AM)) الميزات المشكلات المحتملة توفر حلول ادارة الهوية والوصول (HAM) تحكما مركزيا في هويات المستخدمين والوصول إلى الموارد. ويسمع هذا يمكن الحلول إدارة الهوية والوصول (AM) للمؤسات فرض سياسات أمن سيراني مختلفة مثل أن تكون معقدة التنفيذ والصيانة، وتتطلب المصادفة متعددة العوامل، وإدارة الوصول إلى الموارد. معرفة وموارد متخصصة. وذلك استنادا إلى التحكم في الوصول الماء على الدور. قد تتطلب حلول إدارة الهوية والوصول (AMM) يمكن الحلول إدارة الهوية والوصول (IAM) أتمنة عملية التكامل مع الأنطمة والتطبيقات الحالية وقد تعيين والغاء تحسين خابات المستخدمين، وتقليل الأخطاء يتم ذلك بالصعوية وقد يستغرق وقتا طويلا وتحسين كفاءة العملية. لا نجاره يمكن أن توفر حلول إدارة الهوية والوصول (LAM) عادة ما تكون حلول إدارة الهوية والوصول إمكانات تدقيق وابلاغ مفصلة لسمح للمؤب بات يتتبع (IAM ) أهداها للمهاجمين. مما يحتم تحديثها نشاط المستخدمين واكتشاف النشاط المشبوه، مما يساعد ومراقبتها باستمرار للحماية من التهديدات على تلبية متطلبات الامتثال الجديدة. يمكن أن توفر حلول إدارة الهوية والوصول (AM) أيضا تعتمد حول إدارة الموية والوصول (AM) إمكانات تسجيل الدخول الموحد (550) مما بيط بشكل كبير على البيانات الدقيقة والحديثة التي عملية تسجيل الدخول، ويقال من مخاطر الحوادث الأمنية قد يكون من العمر الحفاظ عليها خاصة بي المتعلقة بكلمة المرور. البينات الكبرة والمعقدة. مهاجمة إدارة الهوية والوصول Attacking an IAM هناك طرائق عدة يُمكن للمهاجم من خلالها محاولة مهاجمة نظام إدارة الهوية والوصول (IAM): الهندسة الاجتماعية (Social Engineering): يمكن للمهاجم استخدام تقنيات الهندسة الاجتماعية مثل التصيد الإلكتروني والتحجج الاحتيالي لخداع المستخدمين للكشف عن بيانات اعتمادهم أو إقناعهم بتنفيذ إجراءات تهدد الأمن السيبراني. هجوم القوة المفرطة (Brute-Force): يمكن للمهاجم استخدام الأدوات الآلية لتجربة مجموعات مختلفة من أسماء المستخدمين وكلمات المرور لتخمين بيانات اعتماد تسجيل الدخول الصحيحة. رفع مستوى الصلاحيات (Privilege Escalation): يمكن للمهاجم محاولة استغلال التقرات الأمنية في نظام إدارة الهوية والوصول (IAM) أو في الأنظمة الأخرى للحصول على إمكانيات وصول غالية والوصول إلى الموارد الحساسة التهديدات الداخلية (Insider Threats) يمكن أن يكون المهاجم شخصا تمت مصادقة معلوماته بالفعل ويمتلك حق الوصول إلى النظام. حيث يمكنه استخدام إمكانية وصوله لسرقة البيانات الحساسة، أو تعطيل النظام أو استخدام النظام لإطلاق هجمات على الموارد الأخرين التعليم 1445

الميزات والمشكلات المحتملة لأنظمة التحكم في إدارة الهوية والوصول

مهاجمة إدارة الهوية والوصول

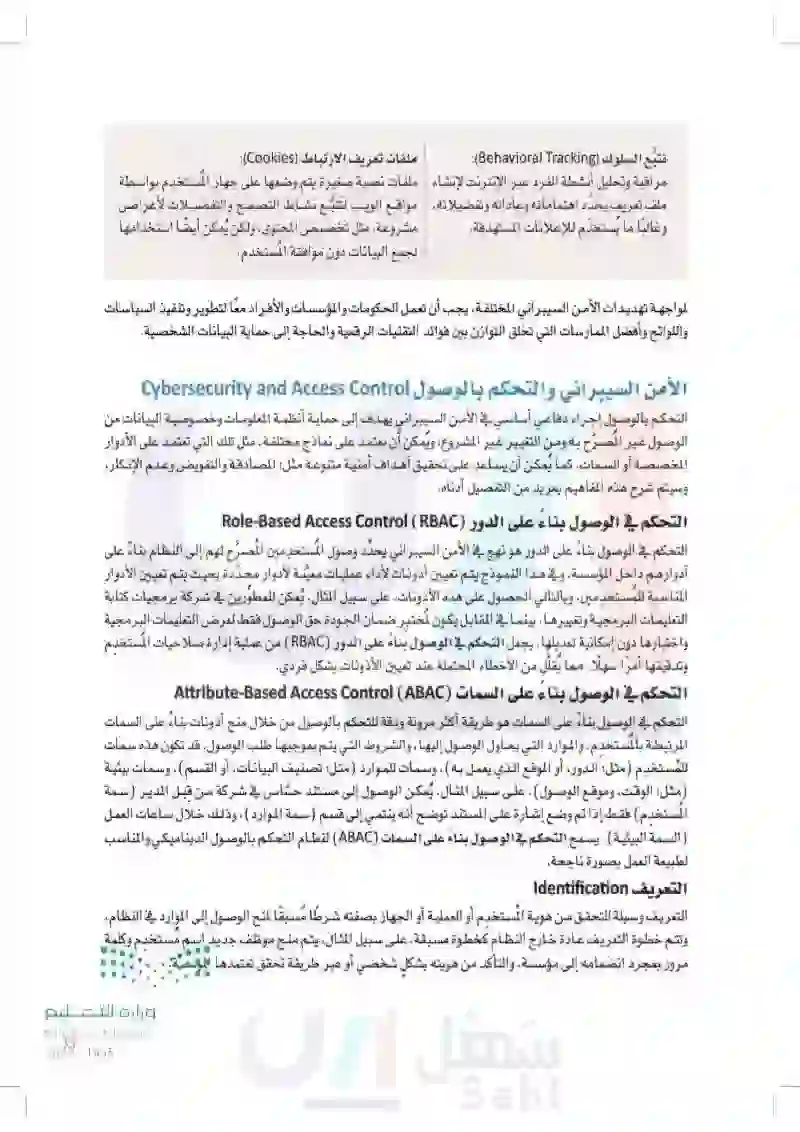

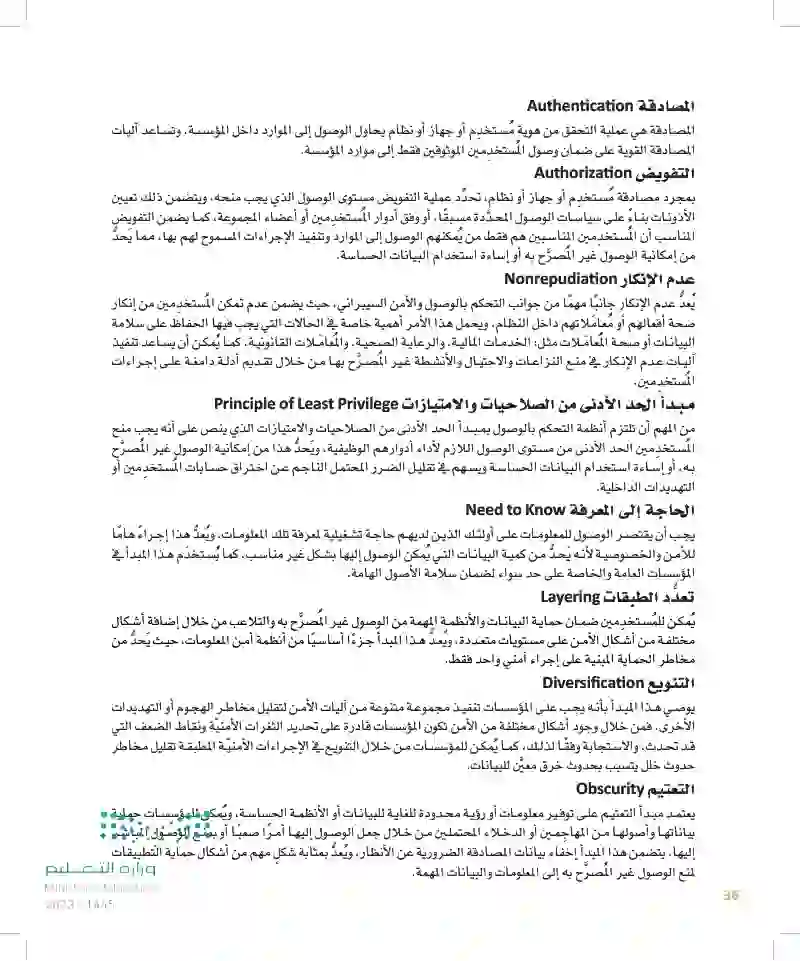

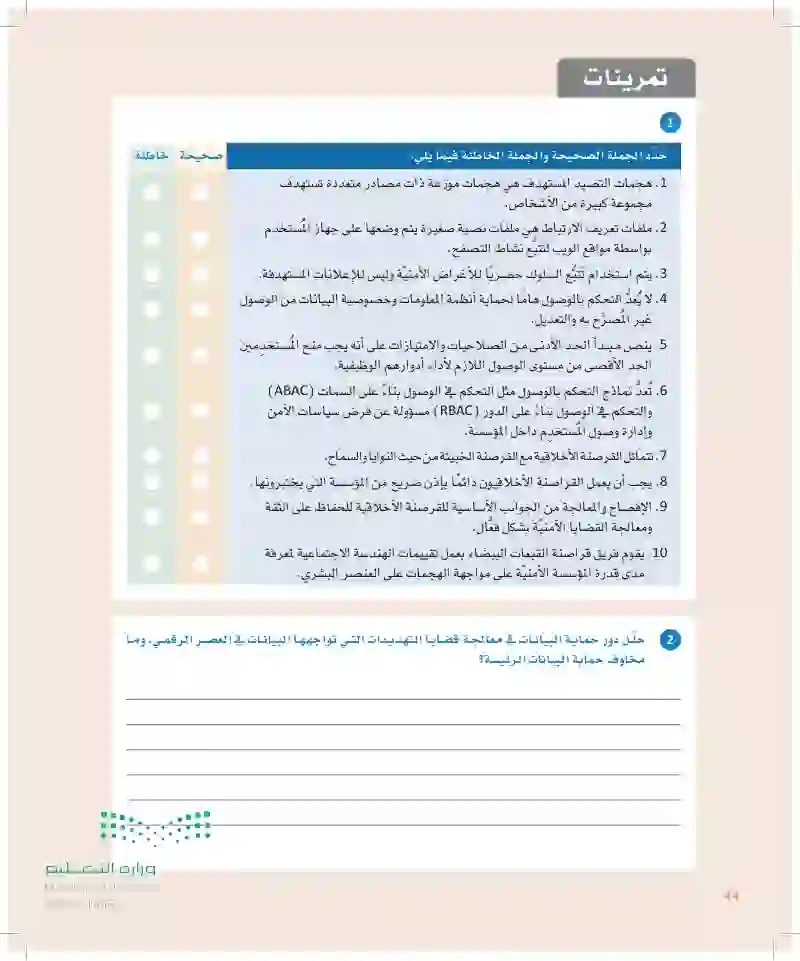

هجمات الوسيط (MitM) يمكن للمهاجم اعتراض اتصالات الشبكة واستخدامها لاعتراض أو سرقة المعلومات الحساسة مثل، بيانات اعتماد تسجيل الدخول. هجمات حجب الخدمة الموزع (DD05) يمكن للمهاجم استخدام هجوم حجب الخدمة الموزع (DDoS ) للتغلب على نظام إدارة الهوية والوصول (IAM) وتعطيل عملياته، مما يجعله غير قادر على معالجة الطلبات ومصادقة بيانات المستخدمين. تسجيل الدخول الموحد (550) تسجيل الدخول الموحد (550) هي طريقة مصادقة تتبع الممستخدمين الوصول إلى تطبيقات وموارد متعددة بمجموعة واحدة من بيانات الاعتماد صلا من الحاجة إلى تذكر معلومات تسجيل دخول منفصلة لكل تطبيق وإدخالها ، ويمكن لهذا الأمر تبسيط عملية تسجيل دخول المستخدمين والتقليل من مخاطر الحوادث الأمنية المتعلقة بكلمة المرور. تعد بوابة نفاذ (Nafath ) السعودية مثالاً على التحكم بتسجيل الدخول الموحد (550). SSO Single Sign-On عمر 118 وصول الدم الى تطبيقات معددة من سطل التتحمل المليح (550) M جدول 1.4 الميزات والمشكلات المحتملة المتعلقة بمصادقة تسجيل الدخول الموحد (550) الميزات المشكلات المحتملة يمكن أن يُسمّل تسجيل الدخول الموحد (550) يعتمد تسجيل الدخول الموحد (550) على خايم وصول المستجد مين إلى الموارد المطلبية باستخدام مصادت مرکوز واذا أصبح هذا الخادم غير صباح من مجموعة واحدة من بيانات اعتماد تسجيل الدخيل. يتكن المستخدمين من الوصول الى الموارد الضرورية شك أن يظل تسجيل الدخول الموحد (550) من مخاطر الحوانت الأمة المحلية بكلمة المرور من يمكن أن يكون تسجيل الدخول الموحد (550) معقد لاده الستخدام كلية اللون وهجات العيد من حجت الالعاب ويطلب مجربة وموارة الالكراسي حتحتاج الخدمون تذكر كلبه محححة سلا واحده فقط يمكن أن يساعد تسجيل الدخول الموحد (550) لیکن آن به ن بودم تسجيل الدخول المحلي (550) الى المؤسسات على الامتثال للمتطلبات المنظمة لإدارة مخاطر أسمية أكبر حت يمكن للفي كلمات المرور، حيث يحتاج المستخدمون تذكر كلمة مرور واحدة فقط على بيانات اعتماد المسجدم الموصول إلى موارد متعددة. عبارة التعليم

هجمات إدارة الهوية والوصول: هجمات الوسيط

تسجيل الدخول الموحد

الميزات والمشكلات المحتملة المتعلقة بمصادقة تسجيل الدخول الموحد

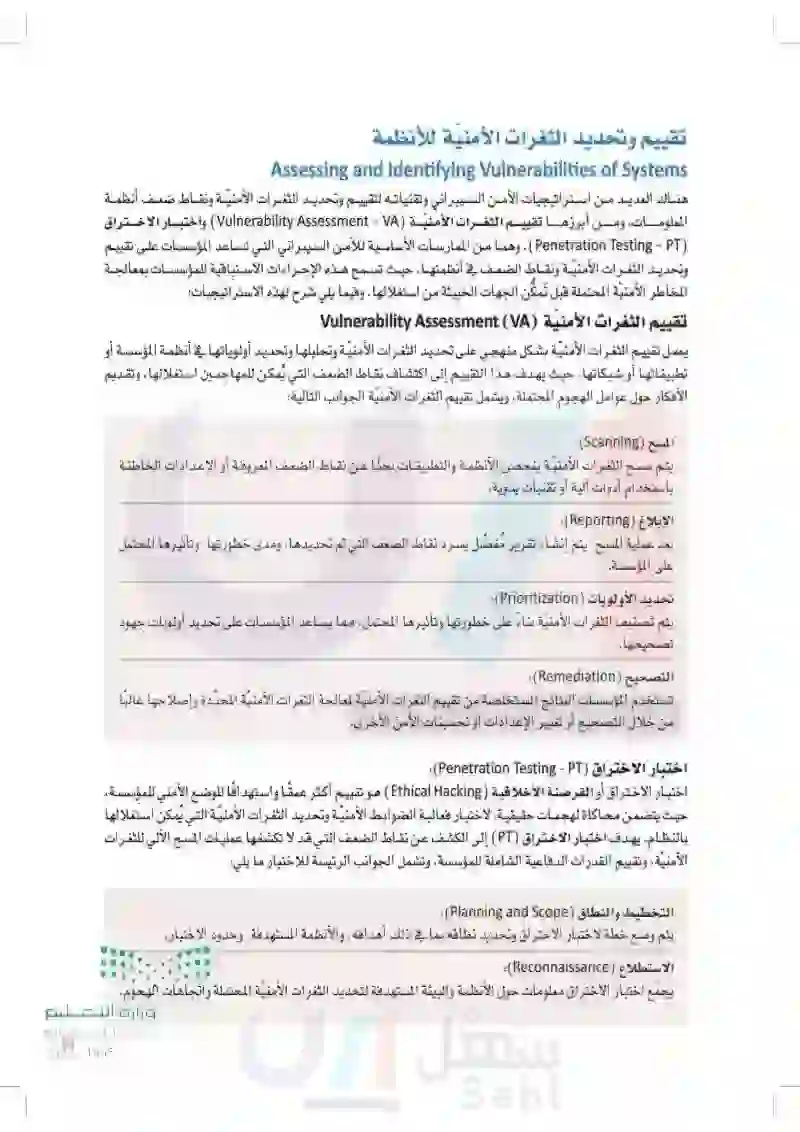

تقييم وتحديد الثغرات الأمنية للأنظمة Assessing and Identifying Vulnerabilities of Systems هناك العديد من استراتيجيات الأمن السيبراني وتقنياته لتقييم وتحديد الثغرات الأمنية ونقاط ضعف أنظمة المعلومات، ومن أبرزها تقييم الثغرات الأمنية - Vulnerability Assessment) واختبار الاختراق (Penetration Testing - PT) . وهما من الممارسات الأساسية للأمن السيبراني التي شاعد المؤسسات على تقييم وتحديد الثغرات الأمنية ونقاط الضعف في أنظمتها. حيث تسمح هذه الإجراءات الاستباقية للمؤسسات بمعالجة المخاطر الأمنية المحتملة قبل تمكن الجهات الخبيثة من استغلالها. وفيما يلي شرح لهذه الاستراتيجيات: تقييم الثغرات الأمنية ( Vulnerability Assessment ( A يعمل تقييم الثغرات الأمنية بشكل منهجي على تحديد الثغرات الأمنية وتحليلها وتحديد أولوياتها في أنظمة المؤسسة أو تطبيقاتها أو شبكاتها ، حيث يهدف هذا التقييم إلى اكتشاف نقاط الضعف التي يمكن للمهاجمين استغلالها، وتقديم الأفكار حول عوامل الهجوم المحتملة، ويشمل تقييم الثغرات الأمنية الجوانب التالية: المسح (Scanning) يتم مسح الثغرات الأمنية بفحص الأنظمة والتطبيقات بحنا عن نقاط الضعف المعروفة أو الإعدادات الخاطئة باستخدام أدوات آلية أو تقنيات بدوية. الابلاغ (Reporting) بعد عملية المسح يتم إنشاء تقرير مفصل يسرد نقاط الضعف التي تم تحديدها، ومدى خطورتها وتأثيرها المحتمل على المؤسسة. تحديد الأولويات (Prioritization) يتم تصنيف الثغرات الأمنية بناء على خطورتها وتأثيرها المحتمل مما يساعد المؤسسات على تحديد أولويات جهود تصحيحها. التصحيح (Remediation) تستخدم المؤسسات النتائج المستخلصة من تقييم الثغرات الأمنية لمعالجة الثغرات الأمنية المحددة وإصلاحها غالباً من خلال التصحيح أو تغيير الإعدادات أو تحسينات الأمن الأخرى. اختبار الاختراق (Penetration Testing - PT) اختبار الاختراق أو القرصنة الأخلاقية ( Ethical Hacking ) هو تقييم أكثر عمقًا واستهدافا للوضع الأمني للمؤسسة. حيث يتضمن محاكاة لهجمات حقيقية لاختبار فعالية انضوابط الأمنية وتحديد الثغرات الأمنية التي يمكن استغلالها بالنظام يهدف اختبار الاختراق (PT) إلى الكشف عن نقاط الضعف التي قد لا تكشفها عمليات المسح الآلي للثغرات الأمنية، وتقييم القدرات الدفاعية الشاملة للمؤسسة، وتشمل الجوانب الرئيسة للاختبار ما يلي: التخطيط والنطاق (Planning and Scope) يتم وضع خطة لاختبار الاحتراق وتحديد نطاقة بما في ذلك أهدافه، والأنظمة المستهدفة وحدود الاختبار الاستطلاع (Reconnaissance) يجمع اختبار الاختراق معلومات حول الأنظمة والبيئة المستهدفة لتحديد الثغرات الأمنية المحتملة واتجاهات الهجوم. درارة التعليم

تقييم وتحديد الثغرات الأمنية للأنظمة

تقييم الثغرات الأمنية

اختبار الاختراق

الاستغلال (Exploitation) يحاول المختبر استغلال الثغرات الأمنية التي تم تحديدها ومحاكاة تصرفات هجوم حقيقي للوصول غير المصرح يه أو الحصول على الامتيارات أو احتراق البيانات الحساسة. الابلاغ (Reporting) بعد الاختبار، بنم إنشاء تقرير مفصل يُحدد النقرات الأمنية التي تم اكتشافها، والاستغلالات الناجحة، وتوصيات المعالجة الأمن السيبراني والقرصنة الأخلاقية Cybersecurity and Ethical Hacking يطلق لقب القراصنة الأخلاقيون ( Ethical Hackers ) أو القراصنة ذوي القيمات البيضاء (White-Hat Hackers) على القراصنة الذين يستخدمون التقنيات والأدوات لتحديد الثغرات الأمنية ونقاط ضعف أنظمة المؤسسة، أو شبكاتها. أو تطبيقاتها، يتمثل الاختلاف الأساسي بين القرصنة الأخلاقية والقرصنة الخبيثة في الإجراءات المستخدمة والأذونات الممنوحة من المؤسسة المستهدفة، حيث يعمل القراصنة الأخلاقيون ضمن الحدود القانونية والأخلاقية لمساعدة المؤسسات على تحسين وضعها الأمني، بينما يهدف القراصنة الخبثاء إلى استغلال الثغرات الأمنية لأغراض خبيثة أو لتحقيق مكاسب شخصية من المهم النظر بموضوعية عند مناقشة القرصنة الأخلاقية، حيث يمكن إساءة فهم المصطلح أو إساءة استخدامه، حيث تؤدي القرصنة الأخلاقية بلا شك دورا مهما في تحديد الثغرات الأمنية، ولكن لا يجب تشجيعها كهواية يقوم بها الجميع، ولا يجب الخلط بينها وبين الممارسات غير القانونية للقراصنة التقليديين، تركز النقاط التالية على الجوانب الحاسمة للحفاظ على التوازن والموضوعية فيما يتعلق بالقرصنة الأخلاقية الإذن والتفويض يجب العمل بإذن صريح من المؤسسة التي يتم اختبارها مع وجود اتفاق واضح يُحدد نطاق أنشطتهم وأهدافها وحدودها. الامتثال القانوني والتنظيمي يضمن الامتثال للقوانين واللوائح والمعايير ذات الصلة لضمان أن الأنشطة تقع ضمن الحدود القانونية والأخلاقية، ويساعد على تجنب المشكلات القانونية المحتملة أو العواقب غير المقصودة. الاحترافية والمسؤولية الالتزام بقواعد السلوك الصارمة وإثبات الاحترافية، بحيث يتحمل القراصنة الأخلاقيون مسؤولية أفعالهم ويحرصون على عدم التسبب في أي ضرر للأنظمة التي يختبرونها. الإفصاح والمعالجة عند اكتشاف الثغرات الأمنية المحتملة، يجب على القراصنة الأخلاقيين إبلاغ المؤسسة المستهدفة فورا . وتقديم توصيات للمعالجة، ويساعد هذا النهج التعاوني في معالجة مشكلات الأمن بشكل فعّال مع الحفاظ على الثقة بين القرصان الأخلاقي والمؤسسة. التعليم والشهادات .. يساعد التشجيع على التدريب وتعلم القرصنة الأخلاقية على تكوين فهم واضح للمعايير الأخلاقية والمهنية التي يجب الحفاظ عليها. يؤدي المتخصصون في مجال الأمن دورًا حيويًا في تحديد الثغرات الأمنية السيبرانية ومساعدة المؤسسات علي تخيير . وضعها الأمني. ومع ذلك، فمن الضروري الحفاظ على رؤية متوازنة حول هذه الممارسة لضمان بقائها ضمن الحدود الأخلاقية والقانونية وتثبيط أي إساءة استخدام محتملة للمصطلح أو المهارات المعنية. aارة التعليم 42

اختبار الاختراق: الاستغلال

الأمن السيبراني والقرصنة الأخلاقية

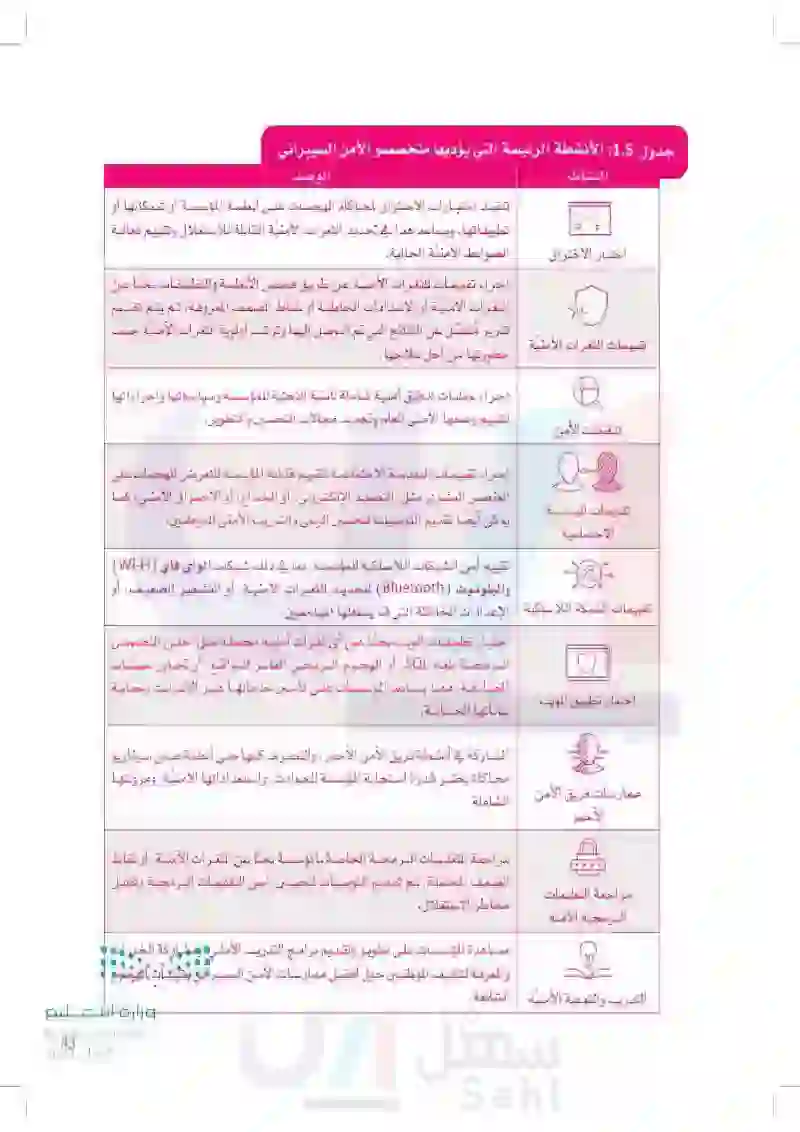

جدول 1.5 الأنشطة الرئيسة التي يؤديها متخصصو الأمن السيبراني النشاط اختيار الاختراق الوصف تفيد اختبارات الاختراق المحاكاة الهجمات على أنظمة المؤسسة أو شبكاتها أو تطبيقاتها، ويساعد هذا في تحديد التمرات الأمنية القابلة للاستقلال وتقسيم فعالية الضوابط الأمنية الحالية اجراء تقسيمات للنفرات الأسة عن طريق فحص الأنظمة والتطبيقات محاسن الفرات الأمنية أو الإعدادات الخاصة أو نشاط الصعف المعروفة لم يتم تضم تقرير مفصل عن النتائج التي تم التوصل الباترن أولوية التقرات الأمة حسب تقسيمات المتمرات الأمنية خطورتها من أجل علاجها. فقينات الأمن إجراء عمليات تنقيق أمنية شاملة للبنية التحتية للمؤسسة وسياساتها وإجراءاتها القيم وضعها الأمني العام وتحديد مجالات التحسين والتطوير. الجراء تقيمات الهندسة الاجتماعية الحصيم القابلية المؤسسة للتعرض للهجمات على العنصر البشري مثل التصيد الإلكتروني أو الخداج أو الاحتراق الأمني، كما التقييمات الهندسة يمكن أيضا تقديم التوصيات التخسير الوعي والتدريب الأمني للموطنين. الاجتماعية D تقسم أمر الشبكات اللاسلكية للمؤسسة، بما في ذلك شبكات الواي فاي (Wi-Fi) والبلوتوث (Bluetooth ) لتحديث النعرات الأمنية أو التشعير الصعيف، أو تقييمات الشبكة اللاسلكية الإعدادات الخاطئة التي قد يستغلها المهاجمون اختبار تعليقات الويب يعا من أي ثغرات أمنة محملة مل جفن النصوص الرمجة بلغة SQL أو النجوم البرمجي الباشر للمواقع، وتحاول عملات | المحادثة مما باعد المؤسسات على الأمين خدماتها عبر الإنترنت وحماية احتار تطبيق المويس بياناتها الحاسة. المشاركة في أنشطة فريق الأمن الأحمر، والتصريف كمها جسي أنطمة ضمن سيناريو محاكاة يختبر قدرة استجابة المؤسسة للجوادث واستعداء الها الأمنية ومرونتها ممارسات فريق الأمن الشاملة الأحمر مراجعة التعليمات البرمجة الخاصة بالمؤسسة معا من المقرات الأمة أو نقاط الصف المعدلة ، ثم تقديم التوصيات الحسين أمن التعليمات البرمجة وقبيل مراجعة التعليمات السعيد الامة مخاطر الاستغلال. مساعدة المؤات على تطوير وتقديم برامج التدريب الأمني ومشاركة الخير له. والمعرفة العقيق الموظفين حول أفضل ممارسات الأمن اللـهـ التدريب والتوعية الأمنية الشائعة وزارة التعليم 2023 1445

الأنشطة الرئيسية التي يؤديها متخصصو الأمن السيبراني

تمرينات حدد الجملة الصحيحة والجملة الخاطفة فيما يلي. 1 هجمات التصيد المستهداف هي هجمات موزعة ذات مصادر متعددة تستهدف مجموعة كبيرة من الأشخاص. 2 ملمات تعريف الارتباط في ملفات نصية صغيرة يتم وضعها على جهاز المستخدم بواسطة مواقع الويب التبع نشاط التصفح. .3. يتم استخدام تتبع السلوك حصريا للأغراض الأمنية وليس للإعلانات المستهدفة. 4. لا يعد التحكم بالوصول عاما لحماية أنظمة المعلومات وخصوصية البيانات من الوصول غير المصرح به والتعديل. 5 ينص مبدأ الحد الأدنى من الصلاحيات والامتيازات على أنه يجب منح المستحدمين الحد الأقصى من مستوى الوصول اللازم لأداء أدوارهم الوظيفية 6. تعد نماذج التحكم بالوصول مثل التحكم في الوصول بناء على السمات (ABAC) والتحكم في الوصول بناء على الدور ( RBAC) مسؤولة عن فرض سياسات الأمن وإدارة وصول المستخدم داخل المؤسسة. 7. تتماثل الفرصة الأخلاقية مع القرصنة الخبيئة من حيث النوايا والسماح. 8. يجب أن يعمل القراصنة الأخلاقيون دائما بإذن صريح من المؤسسة التي يختبرونها . 9. الإفصاح والمعالجة من الجوانب الأساسية للقرصنة الأخلاقية للحفاظ على الثقة ومعالجة القضايا الأمنية بشكل فعال. 10 يقوم فريق قراصنة القبعات البيضاء بعمل تقييمات الهندسة الاجتماعية المعرفة مدى قدرة المؤسسة الأمنية على مواجهة الهجمات على العنصر البشري. صحيحة خاطئة حلل دور حماية البيانات لى معالجة قضايا التهديدات التي تواجهها البيانات في العصر الرقمي، وما مخاوف حماية البيانات الرئيسة؟ وزارة التعليم

حدد الجملة الصحيحة والجملة الخاطنة فيما يلي: هجمات التصيد المستهدف هي هجمات موزعة ذات مصادر متعددة تستهدف مجموعة كبيرة من الأشخاص

حلل دور حماية البيانات في معالجة قضايا التهديدات التي تواجهها البيانات في العصر الرقمي، وما مخاوف حماية البيانات الرئيسة؟

قيم استخدام ملفات تعريف الارتباط التبع عبر الانترنت وكيف يمكنيا تحسين تجربة المستخدم أو إدارة مخاوفه بشار الخصوصية حلل أهمية عدم الإنكار في التحكم بالوصول والأمن السيراني. وزارة التعليم

قيم استخدام ملفات تعريف الارتباط ي التتبع عبر الإنترنت، وكيف يمكنها تحسين تجربة المستخدم أو إثارة مخاوفه بشأن الخصوصية؟

حلل أهمية عدم الإنكار في التحكم بالوصول والأمن السيبراني.

e قيم مبدأ الحد الأدنى من الصلاحيات والامتيازات وتأشيرة على التحكم بالوصول, وكيف يؤدي الالتزام بهذا المبدأ إلى تقليل المخاطر الأمنية داخل المؤسسة؟ صف دور القرصنة الأخلاقية في الحفاظ على وضع قوي للأمن السيراني، وكيف تساهم تلك القرصنة في الامن العام للمؤسسة؟ وزارة التعليم

قيم مبدأ الحد الأدنى من الصلاحيات والامتيازات وتأثيره على التحكم بالوصول، وكيف يؤدي الالتزام بهذا المبدأ إلى تقليل المخاطر الأمنية داخل المؤسسة؟

صف دور القرصنة الأخلاقية في الحفاظ على وضع قوي للأمن السيبراني، وكيف تساهم تلك القرصنة في الأمن العام للمؤسسة؟

وضح دور الاحترافية والمسؤولية في القرصة الأخلاقية. ن قيم دور القراصنة ذوي القبعات البيضاء في إجراء عمليات تدقيق الأمن وممارسات فريق الأمن الأحمر. وزارة التعليم

وضح دور الاحترافية والمسؤولية في القرصنة الأخلاقية.

قيم دور القراصنة ذوي القبعات البيضاء في إجراء عمليات تدقيق الأمن وممارسات فريق الأمن الأحمر.