الأمن السيبراني - التقنية الرقمية 3 - ثالث ثانوي

الوحدة الأولى: تخطيط المشروعات (Project Planning)

الوحدة الثانية: دورة حياة النظام (System Life Cycle)

الوحدة الثالثة: تطبيقات الهواتف الذكية

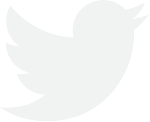

90 الدرس الثالث الأمن السيبراني رابط الدرس الرقمي www.ien.edu.sa يعدّ دمج الأمن السيبراني (Cybersecurity) في دورة حياة النظام مهمًا لضمان كون النظام آمنًا ومحميًا من التهديدات المختلفة طوال دورة حياة النظام، ويمكن للمؤسسات ضمان تصميم أنظمتها وتطويرها وصيانتها مع أخذ الأمن السيبراني في الاعتبار. سيساعد هذا في تقليل أخطار الهجمات الإلكترونية وحماية البيانات والأنظمة الحساسة من الوصول غير المصرح به، وفي هذا الدرس ستتعرف على صور الأمان للإبقاء على نظام الحاسب آمنًا. الخطوات التي يمكن اتخاذها لدمج الأمن السيبراني في دورة حياة النظام: التحليل :(Analysis) خلال عملية جمع المتطلبات بمرحلة التحليل، يجب تحديد وتوثيق متطلبات الأمن السيبراني، حيث سيساعد ذلك على تأكيد إنشاء النظام بأقصى درجات الأمان. التصميم :(Design) التطوير :(Development) خلال مرحلة التصميم، يجب دمج الأمن السيبراني مع عملية التصميم، ويتضمن ذلك ضمان تنفيذ ضوابط الأمن السيبراني، وأن النظام مصمم ليكون مرنًا في مواجهة الهجمات الإلكترونية. أثناء مرحلة التطوير، يجب اتباع نظام التشفير الآمن لضمان تطوير النظام بشكل آمن، ويتضمن ذلك استخدام معايير التشفير الآمنة وإجراء مراجعات على التعليمات البرمجية لتحديد الثغرات الأمنية وإصلاحها. الاختبارات :(Testing) أثناء مرحلة الاختبارات، يجب إجراء اختبار الأمن السيبراني لتحديد أي ثغرات أمنية قد تكون مفقودة أثناء التطوير. يتضمن ذلك اختبار الاختراق ومسح الثغرات الأمنية وتقنيات اختبار الأمان الأخرى. التنفيذ أثناء مرحلة التنفيذ، يجب تنفيذ الضوابط الأمنية للتأكد من أن النظام آمن عند نشره. :(Implementation) الصيانة :(Maintenance) خلال مرحلة الصيانة، يجب دمج الأمن السيبراني مع الصيانة المستمرة للنظام، ويتضمن ذلك إجراء تقييمات أمنية منتظمة بالإضافة إلى تحديث ضوابط الأمان حسب الحاجة. وزارة التعليم Ministry of Education 2024-1446

الأمن السيبراني

للأمن السيبراني تأسست الهيئة الوطنية للأمن السيبراني (National Cybersecurity Authority (NCA) في المملكة العربية السعودية بموجب أمر ملكي، وذلك كجهة مختصة بالأمن السيبراني، والمرجع الوطني في شؤونه، حيث يتم تعريف الأمن السيبراني حسب تنظيم الهيئة الوطنية للأمن الهيئة الوطنية السيبراني كما يلي: هو حماية الشبكات وأنظمة تقنية المعلومات وأنظمة التقنيات التشغيلية، ومكوناتها من أجهزة وبرمجيات وما تقدمه من خدمات وما تحتويه من بيانات من أي اختراق أو تعطيل أو تعديل أو دخول أو استخدام أو استغلال غير مشروع، ويشمل مفهوم الأمن السيبراني أمن المعلومات والأمن الإلكتروني والأمن الرقمي ونحو ذلك. الأمن السيبراني في المملكة العربية السعودية - أصبحت المملكة العربية السعودية من أهم الدول الرائدة على مستوى العالم في مجال الأمن السيبراني، فهي تحتل المرتبة الثانية في المؤشر العالمي للأمن السيبراني Global Cybersecurity Index I الذي يُعد بمثابة مرجع دولي موثوق يقيس التزام الدول بالأمن السيبراني على المستوى العالمي، ويهتم بزيادة الوعي بأهمية الأمن السيبراني وأبعاده المختلفة. وقد احتلت المملكة العربية السعودية أيضًا المرتبة الثانية عالميًا في الكتاب السنوي للتنافسية العالمية - World Competitiveness carbook لعام 2023 الصادر عن المعهد الدولي للتنمية الإدارية (International Institute for Management Development-IMD) ومقره سويسرا. الاتحاد السعودي للأمن السيبراني والبرمجة والدرونز (Saudi Federation For Cybersecurity, Programming and Drones - SAFCSP) الاتحاد السعودي للأمن هو مؤسسة وطنية تهدف إلى تمكين القوى العاملة المحلية وتعزيز قدراتها في مجالات الأمن السيبراني، السيبراني والبرمجة والدرونز وتطوير البرمجيات، والطائرات المُسيَّرة والتقنيات المتقدّمة بناءً على أفضل الممارسات الدولية. SAUDI FEDERATION FOR CYBERSECURITY PROGRAMMING & DRONES رؤية VISION 230 المملكة العربية السعودية KINGDOM OF SAUDI ARABIA 191- Ministry of Education 2024-1446

الهيئة الوطنية للأمن السيبراني

الأمن السيراني في المملكة العربية السعودية

الاتحاد السعودي للأمن السيبراني

وزارة التعليم Ministry of Education 2024-1446 المبادرات المهنية للمملكة العربية السعودية في الأمن السيبراني تتخذ المملكة العربية السعودية خطوات مهمة لتلبية الحاجة إلى وظائف وخبرات الأمن السيبراني في البلاد، ونستعرض فيما يلي مبادرات المملكة في هذا المجال التعليم والتدريب استثمرت الحكومة السعودية بشكل كبير في مجال برامج التعليم والتدريب في الأمن السيبراني لتطوير القدرات المحلية، حيث تقدّم العديد من الجامعات والمعاهد في المملكة العربية السعودية برامج متخصصة للحصول على درجات علمية وشهادات في هذا المجال، كما أطلقت الحكومة مبادرات تدريبية لتطوير مهارات متخصصي تقنية المعلومات في مجال الأمن السيبراني، ومن الأمثلة على هذه البرامج: > برامج الأكاديمية الوطنية للأمن السيبراني. > معسكرات تدريبية ومسابقات الاتحاد السعودي للأمن السيبراني والبرمجة والدرونز (SAFCSP). > كما أصدرت الهيئة الوطنية للأمن السيبراني (NCA) الإطار السعودي للتعليم العالي في الأمن السيبراني (سايبر -التعليم) .(Saudi Cybersecurity Higher Education Framework - SCyber_Edu) استراتيجية الأمن السيبراني طورت المملكة العربية السعودية استراتيجية وطنية شاملة للأمن السيبراني تحدّد رؤية المملكة وأهدافها في هذا المجال، وتتضمن تلك الاستراتيجية خُططًا لتطوير القدرات الوطنية للأمن السيبراني داخل المملكة، بالإضافة إلى تدابير لحماية البنية التحتية الحيوية ولتعزيز التعاون الدولي في هذا المجال. الشراكات الصناعية تعمل الحكومة السعودية أيضًا بشكل وثيق مع شركات القطاع الخاص لتلبية الحاجة إلى الخبرات في مجال الأمن السيبراني، فعلى سبيل المثال: دخلت الحكومة في شراكة مع شركات دولية لتوفير برامج التدريب والتطوير المتخصصي الأمن السيبراني تطوير قطاع الأمن السيبراني لدى المملكة العربية السعودية العديد من المبادرات لتسريع تطوير قطاع الأمن السيبراني ونموه وبناء قدراته في المملكة، وتشمل هذه المبادرات البرنامج الوطني سايبرك (CyberlC) الذي يُعدُّ مظلة للعديد من المبادرات مثل: التمارين الوطنية السيبرانية National aber Drills ، ومبادرات التدريب على الأمن السيبراني التي تستهدف فئات مختلفة من المجتمع. 92 × x O

المبادرات المهنية للمملكة العربية السعودية في الأمن السيبراني

استراتيجية الأمن السيبراني

الشراكات الصناعية

تطوير قطاع الأمن السيبراني

البصمة الرقمية إن كل عمل أو تصفح تقوم به عبر الإنترنت يترك أثرًا يسمى البصمة الرقمية (Digital footprint) والتي قد يتمكن الآخرون من رؤيتها، وذلك ينطبق أيضًا على تاريخ التصفح والمواقع التي تزورها، ويهدف ذلك إلى توفير تجربة تصفح أسرع وأكثر كفاءة للمستخدم أو لاستهدافه من قبل المعلنين عبر الإعلانات المخصصة التي تظهر عبر الإنترنت. يمكن أن تؤثر البصمة الرقمية على دورة حياة النظام بعدة طرق؛ وذلك لأنها سلسلة من البيانات يتم تركها عندما يستخدم شخص ما التقنيات الرقمية، بما في ذلك الإنترنت والوسائط الاجتماعية والمنصات الرقمية الأخرى. تُحفظ البصمة الرقمية على شكل ملف يشمل البيانات التي تخص المستخدم والتي يتم جمعها كنتيجة للتصفح والاتصالات والأعمال الأخرى التي يقوم بها المستخدم عبر الإنترنت، ويمكن تصنيف البصمة الرقمية إلى صنفين أساسيين: البصمات الرقمية النشطة (Active Digital footprint) والبصمات الرقمية غير النشطة Passive Digital Footprints حيث يعتمد هذا التصنيف على طبيعة عمليات جمع المعلومات الخاصة بالمستخدم. البصمات الرقمية النشطة Active Digital Footprints) تنشأ البصمات الرقمية النشطة من البيانات التي تتركها بإرادتك بمجرد قيامك بالنشاطات المختلفة عبر شبكة الإنترنت. أمثلة على البصمات الرقمية النشطة المنشورات على مواقع فيس بوك، أو إنستجرام، أو تويتر وغيرها من منصات التواصل الاجتماعي. النماذج التي تُعبأ عبر الإنترنت، مثل نموذج الاشتراك لتلقي رسائل البريد الإلكتروني أو الرسائل النصية. البصمات الرقمية غير النشطة Passive Digital Footprints) البصمات الرقمية غير النشطة هي تلك التي تتركها دون قصد أو في بعض الحالات دون أن تعرف ذلك. أمثلة على البصمات الرقمية غير النشطة: التطبيقات والمواقع التي تُستخدم في تحديد الموقع الجغرافي للمستخدم. المواقع الإلكترونية التي تثبت ملفات تعريف الارتباط على أجهزة الحاسب دون معرفة المستخدم. وسائل التواصل الاجتماعي والأخبار والقنوات التي تستخدم إعجابات المستخدمين، ومشاركاتهم، وتعليقاتهم للتعرف عليهم وتقديم الإعلانات المخصصة بناءً على اهتماماتهم. 93 Ministry of Education 2024-1446

البصمة الرقمية: البصمات الرقمية النشطة

البصمة الرقمية: البصمات الرقمية غير النشطة

94 الطرق التي يمكن أن تؤثر بها البصمة الرقمية على دورة حياة النظام: يمكن أن تشكّل البصمة الرقمية أخطارًا أمنية على النظام وأن تسمح لمجرمي الإنترنت باستخدام الأخطار الأمنية المعلومات المتاحة عبر الإنترنت لشنّ هجمات مستهدفة على النظام أو على مستخدميه. على سبيل المثال، إذا شارك موظف معلومات حسّاسة عن غير قصد على وسائل التواصل الاجتماعي، فيمكن لمجرمي الإنترنت استخدام هذه المعلومات لشنّ هجوم احتيالي على الموظف أو المنظمة. :(Security Risks) إدارة السمعة Reputation) :(Management يمكن أن تؤثر البصمة الرقمية أيضًا على سمعة المنظمة، كما يمكن أن تؤثر التعليقات أو المراجعات أو التعليقات السلبية حول المؤسسة عبر الإنترنت على صورة علامتها التجارية وسمعتها، والتي بدورها يمكن أن تؤثر على دورة حياة النظام، بما في ذلك المبيعات وثقة العملاء. التوافق :(Compliance) يمكن أن تؤثر البصمة الرقمية أيضًا على متطلبات التوافق، مثل قوانين خصوصية البيانات التي يمكن أن تؤثر على دورة حياة النظام. يجب أن تمتثل المؤسسات لقوانين خصوصية البيانات لحماية المعلومات الشخصية، وذلك لتجنب التجاوزات والغرامات والعقوبات. المراقبة :(Monitoring) يجب على المؤسسات مراقبة بصمتها الرقمية بانتظام، لتحديد أي أخطار محتملة قد تؤثر على دورة حياة النظام والاستجابة لها ، ويشمل ذلك مراقبة وسائل التواصل الاجتماعي والمنصات الرقمية الأخرى، لتحديد أي أخطار أمنية محتملة أو مشكلات تتعلق بالسمعة. آثار التعقب الرقمية (Digital Traces) تعد آثار التعقب الرقمية (Digital Traces) كالآثار الطبيعية وتتراكم لإنشاء بصمتك الرقمية، حيث تتضمن البصمة الرقمية الخاصة بك جميع آثار نشاطك عبر الإنترنت بما في ذلك تعليقاتك على المقالات الإخبارية والمنشورات على وسائل التواصل الاجتماعي وسجلات عمليات الشراء عبر الإنترنت. تنقسم آثار التعقب الرقمية إلى نوعين: الآثار المقصودة والمرئية مثل رسائل البريد الإلكتروني، أو النصوص، أو مشاركات المدونات أو المشاركات عبر تويتر، أو الصور الفوتوغرافية، أو التعليقات على مقاطع فيديو يوتيوب، أو الإعجابات على فيسبوك. الآثار غير المقصودة وغير المرئية مثل سجلات زيارات المواقع وعمليات البحث والسجلات المتعلقة بتحركات المستخدم على شبكة الإنترنت وعمليات التواصل التي يجريها مع الآخرين. يمكن الحصول على صورة واضحة حول تفاصيل حياتك، بما في ذلك التفاصيل التي تفترض أنها خاصة من خلال تعقب الآثار المرئية وغير المرئية معًا. وزارة التعليم Ministry of Education 2024-1446

الطرق التي يمكن أن تؤثر بها البصمة الرقمية على دورة حياة النظام

آثار التعقب الرقمية

البيانات المسجلة أثناء استخدام الإنترنت عند استخدامك لشبكة الإنترنت وتحميل صفحة إلكترونية، فإنك في الواقع ترسل طلبًا مدعمًا ببعض المعلومات إلى خادم المواقع الإلكترونية. يسجل الخادم نوع الطلب الذي قمت به ويحتفظ ببعض المعلومات مثل: عنوان بروتوكول الإنترنت IP address الخاص بالحاسب المرسل للطلب مثل حاسب الزائر والذي يسمح لمالكي الموقع الإلكتروني بتحديد الموقع. هوية الحاسب الذي يقوم بالاتصال. - مُعرّف تسجيل الدخول (Login (ID للزائر. تاريخ ووقت الاتصال طريقة الطلب Request Method). اسم وموقع الملف المطلوب. حالة بروتوكول HTTP مثل: تم إرسال الملف بنجاح، أو الملف غير موجود. حجم الملف المطلوب. الصفحات الإلكترونية التي تطلب الاتصال على سبيل المثال عندما تحتوي صفحة إلكترونية على رابط تشعبي وتطلب الاتصال بهذا الرابط في كل مرة يضغط فيها الزائر عليها. يمكن تعريف سجلات الخادم Server Log) بأنها مجموعة من البيانات التي تضاف إلى سجل الخادم في كل مرة يستخدم فيها الشخص الإنترنت، وهي الأساس لتحليلات الويب ومن الجدير بالذكر أنه لا يمكن رؤيتها إلا من قبل مالكي الموقع. إن نفس الخوادم التي تقدمها لك المواقع الإلكترونية تتبع سجلات تصفحك بشكل صامت دون علمك، وتعيّن رقمًا خاصًا بجهازك ثم تتبع كل ما تتصفحه بكل سهولة. مصادر المعلومات الشخصية وتبعات تداولها قد تجمع شركات التقنية معلوماتك الخاصة، لذلك عليك أن تكون على دراية بكيفية قيامها بذلك. على سبيل المثال عليك أن تعرف من أين يمكن لهذه الشركات العثور على معلوماتك وكيف تجمعها، وأخيرًا كيف تستخدمها. LOG مصادر البيانات والمعلومات الشخصية: قد تأتي من المستخدم مباشرة عند إدخاله الاسم وعنوان البريد الإلكتروني، ورقم الهاتف الخاص به على مواقع التسوق، أو مواقع التواصل الاجتماعي مثل فيسبوك. المُعرّفات الفريدة الخاصة بجهاز الحاسب مثل التطبيقات ونظام تحديد المواقع العالمي (Global Positioning System - GPS وبيانات المستشعرات، وكذلك المعلومات الملتقطة من قِبل الأجهزة المحيطة بك مثل نقاط وصول واي فاي. المصادر المتاحة للجمهور مثل الصحف المحلية وشركاء التسويق من جهات خارجية، وغيرها. وزارة التعدو 95 Ministry of Education 2024-1446

البيانات المستخدمة أثناء استخدام الانترنت

قد يترتب على تداول البيانات الشخصية للمستخدمين ما يأتي: مرور البيانات عبر شبكات قابلة للاختراق. تخزين تلك البيانات في قواعد بيانات قد يتم سرقتها أو بيعها. حفظ تلك البيانات على الأقراص الصلبة، والهواتف الذكية، وأجهزة الحاسب، حيث يتمكّن بعض الأفراد من الوصول إليها. إتاحة البيانات للباحثين الأكاديميين، وللسلطات والمحاكم ، وكذلك للعديد من الشركات التي تحاول بيع منتجاتها لك. برامج جدار حماية ويندوز وبرامج مكافحة الفيروسات تعد كل من برامج جدران الحماية وبرامج المكافحة من الفيروسات أدوات مهمة لحماية الحاسب والشبكة من التهديدات السيبرانية ولكل منها وظيفة مختلفة جدار الحماية هو نظام أمان للشبكة يراقب حركة مرور الشبكة ويتحكم فيها. وتتمثل وظيفته الأساسية في منع الوصول غير المصرح به إلى جهاز الحاسب أو الشبكة الخاصة بك ومنع المتسللين من الوصول إلى نظامك. من ناحية أخرى، تكتشف برامج مكافحة الفيروسات البرامج الضارة وتمنعها وتزيلها من نظامك. الاختلافات بين جدار الحماية ومكافحة الفيروسات جدار الحماية مكافحة الفيروسات الوظيفة يراقب ويتحكم في حركة مرور الشبكة بناءً على قواعد الأمان المحددة سابقًا. يكتشف ويمنع ويزيل البرامج الضارة من جهاز الحاسب. الهدف الأساسي النوع يحظر الوصول غير المصرح به إلى شبكة أو جهاز يحمي الحاسب من الفيروسات وبرامج الدودة الحاسب، ويمنع المتسللين من الوصول إلى النظام. وأحصنة طروادة وأنواع أخرى من البرامج الضارة. يمكن أن تكون قائمة على الأجهزة أو البرمجيات. يعتمد دائما على البرمجيات يفحص الملفات والبرامج الموجودة على جهاز طريقة المسح لا يفحص الملفات أو البرامج الموجودة على جهاز الحاسب بحثًا عن توقيعات وسلوكيات البرامج الضوئي التوافق الحاسب. الضارة المعروفة. قد يتعارض مع برامج الأمان الأخرى، مثل برامج متوافق مع معظم برامج الأمان الأخرى، بما في ذلك جدران الحماية. مكافحة الفيروسات جدار الحماية ومكافحة الفيروسات في مايكروسوفت ويندوز يحتوي مايكروسوفت ويندوز على جدار حماية مضمن يسمى جدار Windows Defender Firewall Windows Defender) وبرنامج مكافحة فيروسات مجاني يسمى مايكروسوفت ديفندر (Microsoft Defender). إذا ثبت برنامج مكافحة فيروسات آخر على ويندوز، فلن يؤدي ذلك بالضرورة إلى إيقاف تشغيل جدار الحماية على الرغم من أن بعض برامج مكافحة الفيروسات قد تشتمل على مكون جدار حماية، إلا أنها ليست ميزة عامة، ولا تحتوي عليها جميع برامج مكافحة الفيروسات. إذا تضمن برنامج مكافحة الفيروسات جدار حماية، فقد يطلب منك تعطيل جدار حماية ويندوز أثناء عملية التثبيت؛ وذلك لتجنب التعارض بين برنامجي الأمان. وزارة التعليم Ministry of Education 2024-1446 96

البيانات المستخدمة أثناء استخدام الانترنت: قد يترتب على تداول البيانات الشخصية للمستخدمين ما يأتي:

برنامج جدار حماية ويندوز وبرنامج مكافحة الفيروسات

جدار الحماية ومكافحة الفيروسات في مايكروسوفت ويندوز

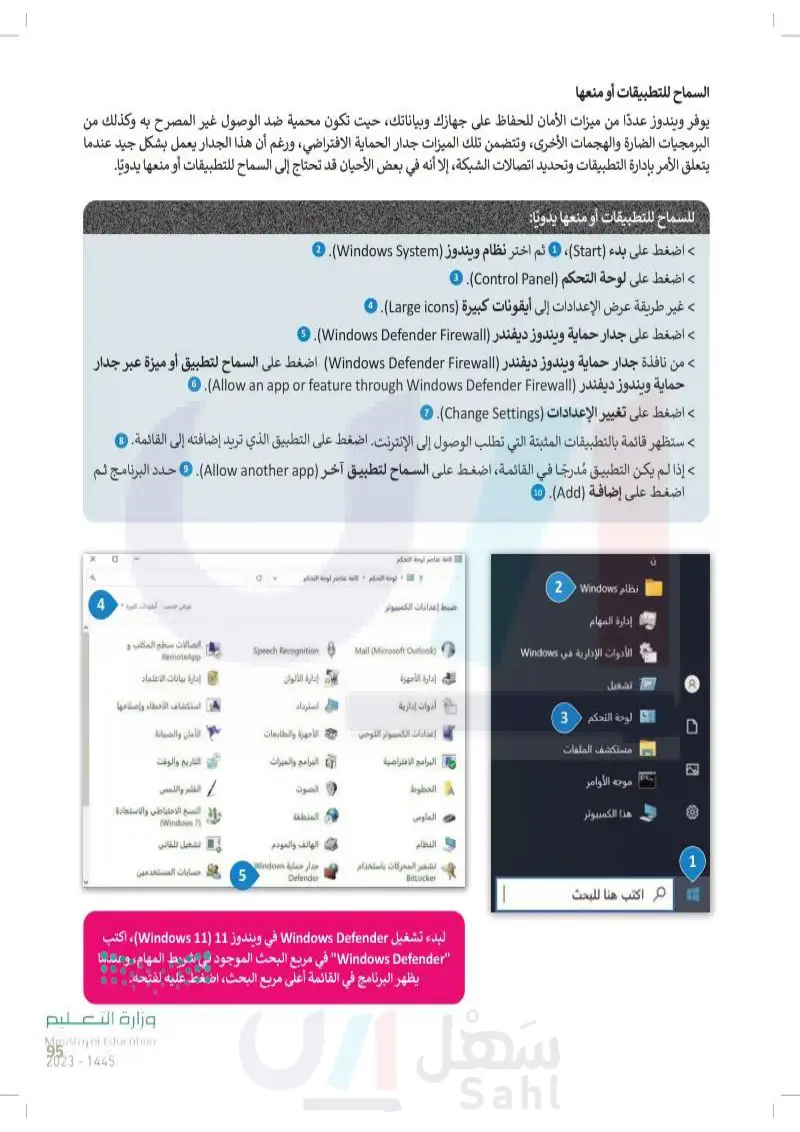

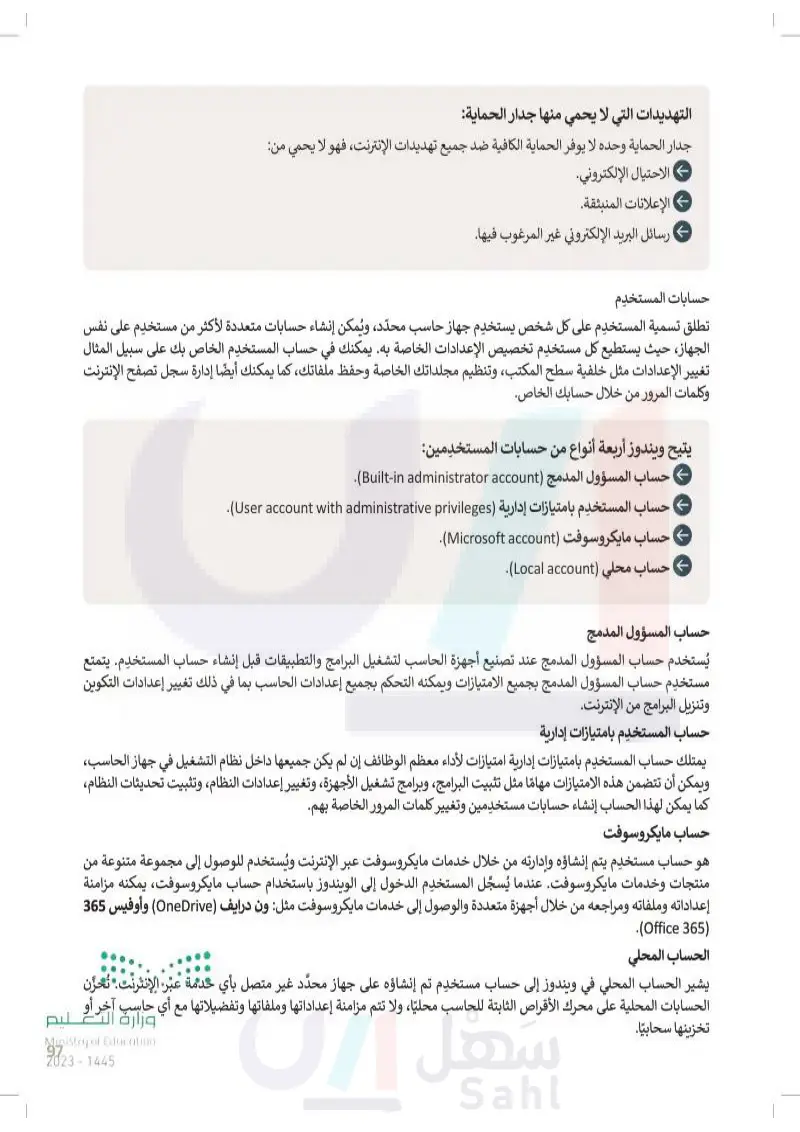

التهديدات التي لا يحمي منها جدار الحماية جدار الحماية وحده لا يوفر الحماية الكافية ضد جميع تهديدات الإنترنت، فهو لا يحمي من: الاحتيال الإلكتروني. الإعلانات المنبثقة. رسائل البريد الإلكتروني غير المرغوب فيها. حسابات المستخدم تطلق تسمية المستخدم على كل شخص يستخدم جهاز حاسب محدّد، ويُمكن إنشاء حسابات متعددة لأكثر من مستخدم على نفس الجهاز، حيث يستطيع كل مستخدم تخصيص الإعدادات الخاصة به. يمكنك في حساب المستخدم الخاص بك على سبيل المثال تغيير الإعدادات مثل خلفية سطح المكتب، وتنظيم مجلداتك الخاصة وحفظ ملفاتك، كما يمكنك أيضًا إدارة سجل تصفح الإنترنت وكلمات المرور من خلال حسابك الخاص. يتيح ويندوز أربعة أنواع من حسابات المستخدمين: حساب المسؤول المدمج (Built-in administrator account). حساب المستخدم بامتيازات إدارية User account with administrative privileges). حساب مايكروسوفت (Microsoft account). حساب محلي (Local account) حساب المسؤول المدمج يُستخدم حساب المسؤول المدمج عند تصنيع أجهزة الحاسب لتشغيل البرامج والتطبيقات قبل إنشاء حساب المستخدم. يتمتع مستخدم حساب المسؤول المدمج بجميع الامتيازات ويمكنه التحكم بجميع إعدادات الحاسب بما في ذلك تغيير إعدادات التكوين وتنزيل البرامج من الإنترنت. حساب المستخدم بامتيازات إدارية يمتلك حساب المستخدم بامتيازات إدارية امتيازات لأداء معظم الوظائف إن لم يكن جميعها داخل نظام التشغيل في جهاز الحاسب، ويمكن أن تتضمن هذه الامتيازات مهامًا مثل تثبيت البرامج وبرامج تشغيل الأجهزة، وتغيير إعدادات النظام، وتثبيت تحديثات النظام، كما يمكن لهذا الحساب إنشاء حسابات مستخدمين وتغيير كلمات المرور الخاصة بهم. حساب مايكروسوفت هو حساب مستخدم يتم إنشاؤه وإدارته من خلال خدمات مايكروسوفت عبر الإنترنت ويُستخدم للوصول إلى مجموعة متنوعة من منتجات وخدمات مايكروسوفت عندما يُسجِّل المستخدم الدخول إلى الويندوز باستخدام حساب مايكروسوفت، يمكنه مزامنة إعداداته وملفاته ومراجعه من خلال أجهزة متعددة والوصول إلى خدمات مايكروسوفت مثل : ون درايف OneDrive) وأوفيس 365 .(Office 365) الحساب المحلي يشير الحساب المحلي في ويندوز إلى حساب مستخدم تم إنشاؤه على جهاز محدَّد غير متصل بأي خدمة عبر الإنترنت. تُخزّن الحسابات المحلية على محرك الأقراص الثابتة للحاسب محليًا، ولا تتم مزامنة إعداداتها وملفاتها وتفضيلاتها مع أي حاسب آخر أو تخزينها سحابيًا. وزارة التعلم 97 Ministry of Education 2024-1446

التهديدات التي لا يحمي منها جدار الحماية

حسابات المستخدم

حسابات المستخدم

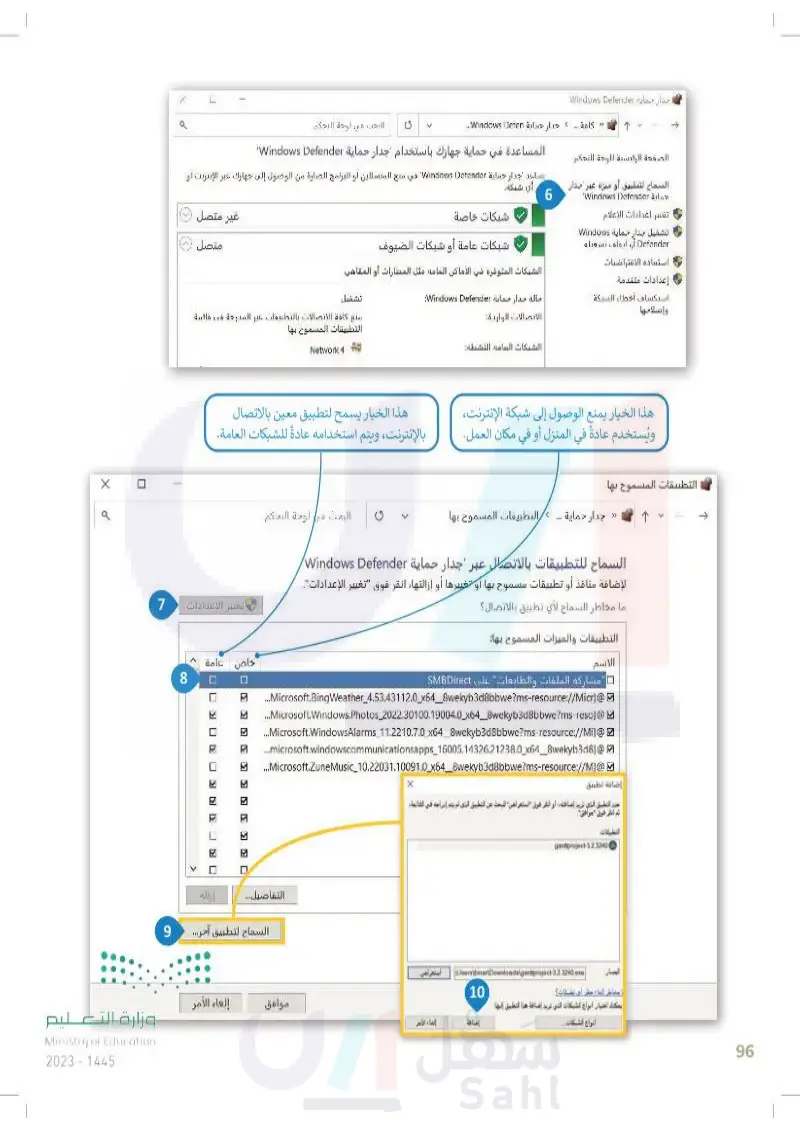

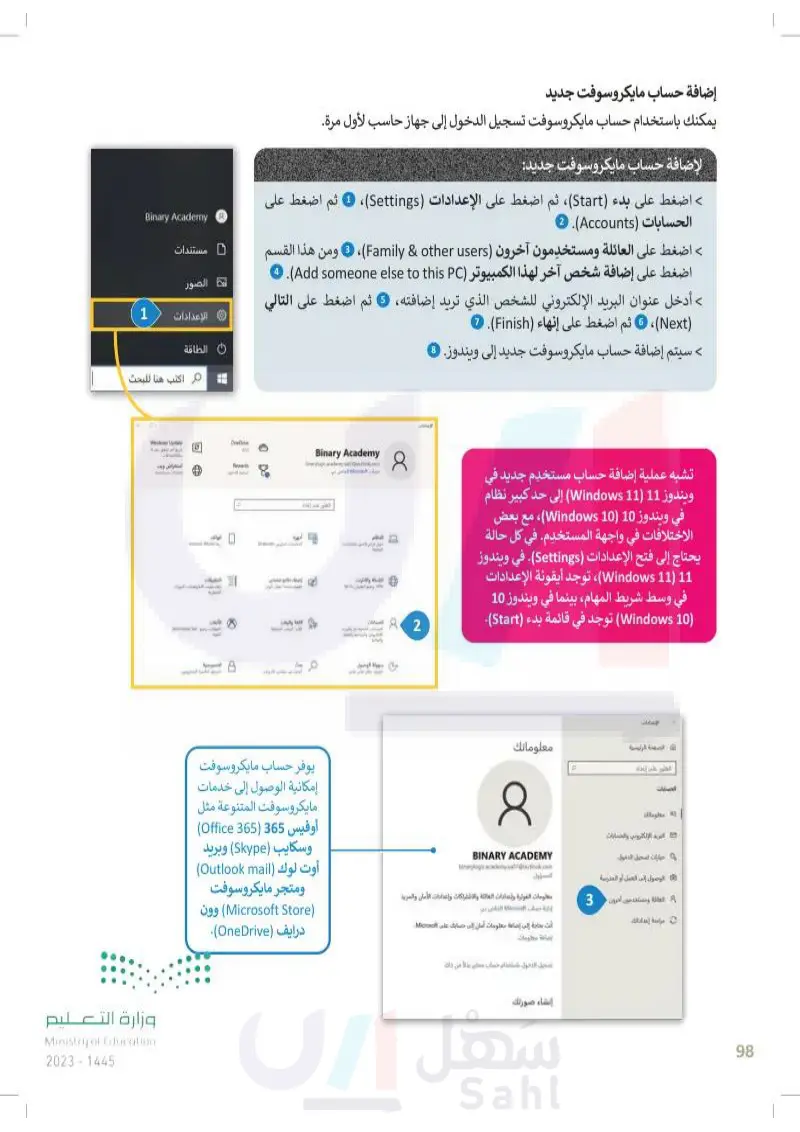

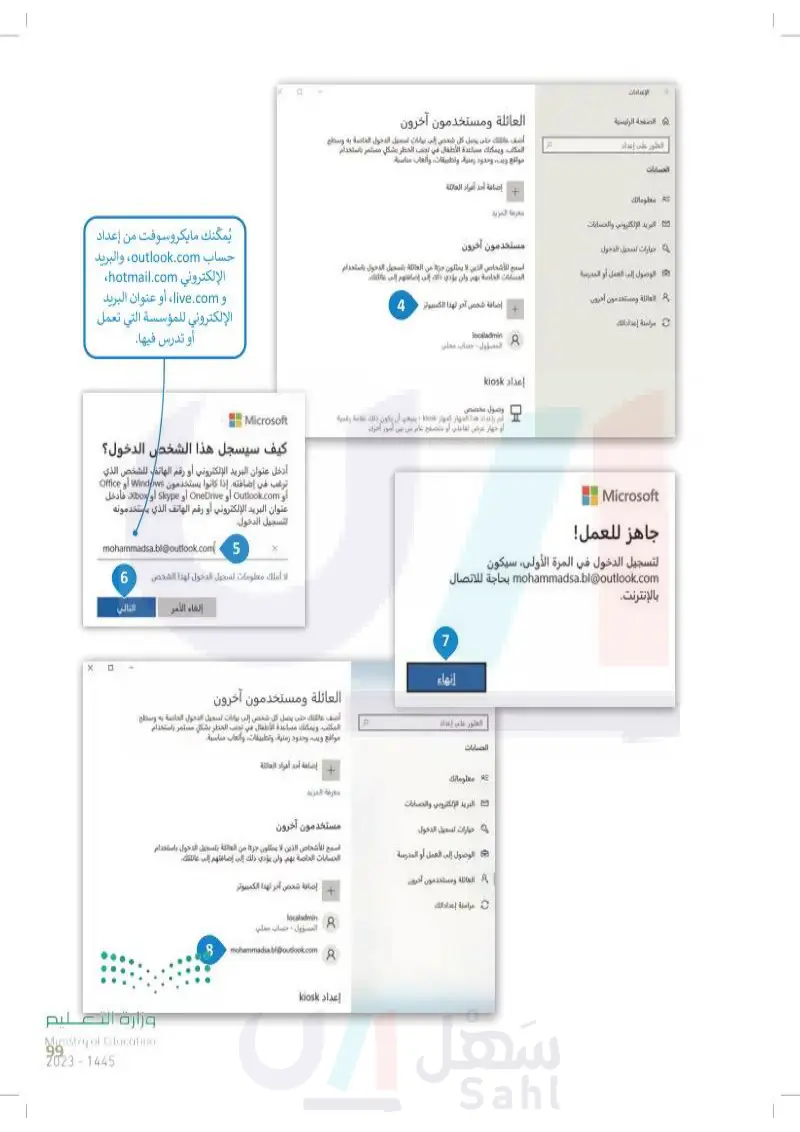

98 إضافة حساب مايكروسوفت جديد يمكنك باستخدام حساب مايكروسوفت تسجيل الدخول إلى جهاز حاسب لأول مرة. لإضافة حساب مايكروسوفت جدید > اضغط على بدء Start ثم اضغط على الإعدادات (Settings) ، ثم اضغط على الحسابات .( Accounts) . 3 Binary Academy ومن هذا القسم D مستندات > اضغط على العائلة ومستخدمون آخرون Family & other users)، ® اضغط على إضافة شخص آخر لهذا الكمبيوتر Add someone else to this). > أدخل عنوان البريد الإلكتروني للشخص الذي تريد إضافته . ثم اضغط على التالي (Next) ، ثم اضغط على إنهاء .(Finish) 6 سيتم إضافة حساب مايكروسوفت جديد إلى ويندوز 8 الصور الإعدادات الطاقة 1 تشبه عملية إضافة حساب مستخدم جديد في ويندوز 11 (11) Windows) إلى حد كبير نظام في ويندوز 10 10 Windows)، مع بعض الاختلافات في واجهة المستخدم. في كل حالة يحتاج إلى فتح الإعدادات Settings). في ويندوز 11 (11) Windows)، توجد أيقونة الإعدادات في وسط شريط المهام، بينما في ويندوز 10 (10) Windows) توجد في قائمة بدء (Start). الصفحة الرئيسية معلوماتك العطور على إعداد مكوناتك لبريد الإلكتروات والسنابات لا خيارات المتخيل الدخول الوصول إلى العمل أو المدرسة العائلة ومساحة ت مراسلة إعادتك 3 82 α Binary Academy © B BINARY ACADEMY معلومات الفوترة وإعدادات العالية والاشتراكات وإمدادات علمان والحرية انت بعامة إلى إضافة معلومات أمن إلى مسلك على المسكر إضافة معلومات التسجيل الدخول باستند از مستان تعلن بدلا من الله يوفر حساب مايكروسوفت إمكانية الوصول إلى خدمات مايكروسوفت المتنوعة مثل أوفيس 365 365 Office) وسكايب Skype) وبريد أوت لوك (Outlook mail) ومتجر مايكروسوفت (Microsoft Store) وون درايف (OneDrive). إنشاء صورتك م اكتب هنا للبحث وزارة التعليم Ministry of Education 2024-1446

إضافة حساب مايكروسوفت جديد

الإعدادات ه الصفحة الرئيسية العثور على إعداد الحسابات العائلة ومستخدمون آخرون أسف عائلك حتى يصل كل شخص إلى بيانات تسجيل الدخول الخاصة به وسطح المكلب. ويمكنك صناعدة الأطفال في تجنب الخطر بشكل مستمر باستخدام مواقع ويد، وحدود ومنية، وتطبيقات وألعاب مناسبة. النصابة أحد أفراد العائلة A معلومات البريد الإلكتروني والحسابات حوارات تسجيل الدخول الوصول إلى العمل أو المدرسة العائلة ومستخدمون آخرون مزاملة إعداداتك معرفة المزيد مستخدمون آخرون. اسمح للأشخاص الذين لا يمثلون جل من العائلة بتسجيل الدخول باستخدام الحسابات الخاصة بهم ولى يؤدي ذلك إلى إضافتهم إلى عائلتك + إضافة شخص أخر لهذا الكتيبوار localadmin 4 يُمكنك مايكروسوفت من إعداد حساب outlook.com، والبريد الإلكتروني hotmail.com و live.com، أو عنوان البريد الإلكتروني للمؤسسة التي تعمل أو تدرس فيها. Microsoft إعداد kiosk وصول مخصص في إعداد هذا الجهاز كجهاز on ينبغي أن يكون ذللك علامة رقمية أو جهاز عرض تفاعلي أو متصفح عام من جاهز للعمل التسجيل الدخول في المرة الأولى، سيكون mohammadsa.bl@outlook.com بحاجة للاتصال بالإنترنت. 7 إنهاء Microsoft كيف سيسجل هذا الشخص الدخول ؟ أدخل عنوان البريد الإلكتروني أو رقم الهاتف للشخص الذي ترغب في إضافته إذا كانوا يستخدمون Windows أو Office أو Outlook.com أو OneDrive أو skype أو Xbox، فأدخل عنوان البريد الإلكتروني أو رقم الهاتف الذي يستخدمونه لتسجيل الدخول mohammadsa.bl@outlook.com 5 لا أملك معلومات تسجيل الدخول لهذا الشخص. 6 الغاء الأمر التالي المطور على إعداد الحسابات العائلة ومستخدمون آخرون اصف عائلتك حتى يصل كل شخص إلى بيانات تسجيل الدخول الخاصة به وسطح المكتفية ويمكنك مساعدة الأطفال في تجلب الخطر بشكل مستمر باستخدام مواقع ويب وحدود زمنية، وتطبيقات وألعاب مناسبة. - إضافة أحد أفراد العائلة معرفة المزيد د الإلكتروني والحسابات ة خيارات تسجيل الدخول الوصول إلى العمل أو المدرسية العائلة ومستخدمون أخرون مراسلة إعداد الك مستخدمون آخرون السمح للأشخاص الذين لا يمثلون حزة من العائلة بتسجيل الدخول باستخدام الحسابات الخاصة بهم ولن يؤدي ذلك إلى إضافتهم إلى عائقتك إضافة شخص أخر لهذا الكمبيوتر focaladmin السؤول ، حساب محلي mohammadia bl@outlook.com إعداد kiosk 8 وزارة التعوو Ministry of Education 2024-1446

إضافة حساب مايكروسوفت جديد 1

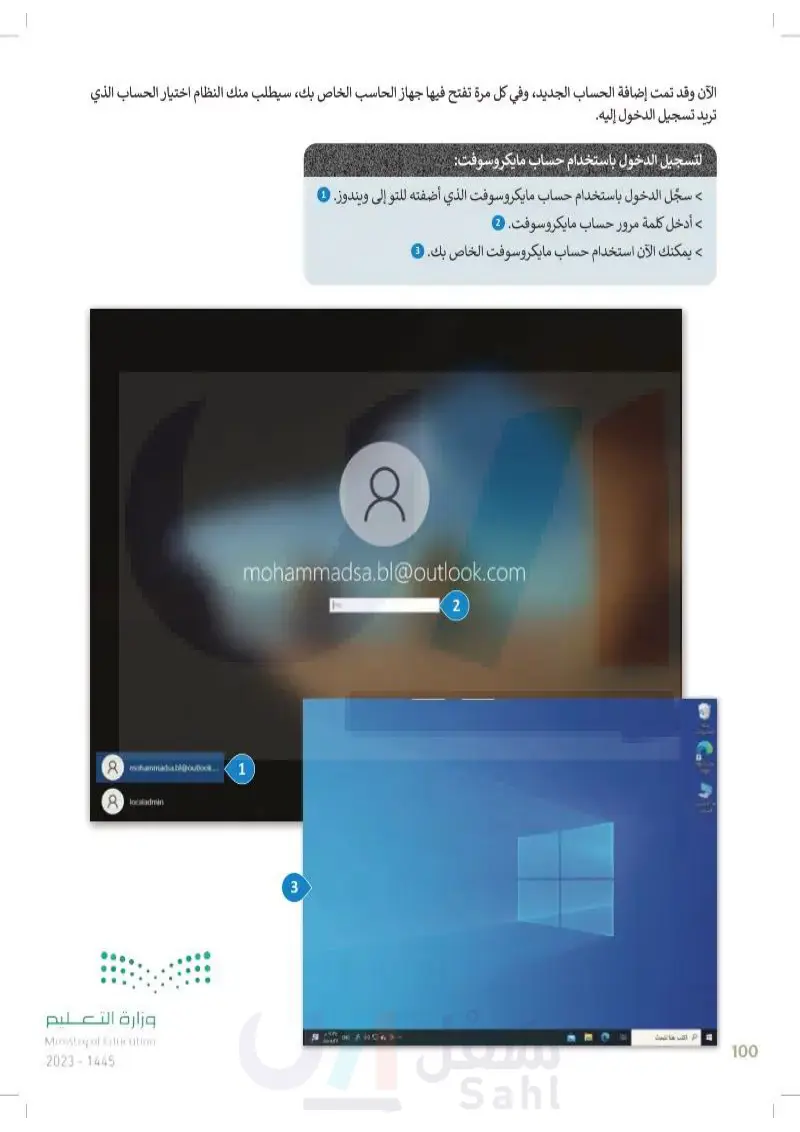

الآن وقد تمت إضافة الحساب الجديد، وفي كل مرة تفتح فيها جهاز الحاسب الخاص بك، سيطلب منك النظام اختيار الحساب الذي تريد تسجيل الدخول إليه. لتسجيل الدخول باستخدام حساب مايكروسوفت > سجل الدخول باستخدام حساب مايكروسوفت الذي أضفته للتو إلى ويندوز 1 > أدخل كلمة مرور حساب مايكروسوفت 2 > يمكنك الآن استخدام حساب مايكروسوفت الخاص بك. © وزارة التعليم Ministry of Education 2024-1446 mohammadsa.bl@outlook.... localadmin 1 mohammadsa.bl@outlook.com 2 3 PATALKTIN 100

تسجيل الدخول باستخدام حساب مايكروسوفت

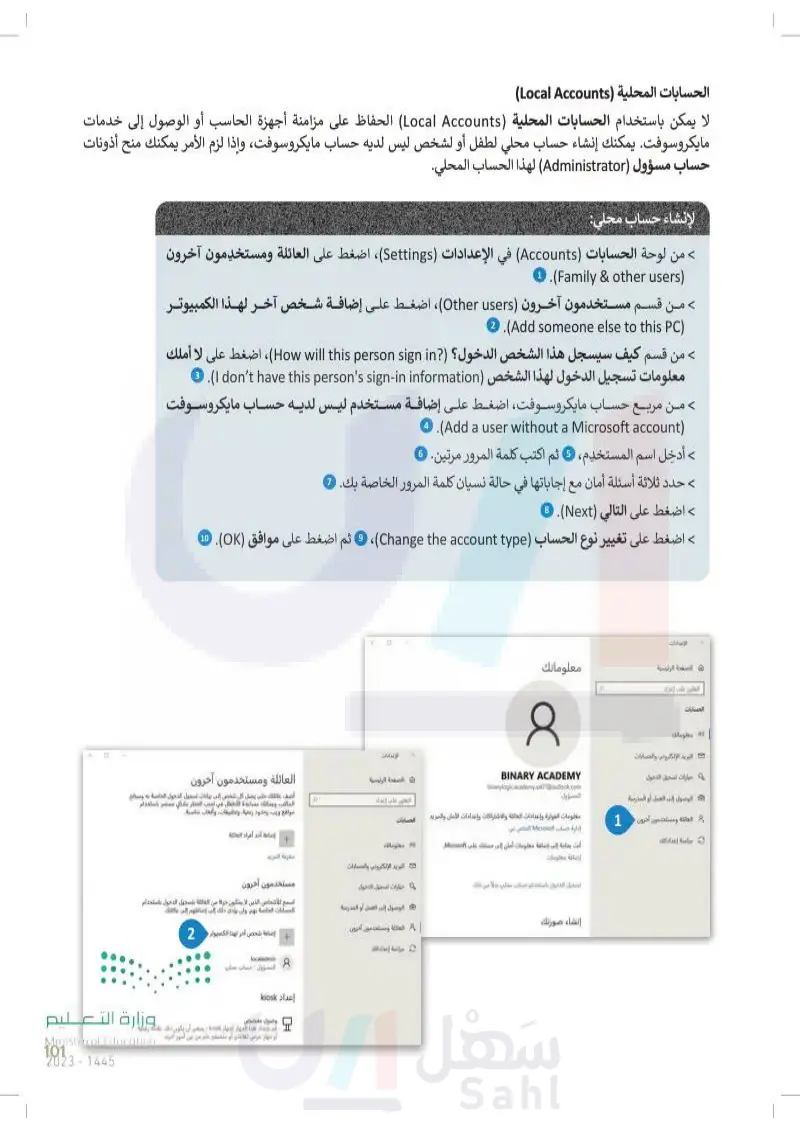

الحسابات المحلية Local Accounts) لا يمكن باستخدام الحسابات المحلية Local Accounts الحفاظ على مزامنة أجهزة الحاسب أو الوصول إلى خدمات مايكروسوفت يمكنك إنشاء حساب محلي لطفل أو لشخص ليس لديه حساب مايكروسوفت، وإذا لزم الأمر يمكنك منح أذونات حساب مسؤول (Administrator) لهذا الحساب المحلي. لإنشاء حساب محلی > من لوحة الحسابات (Accounts) في الإعدادات (Settings) ، اضغط على العائلة ومستخدمون آخرون 1. (Family & other users) 2 . (Add someone else to this PC) > من قسم مستخدمون آخرون her users اضغط على إضافة شخص آخر لهذا الكمبيوتر من قسم كيف سيسجل هذا الشخص الدخول؟ How will this person sign in)، اضغط على لا أملك معلومات تسجيل الدخول لهذا الشخص (I don't have this person's sign-in information). © من مربع حساب مايكروسوفت، اضغط على إضافة مستخدم ليس لديه حساب مايكروسوفت 4. (Add a user without a Microsoft account) 5 > أدخل اسم المستخدم ، ثم اكتب كلمة المرور مرتين . 9 > حدد ثلاثة أسئلة أمان مع إجاباتها في حالة نسيان كلمة المرور الخاصة بك. • > اضغط على التالي (Next) 3 > اضغط على تغيير نوع الحساب Change the account type ثم اضغط على موافق .(OK) 0 السنة الرئيسية الحسابات البريد الإلكتروني والحسابات خيارات تسجيل الدخول الوصول ) المدينة مون مرامنة إعداد الله 1 معلوماتك 8 BINARY ACADEMY معلومات الفوترة وإعدادات العائلة والاشتراكات واعدادات الأعلى والسرية إدارة حساب Microsoft العام في أنت بحاجة إلى إنشافة معلومات أمان إلى حسابك على Serosan التسجيل الدخول باستخدام حساب مطلي بدلا من دا إنشاء صورتك الصفحة الرامية العائلة ومستخدمون آخرون اصف عائلتك حتى يصل كل شخص إلى بيانات المحطة التحول الخاصة به وتسطع . المكان ويمكنك مستعدة لأطفال في احلى العالم بشكل مستمر باستخدام الحسابات معلوماتك حوليات تسجيل الدخول الوصول إلى العمل أو المدرسة العائلة وستحدمين أمرون مراسلة إصدارات وحدود زمنية إصابة أحد أفراد الجالية معرفة المزيد مستخدمون أخرون صبح الأشجاني الذين لاو المائلة تسجيل الدخول باستعمام إضافة شحن أمر لهذا الكنسية 2 اعداد kiosk 묘 وزارة التعام1 Ministry of Education 2024-1446

الحسابات المحلية

102 Microsoft Microsoft كيف سيسجل هذا الشخص الدخول ؟ أدخل عنوان البريد الإلكتروني أو رقم الهاتف للشخص الذي ترغب في إضافته إذا كانوا يستخدمون Windows أو office أو Outlook.com أو OneDrive أو Skype أو Xbox فادخل عنوان البريد الإلكتروني أو رقم الهاتف الذي يستخدمونه لتسجيل الدخول إنشاء حساب استخدام رقم هاتف بدلاً من هذا الحصول على عنوان بريد الكتروني جديد someone@example.com البريد الإلكتروني أو الهاتف إضافة مستخدم ليس لديه حساب Microsoft لا أملك معلومات تسجيل الدخول لهذا الشخص 3 إنشاء مستخدم لهذا الكمبيوتر إذا كنت تريد استخدام کا من سيستخدم هذا الكمبيوتر الشخصي ؟ Ubert اجعلها أملة حالة نسيان كلمة المرور الخاصة بك حوال الأمان الإبنة الخاصة بك سؤال الأمان 2 الإبنة الخاصة بك القاء الأمر التالي 8 5 6 7 4 الخلف التالي الصفحة الرئيسية . العلم على إعداد الحسابات العائلة ومستخدمون آخرون أسف عائلتك حتى يصل كل شخص إلى بيانات الدخول الخاصة به وسطح المكتب، ويمكنك مساعدة الأطفال في تجنب الخطر بشكل مستمر بالستخدام مواقع ويب وحدود زمنية، وتطبيقات والعاب مناسبة. إضافة أحد أفراد العائلة البريد الإلكتروني والصلات معرفة المزيد 2 حوليات تسجيل الدخول مستخدمون آخرون الوصول إلى العمل أو المدرسية اسمح للأشخاص الذين لا جرة من العائلة التسجيل التحول الاستخدام الحسابات الخاصة به الدالة وستندمون أميم إضافة شحم مراسلة إعداداتك تغيير نوع الحساب Usert A حساب محلی localadmin R 9 العيير نوع الحساب ارقة تعمير نوع الحساب المسؤول مستخدم قیاسی 10 مولا الغاء الأمر وزارة التعليم Ministry of Education 2024-1446

الحسابات المحلية 1

أذونات الملفات والمجلدات File and Folder Permissions) يعني يتمتع كل مستخدم للحاسب بوجود ملف شخصي وأذونات خاصة به، مما منع الوصول غير المصرح به للملفات والمجلدات ومع ذلك توجد الحاجة أحيانًا إلى إعداد الأذونات يدويًا على مجموعة من الملفات أو المجلدات لمنع المستخدمين الآخرين من الوصول إلى البيانات دون تغيير الأذونات. أنواع الأذونات (Permission Types) يتم تطبيق أذونات نظام ملفات التقنية الجديدة (New Technology File System - NTFS على كل ملف ومجلد مخزن على وحدة تخزين مهيأة باستخدام نظام ملفات التقنية الجديدة، مثل القرص الصلب لجهاز حاسب يعمل بنظام تشغيل ويندوز (Windows Operating System). هناك أنواع مختلفة من أذونات نظام ملفات التقنية الجديدة للملفات والمجلدات مثل: التحكم الكامل (Full Control). التعديل (Modify). القراءة والتنفيذ (Read & Execute). S عرض محتويات المجلد (List Folder Contents). القراءة والكتابة Read and Write). أذونات الملفات والمجلدات: الأذونات التحكم الكامل (Full Control) التعديل (Modify) القراءة والتنفيذ (Read & Execute) دورها مع الملفات والمجلدات يسمح بالتحكم الكامل في المجلدات والملفات مثل القراءة والكتابة والتعديل، وتغيير أذونات ومحتويات الملفات أو المجلدات وحذفها. يسمح بقراءة وكتابة، وتعديل، وحذف الملفات والمجلدات الرئيسة، والمجلدات الفرعية. يسمح بعرض الملفات والمجلدات الفرعية وتشغيل الملفات التنفيذية (البرامج)، وتُطبق نفس الأذونات على الملفات والمجلدات بداخلها. عرض محتويات المجلد يسمح فقط بعرض الملفات والمجلدات الفرعية وتشغيل الملفات البرمجية ، وتُطبق نفس الأذونات (List Folder Contents) على المجلدات الفرعية فقط. القراءة (Read) الكتابة (Write) يسمح بعرض الملفات والمجلدات الرئيسة والمجلدات الفرعية والوصول إلى محتوياتها. يسمح بالكتابة على الملفات وإضافة الملفات والمجلدات الفرعية في المجلدات الرئيسة. وزارة التعد 10 Ministry of Education 2024-1446

أذونات الملفات والمجلدات

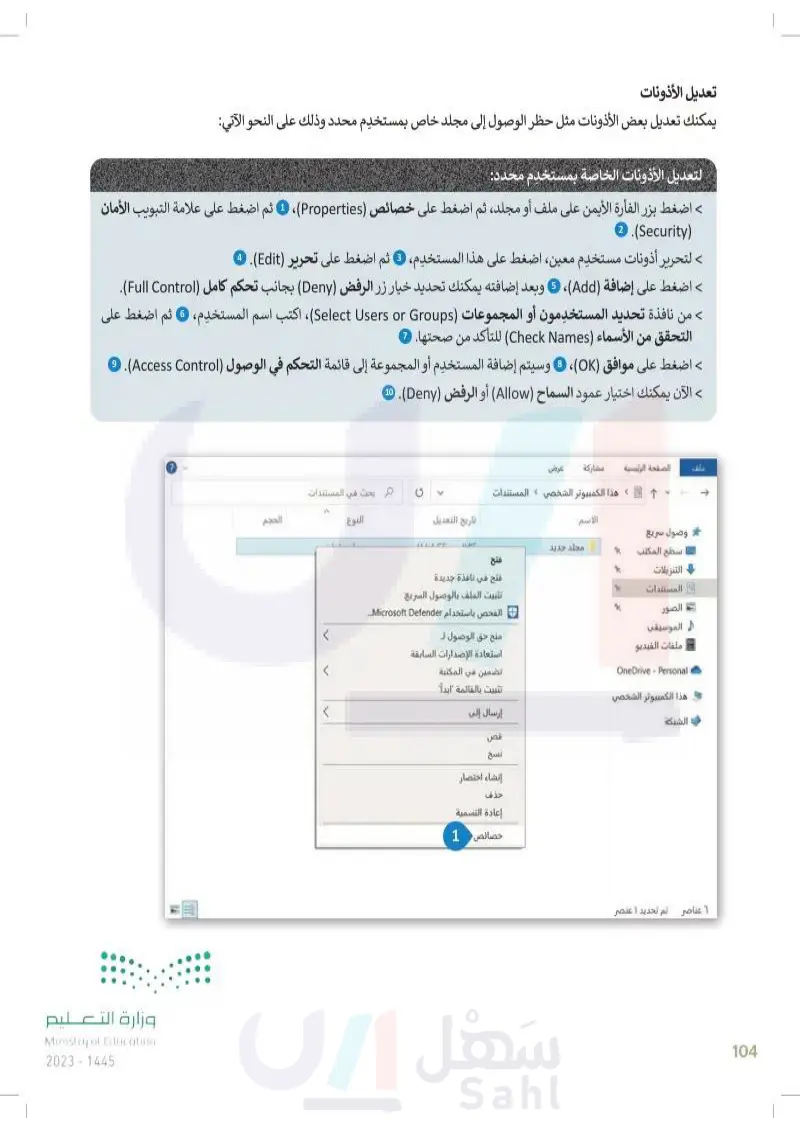

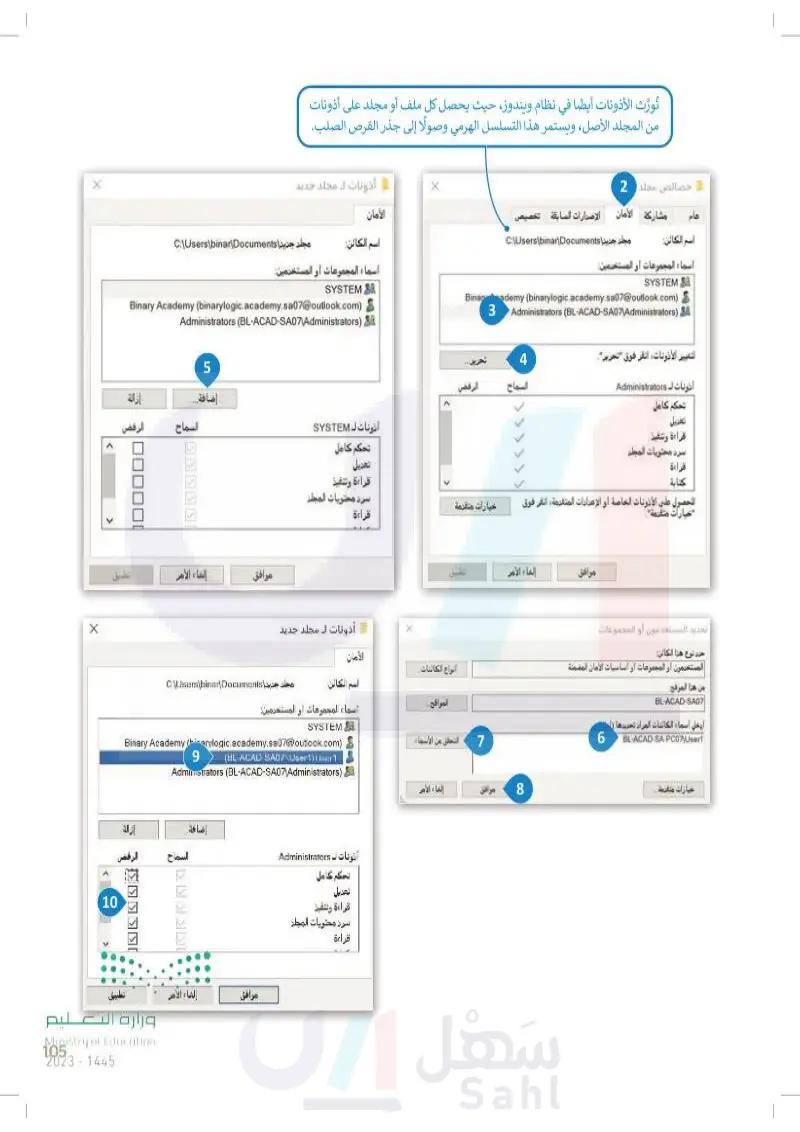

104 تعديل الأذونات يمكنك تعديل بعض الأذونات مثل حظر الوصول إلى مجلد خاص بمستخدم محدد وذلك على النحو الآتي: لتعديل الأذونات الخاصة بمستخدم محدد: 1 > اضغط بزر الفأرة الأيمن على ملف أو مجلد، ثم اضغط على خصائص Properties)، ثم اضغط على علامة التبويب الأمان 2.(Security) 3 > لتحرير أذونات مستخدم معين اضغط على هذا المستخدم ، . ثم اضغط على تحرير .(Edit) 0 > اضغط على إضافة (Add) ، 5 وبعد إضافته يمكنك تحديد خيار زر الرفض (Deny) بجانب تحكم كامل (Full Control). > من نافذة تحديد المستخدمون أو المجموعات Select Users or Groups اكتب اسم المستخدم، ثم اضغط على التحقق من الأسماء Check Names) للتأكد من صحتها. 7 > اضغط على موافق (OK) ، وسيتم إضافة المستخدم أو المجموعة إلى قائمة التحكم في الوصول (Access Control) . الآن يمكنك اختيار عمود السماح (Allow) أو الرفض .(Deny ) 0 الصفحة الرئيسية مشاركة عرض هذا الكمبيوتر الشخصي » المستندات 9 بحث في المستندات النوع الحجم الاسم وصول سريع ا سطح المكتب التنزيلات المستندات مجلد جديد فتح الصور ال الموسيقى. ملفات الفيديو OneDrive- Personal هذا الكمبيوتر الشخصي الشبكة تاريخ التعديل فتح في نافذة جديدة تثبيت الحلف بالوصول السريع الفحص باستخدام Microsoft Defender منح حق الوصول لـ استعادة الإصدارات السابقة تضمين في المكتبة تثبيت بالقائمة ابدأ إرسال إلى قص تسخ إنشاء اختصار حذف إعادة التسمية خصائص 1 عناصر تم تحديد اعتصر < < وزارة التعليم Ministry of Education 2024-1446

تعديل الأذونات

X X < تُورّث الأذونات أيضًا في نظام ويندوز، حيث يحصل كل ملف أو مجلد على أذونات من المجلد الأصل، ويستمر هذا التسلسل الهرمي وصولًا إلى جذر القرص الصلب. خصائص مجلد 2 أذونات لـ مجلد جديد الأمان اسم الكائن مجلد جدید C:\Users\binaniDocuments أسماء المجموعات أو المستخدمين SYSTEM مشاركة الأمان الإصدارات السابقة تخصيص C:\Users\binar\Documents اسم الكائن اسماء المجموعات أو المستخدمين SYSTEMS Binacademy (binarylogic academy sa07@outlook.com) Administrators (BL-ACAD-SA07 Administrators) Binary Academy (binarylogic academy.sa07@outlook.com) S Administrators (BL-ACAD-SA07 Administrators) S 3 1 10 وزارة التع105 Ministry of Education 2024-1446 5 4 التعبير الأذونات، انقر فوق "تحرير" أذونات لـ Administrators تحكم كامل السماح الرفض إضافة تحميل قراءة وتنفيذ أذونات لـ SYSTEM السماح سرد محتويات المجد تحكم كامل قراءة تعديل كتابة قراءة وتنفيذ للحصول على الأذونات الخاصة أو الإعدادات المتقدمة، انقر فوق خبار سرد محتويات المجلد قراءة موافق إلغاء الأمر C\Users\binar Documents X أذونات لـ مجلد جديد الأمان انواع الكائنات اسم الكائن المواقع اسماء المجموعات أو المستخدمين SYSTEM التحقق من الأسماء Binary Academy rylogic.academy.sa07@outlook.com) 9 (BL-ACAD-SA07\User1) User1 Administrators (BL-ACAD-SA07 Administrators) اذونات لـ Administrators تحكم كامل السماح KKKKK موافق إلغاء الأمر تعديل قراءة وتنفيذ سرد محتويات المجد قراءة 7 الغاء الأمر 8 تجديد المستخدمون أو المجموعات جدد نوع هذا الكائن المستخدمون أو المجموعات أو أساسيات الأمان المضمنة 6 BL-ACAD-SA07 اسماء الكائنات المراد تحديدة BL-ACAD-SA-PC07\User خيارات متقدمة.

تعديل الأذونات 1

106 لنطبق معًا تدريب 1 ما نوع البصمة الرقمية الناتجة عن استخدام حساب لينكد إن (LinkedIn)؟ تدريب 2 حلّل المبادرات المهنية الرئيسة لمجال الأمن السيبراني في المملكة العربية السعودية. تدريب 3 • ابحث في الإنترنت عن مثال للبصمة الرقمية النشطة وآخَر للبصمة الرقمية غير النشطة، ثم قارن بين المثالين واذكر أوجه الاختلاف بينهما. وزارة التعليم Ministry of Education 2024-1446

ابحث في الانترنت عن مثال للبصمة الرقمية النشطة وآخر للبصمة الرقمية غير النشطة ثم قارن بين المثالين واذكر أوجه الاختلاف بينهما

حلل المبادرات المهنية الرئيسة لمجال الأمن السيبراني في المملكة العربية السعودية

تدريب 4 • كيف يمكن حدوث تعارض بين برامج مكافحة الفيروسات وجدار الحماية؟ وما آثاره المترتبة على أمان جهاز الحاسب؟ تدريب 5 • افترض أن لديك ملف وورد (Word) على جهاز الحاسب المحمول وتريد مواصلة العمل فيه على جهاز آخر اشرح كيف ستفعل ذلك إذا كان لديك حساب محلي أو حساب مايكروسوفت ثم اذكر الفرق بين الحساب المحلي وحساب مايكروسوفت 107 وزارة التع Ministry of Education 2024-1446

وزارة التعليم Ministry of Education 2024-1446 تدريب 6 ما التهديدات التي لا يحمي منها جدار الحماية؟ .1 .2 .3 تدريب 7 • كيف يعزز نظام ملفات التقنية الجديدة (NTFS إدارة الملفات وأمن البيانات والأداء، مقارنة بأنظمة الملفات الأخرى؟ 108