مخاطر الأمن السيبراني وثغراته - الأمن السيبراني - ثالث ثانوي

1. أساسيات الأمن السيبراني

2. الحماية والاستجابة في الأمن السيبراني

3. مواضيع متقدمة في الأمن السيبراني

20 الدرس الثاني مخاطر الأمن السيبراني وثغراته مقدمة في المخاطر والثغرات Introduction to Risks and Vulnerabilities أصول الأمن السيبراني :(Cybersecurity Assets) www.in.dum يطلق لفظ الثغرات في الأمن السيبراني على نقاط الضعف في أنظمة أصول الأمن اليراني هي أي شيء ذو الحاسب والشبكات والأجهزة التي يمكن مرتكبي الجرائم السيبرانية قيمة لفرد أو مؤسسة أو دولة يمكنه أن استغلالها لتنفيذ أنشطة ضارة، وقد تظهر الثغرات في الأمن يتأثر سلبا بهجوم سيبراني ضار. السيبراني نتيجة أخطاء برمجية. أو قصور في إعدادات الأنظمة أو بسبب أخطاء بشرية. فقرات الأمن السيبراني (Cybersecurity Vulnerabilities ) قد تنطوي هجمات الأمن السيبراني على عواقب وخيمة، بما فيهـا سرقة البيانات والخسارة المالية والإضرار بالسمعة. ولذلك يجب أن يكون الأفراد والمؤسسات على دراية تامة بالتهديدات المحتملة للأمن تغرات الأمن السيبراني هي نقاط ضعف السيبراني، وتحديد الثغرات الموجودة. وتحديد المخاطر المحتملة. في نظام حاسب أو شبكة أو تطبيق يمكن وتنفيذ تدابير أمن سيبراني قوية لحماية تلك الأنظمة. الهجمات السيبرانية هي أنشطة ضارة يقوم بها مرتكبي الجرائم الإحداث ضرر، أو الحصول على وصول السيبرانية من خلال استغلال الثغرات الأمنية في أنظمة الحاسب غير مصرح به إلى البيانات الحساسة. والشبكات والأجهزة، وتأتي الهجمات السيبرانية بأشكال متعددة. استغلالها من قبل الجهات الخبيثة ويمكن تصنيفها إلى فئات مختلفة بناءً على التقنيات التي يستخدمها مخاطر الأمن السيبراني المهاجم الاختراق النظام. :(Cybersecurity Risks! قد تتنوع الجهات المسؤولة عن تهديدات الأمن السيبراني والهجمات تتعلق مخاطر الأمن السيبراني بفقدان السيبرانية. ويمكن تصنيفها على نطاق واسع بناء على قدراتها السرية أو السلامة. أو توافر المعلومات أو ومواردها وأساليبها ودوافعها. ويوضح الجدول 1.1 بعض هذه البيانات أو نظم المعلومات (أو نظم الأنواع. التحكم ). وتعكس الآثار السلبية المحتملة على ممتلكات وعمليات الأفراد والمؤسسات والمجتمع بأكمله. جدول 1.1 أنواع الجهات المسؤولة عن الهجمات السيبرانية النوع الوصف وهي مجموعات متطورة غالبا ما تكون تابعة لحيش أو جهاز مخابرات الدولة معسة، وتنمد جهات على هجمات سكانية للحصول على ميرة استراتيجية، أو للتحسر أو لتعطي المية التحية مستوى دولي الحيوية، أو نشر معلومات مصلة، ويمكن ان تكون مواقعها اسية الفضائية أو . عسكرية. arhat التعليم m3 1445

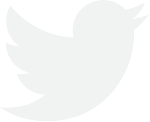

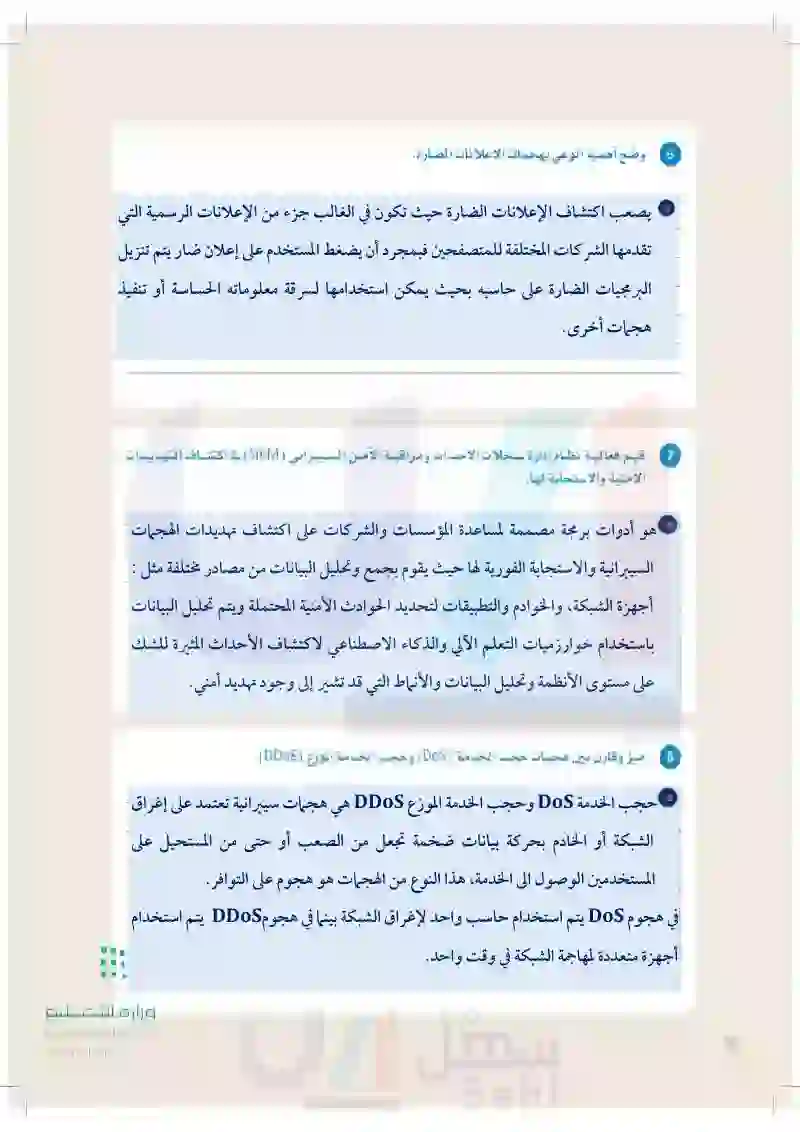

النوع مجموعات الحزيمة المنظمة النشطاء المخترقير (Hacktivists.) التهديدات الداخلية الوصف سكون من محرمين محترفير ينفذون هجمات سيرانية لتحقيق مكاسب مالية، وغالبا ما تستخدم هذه السنة تكتيكات مثل برمجيات العدية، وسرقة الهوية، وانتحال الشخصية. والاحتيال على بطاقات الائتمان وأنواع أخرى من الجرائم الإلكترونية، ويكون دافعهم الأساسي ماليا. هم أفراد أو مجموعات يستخدمون القرصنة الترويج لقصية سياسية أو اجتماعية، وغالباً ما ينخرطون في أنشطة مثل تشويه مواقع ويب معينة، أو إجراء هجمات حجب الخدمة لجذب الانتباه لقصيتهم. وغالبا ما تكون مواضعهم أيديولوحية أو سياسية. هم أفراد من داخل المؤسسة لديهم إمكانية الوصول، ولكنهم يستخدمونها شكل ضار أو غير مسؤول، وتتنوع المواقع وراء ذلك مثل تحقيق المكتب المالي، أو الانتقام، أو الاكراه هواة السيكريت يشير هذا المصطلح إلى متسللين هواة يستخدمون أدوات القرصنة وبعض البرامج النصية الأخرى التنفيذ هجمات، وذلك دون حبرة تقنية كبيرة من أجل التسلية، أو لاكتساب Script) (Kiddies المقاطور الشهرة، أو لتحدي أنفسهم. اقد تتحرك بعصر الشركات في عمليات تجسسل على شركات أخرى بعرض الحصول على ميرة القاضية، أو الحصول على أسرار تجارية أو منتجات أو استر اسعات غير معلنة. أو معلومات حساسة يمكن استخدامها لصالحهم. النوع الأكثر شيوعا من الهجمات السيبرانية يتم ينفذه عن طريق زرع برمجيات ضارة ( Malware). وهي برامج صممت لإلحاق الضرر بنظام الحاسب أو الشبكة، وتشمل الأنواع المختلفة من هذه البرامج الفيروسات (Viruses) والديدان (Worms) وأحصنة طروادة (Trojans) وبرمجيات الفدية (Ransomware) . يمكن التمييز بين أنواع البرمجيات الضارة بناء على آلية انتشارها (Propagation Mechanism) والحمولة (payload) . قبالنسبة لآلية الانتشار يمكن أن تنتشر البرمجيات الضارة باستخدام تقنيات مختلفة، كأن يقوم المستخدم بنشرها دون معرفته بمحتواها. أو من خلال البريد الإلكتروني، أو الويب أو الشبكة، أو الوسائط المحمولة. أما حمولات البرمجية الضارة فهي تعليمات برمجية لها أهداف خبيثة وتشمل أنواعها: البيانات أو الملفات المشفرة أو سرقة بيانات الاعتماد أو المعلومات السرية أو الوصول عن بعد، أو التشغيل الضار للنظام. الفيروسات Viruses الفيروس هو جزء من تعليمات برمجية ترتبط ببرنامج أو بملف أخر، ويتم تنفيذه عند تشغيل هذا البرنامج أو الملف، حيث يمكن للفيروس إتلاف البيانات، أو حذفها، أو تعديل إعدادات النظام، أو الانتشار إلى ملفات أو أجهزة أخرى أحد الأمثلة الشهيرة لفيروسات الحاسب فيروس تشيرنوبيل Chernobyl) أو CIH. وقد تم إصداره عام 1998. وتسبب بتعطيل أنظمة الحواسيب وخسارة الكثير من المعلومات. وقد تم احتواء الفيروس في وقت لاحق، وأدت قدرته التدميرية إلى بروز الحاجة إلى تدابير أمنية أكبر في أنظمة تشغيل ويندوز (Windows) ، ويصيب الفيروس قطاع بدء التشغيل ( Boot Sector) في محرك الأقراص الثابتة بجهاز الحاسب وبالتحديد منطقة قطاع بدء التشغيل (Boot Sector) التي تحتوي على البرمجة اللازمة لبدء تشغيل الحاسب. يمكن أن تجعل فيروسات طباع بدء التشغيل جهاز الحاسب غير قابل للاستخدام أو تتسبب في تعطيله، كما تنتقل الفيروسات عادةً إلى أجهزة الحاسب الأخرى من خلال محركات أقراص يو إس بي (USB) المصابة، أو عن طريق تنزيل البرامج الحاملة للفيروس من شبكة الإنترنياكه التعليم

الديدان Worms تشبه الديدان الفيروسات، ولكنها لا تحتاج إلى إرفاق نفسها ببرامج أو ملفات أخرى لمضاعفتها ، وبدلا من ذلك فإنها تنتشر بسرعة عبر الشبكات وتستهلك موارد النظام وتسبب الضرر، ومن أمثلتها دودة ماي دووم (Mydoom) التي تسببت في أضرار جسيمة لأنظمة الحاسب في جميع أنحاء العالم عام 2004. أحصنة طروادة Trojans تطلق تسمية حصان طروادة على البرمجيات الضارة التي تظهر كبرنامج موثوق أو مفيد . ولكنها في الحقيقة تنفذ إجراءات ضارة على جهاز الحاسب في الخلفية دون علم مستخدم الجهاز ، ويمكنها إنشاء أبواب خلفية للوصول عن بعد، أو سرقة المعلومات الشخصية. أو تنزيل برمجيات ضارة أخرى، أو عرض إعلانات غير مرغوب فيها. على سبيل المثال، استهدف حصان طروادة زيوس (Zeus Trojan) المعلومات المصرفية المستخدمي نظام ويندوز (Windows)، وقام بسرقة بيانات الدخول عبر الإنترنت لأنظمة المصارف وأرقام بطاقات الائتمان وغيرها من البيانات الحساسة. برمجيات الفدية Ransomware برمجيات الفدية هي أحد أنواع البرمجيات الضارة التي تقوم بتأمين أو تشفير ملفات المستخدم أو الجهاز. وتطالب بالدفع مقابل استعادتها. قد تهدد برمجيات الفدية أيضًا بحذف بيانات المستخدم أو كتفها إذا لم يتم دفع الفدية خلال فترة زمنية معينة. ويمكن أن ينتشر من خلال مرفقات البريد الإلكتروني، أو روابط التصيد الإلكتروني أو ثغرات الشبكة. على سبيل المثال، كانت برمجيات قدية وانا كراي (WannaCry) عبارة عن دودة استغلت ثغرة أمنية في نظام ويندوز وأصابت مئات آلاف أجهزة الحاسب في عام 2017، حيث تم تشفير ملفات المستخدمين، وعرض رسالة تطالب بدفع قدية بالعملة الرقمية (Bitcoin ) لفك تشفير تلك الملفات. وتوفر برمجيات الفدية أيضًا مفتاحاً لإيقاف نشرها إذا تم تسجيل اسم مجال معين. البرمجيات الدعائية Adware البرمجيات الدعائية هي برمجيات ضارة تعرض إعلانات غير مرغوب فيها على جهاز المستخدم أو متصفحه. ويمكنها جمع المعلومات حول عادات تصفح المستخدم وتفصيلاته لتقديم إعلانات مستهدفة. وتتسم بكونها مزعجة وتطفلية. ولكنها ليست بالضرورة ضارة، ومع ذلك يمكن لبعضها تثبيت برمجيات ضارة أخرى، أو توجيه متصفح المستخدم لمواقع ويب ضارة. قد يتم تثبيت هذه البرمجيات بموافقة المستخدم كجزء من برنامج مجاني يقوم بتثبيته، أو دون موافقته، وذلك من خلال روابط التصيد الإلكتروني أو التحميل غير المقصود (Drive-by Downloads). على سبيل المثال، أتاحت البرمجية الدعائية قاتور (Gator) حفظ كلمات المرور وملء النماذج للمستخدمين. ولكنها عرضت أيضا الإعلانات المنبثقة وقامت بجمع المعلومات الشخصية التي تم إدخالها كما يتم دمج البرمجيات الدعائية مع برامج مجانية أخرى، ويطلب من المستخدمين قبول شروط وأحكام التثبيت الخاصة بها. برامج التجسس Spyware برامج التجسس هي إحدى أنواع البرمجيات الضارة التي تراقب وتجمع معلومات حول نشاط المستخدم عبر الإنترنت أو سجل التصفح، أو ضغطات لوحة المفاتيح، أو البيانات الشخصية أو إعدادات النظام. يمكن لبرامج التجسس تغيير إعدادات المتصفح أو إعادة توجيه صفحات الويب أو عرض الإعلانات المنبثقة ( النوافذ الإعلانية). كما يمكن تثبيتها دون موافقة المستخدم أو معرفته من خلال البرمجيات المدمجة أو روابط التصيد الإلكتروني أو التحميل غير المقصود ( Drive by Downloads. فعلى سبيل المثال: اعتبر برنامج التجسس كول ويب سيرش ( CoolWebSearch) برنامجا خاصا باختراق المتصفح يعيد توجيه المستخدمين إلى مواقع ويب غير مرغوب فيها ويعرض إعلانات منبثقة، وتقوم برامج التجسس أيضا بتغيير إعدادات المتصفح وتثبيت برمجيات ضارة إضافية. مثال آخر على مثل هذه البرامج هو برفاتة " التجسس راصد لوحة مفاتيح (Keylogger) الذي يسجل ضغطات لوحة المفاتيح لكل مستخدم ويرسلها إلى جهاز * خادم مجهول، حيث يمكن لبرامج التجسس التقاط كلمات المرور. وأرقام بطاقات الائتمان ، ورسائل الدردشة والمعلومات. iaة التعليم الحساسة. 20231445 22

أنواع الهجمات السيبرانية Types of Cyberattacks بالإضافة إلى الهجمات التي تسببها البرمجيات الضارة يمكن استخدام العديد من أنواع الهجمات السيرانية الأخرى لتعريض أنظمة الحاسب والشبكات والأجهزة للخطر. وفيما يلي بعض أكثر أنواع الهجمات السيبرانية شيوعا : هجمات الهندسة الاجتماعية Social Engineering Attacks الهندسة الاجتماعية هي أحد أشكال التلاعب والخداع التي يستخدمها المهاجمون للحصول على معلومات حساسة من أجل الوصول غير المصرح به إلى الأنظمة المادية أو أنظمة الحاسب حيث يحاول المهاجمون خداع المستخدمين للكشف عن معلوماتهم الجساسة مثل كلمات المرور، أو أرقام بطاقات الائتمان، أو غيرها من المعلومات جمع السادات الشخصية، وغالبا ما تأتي هذه الهجمات على شكل رسائل بريد الكتروني أو رسائل يبدو أنها من مصدر موثوق مثل أحد البنود أو أحد مواقع التواصل الاجتماعي الشهيرة، حيث تحتوي تلك الرسائل عادة على رابط يوصل إلى موقع ويب محارع أو مزيف مصمم ليبدو كموقع رسمي، حيث يطلب من المستخدم ادخال معلوماته، وفيما يلي بيان الأنواع الرئيسة لهجمات الهندسة الاجتماعية: هجوم التصيد الالكتروني (Phishing) يتم خداع الضحايا من خلال الضغط على الروابط الاحتيالية المرسلة عبر ) الإلكتروني. هجوم تصيد الرسائل القصيرة (Smishing) البريد يتشابه هذا النوع مع التصيد الإلكتروني إلا أنه يتم بإرسال رسالة نصية (SMS) تحتوي على نص خادع على تطبيقات المراسلة، حيث يحتوي ذلك النص على رابط احتيائي هجوم التصيد الصوتي (Vishing) بريد الكتروني احتیالی سال 14 مثال على هجوم تصيل يتصل مرتكبو الجرائم السيرانية بالضحايا المحتملين في هذا النوع من الهجوم. باستخدام الهندسة الأساسية مدعين بأنهم شركة ما أو شخص معروف، وذلك بهدف الحصول على معلومات شخصية من الصحية. ACT BANK ه حسابك معلق الرجاء تحديث بيانات الدفع الخاصة بك سرحيا بلد. تثیر رسائل البريد الإلكتروني التي تعتمد على التصيد الإلكتروني شعوراً بالقلق لدى المستخدم من فقدان القدرة على الوصول إلى حساباته أو خدماته. وفيما يلي توضيح للخصائص الأكثر شيوعًا لتلك الرسائل المشبوهة التي قد تكون هجوم تصيد الكتروني دراسة في المشكلات التي اعلى بسالك القدمين العالية المحله با محلول مره اخرى وكر في حمد البدء قد رف لا تحديد تفاصيل السلع العامة لل بتحبب الحساب الان مل احتاج إلى سلعة نحو لا حل الاشارة ماء للاما الم بزيارة مركز الساعة ال السلامنا لأن شكل 1.5 مثال على الروابط الأحيائية تشير رسالة البريد الالكتروني إلى أن حسابك معلق بسبب مشكلة في النفع. A يحتوي البريد الإلكتروني على تجية عامة يدعوك البريد الالكتروني للضغط على لتحدث تفاصيل الدفع الخاصة بلا وزارة التعليم

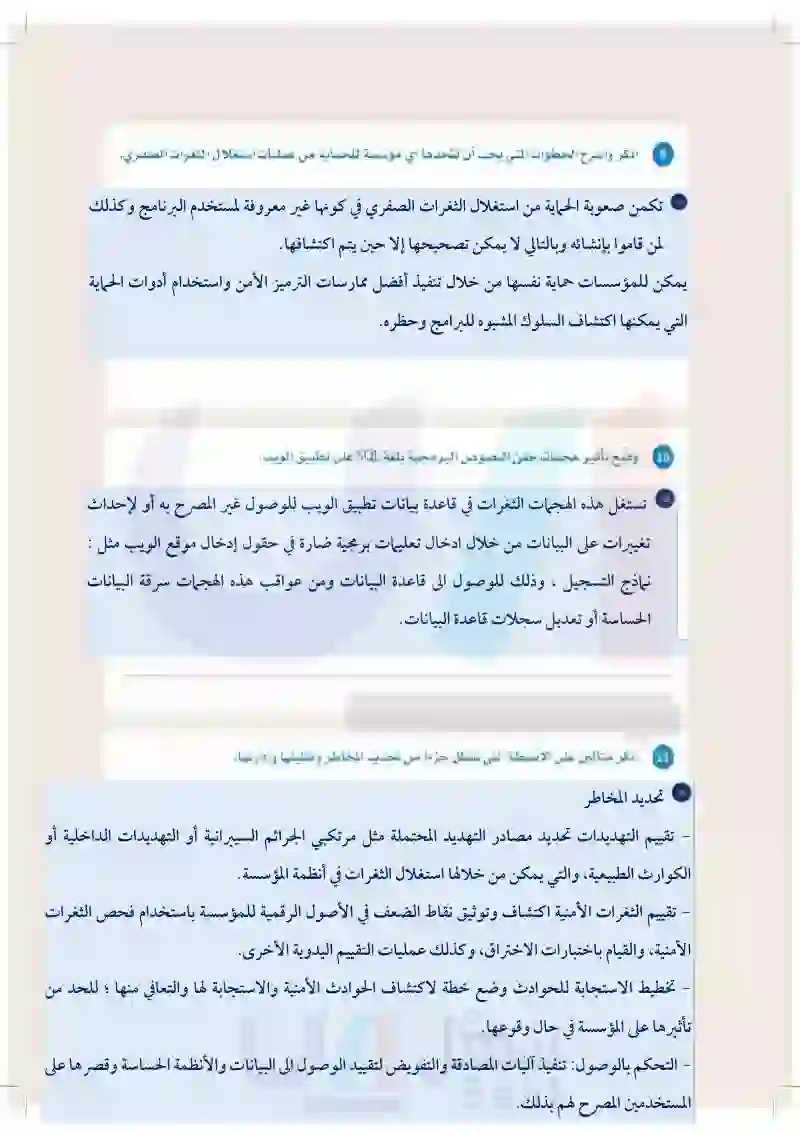

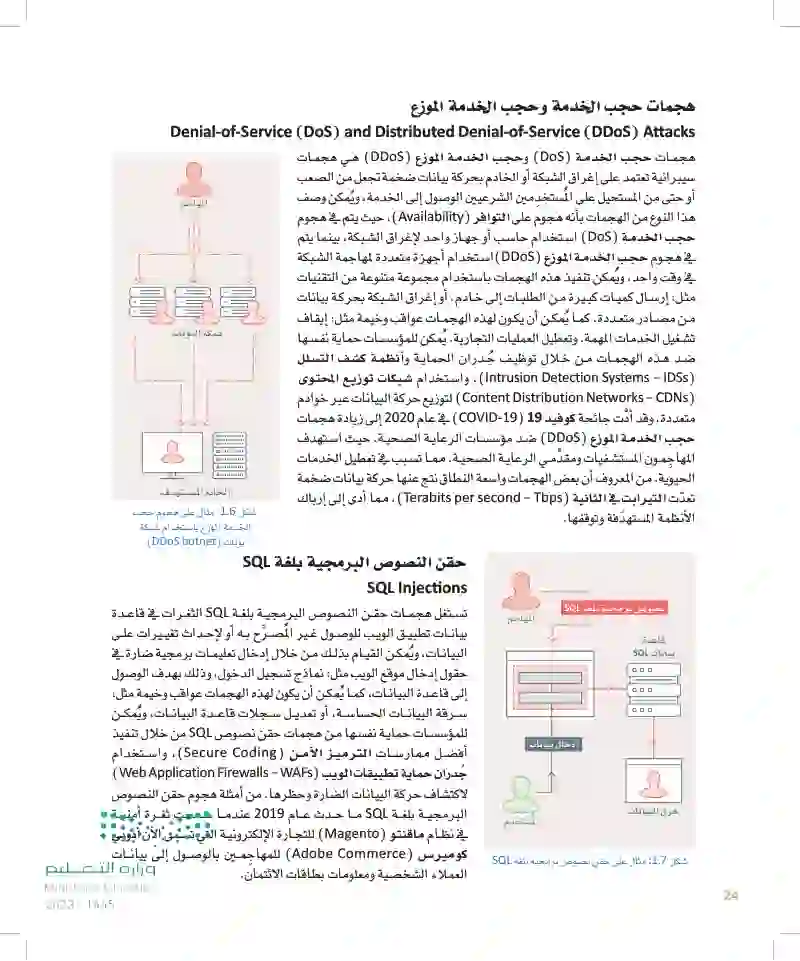

هجمات حجب الخدمة وحجب الخدمة الموزع Denial-of-Service (DoS) and Distributed Denial-of-Service (DDoS) Attacks هجمات حجب الخدمة (DoS) وحجب الخدمة الموزع (DDoS) هي هجمات سيبرانية تعتمد على إغراق الشبكة أو الخادم بحركة بيانات ضخمة تجعل من الصعب أو حتى من المستحيل على المستخدمين الشرعيين الوصول إلى الخدمة، ويمكن وصف هذا النوع من الهجمات بأنه هجوم على التوافر (Availability)، حيث يتم في هجوم حجب الخدمة (DoS) استخدام حاسب أو جهاز واحد لإغراق الشبكة، بينما يتم في هجوم حجب الخدمة الموزع (DDoS) استخدام أجهزة متعددة المهاجمة الشبكة في وقت واحد، ويمكن تنفيذ هذه الهجمات باستخدام مجموعة متنوعة من التقنيات مثل: إرسال كميات كبيرة من الطلبات إلى خادم أو إغراق الشبكة بحركة بيانات من مصادر متعددة. كما يمكن أن يكون لهذه الهجمات عواقب وخيمة مثل: إيقاف تشغيل الخدمات المهمة. وتعطيل العمليات التجارية. يمكن للمؤسسات حماية نفسها ضد هذه الهجمات من خلال توظيف جدران الحماية وأنظمة كشف التسلل (Intrusion Detection Systems - IDSs)، واستخدام شبكات توزيع المحتوى (Content Distribution Networks - CDNS) لتوزيع حركة البيانات غير خوادم متعددة، وقد أدت جائحة كوفيد 19 (19-COVID ) في عام 2020 إلى زيادة هجمات حجب الخدمة الموزع (DDoS) ضد مؤسسات الرعاية الصحية، حيث استهدف المهاجمون المستشفيات ومقدمي الرعاية الصحية، مما تسبب في تعطيل الخدمات الحيوية. من المعروف أن بعض الهجمات واسعة النطاق نتج عنها حركة بيانات ضخمة تعدت التيرابت في الثانية (Terabits per second - Tops) ، مما أدى إلى إرباك الأنظمة المستهدفة وتوقفها. sal COO COO حرق المساقلت شكر الاند: مثال على محال بے بانی الميلسي 漫漫漫 جمعة السويت الجادة المستيق ر 16 مدال على معدم صحت الجمعة المال باستخدام سكة بولت (DDos bother) حقن النصوص البرمجية بلغة SQL SQL Injections تستقل هجمات حقن النصوص البرمجية بلغة SQL الثغرات في قاعدة بيانات تطبيق الويب للوصول غير المصرح به أو لإحداث تغييرات على البيانات، ويمكن القيام بذلك من خلال إدخال تعليمات برمجية ضارة في حقول إدخال موقع الويب مثل: نماذج تسجيل الدخول، وذلك بهدف الوصول إلى قاعدة البيانات، كما يمكن أن يكون لهذه الهجمات عواقب وخيمة مثل سرقة البيانات الحساسة، أو تعديل سجلات قاعدة البيانات، ويمكن للمؤسسات حماية نفسها من هجمات حقن نصوص SQL من خلال تنفيذ أفضل ممارسات الترميز الأمن (Secure Coding)، واستخدام جدران حماية تطبيقات الويب Web Application Firewalls As ) لاكتشاف حركة البيانات الضارة وحظرها من أمثلة . هجوم حقن النصوص البرمجية بلغة SQL ما حدث عام 2019 عندما هممت ثغرة أمنية. في نظام ماقنتو (Magento) للتجارة الإلكترونية التي تسبق الآن أبوني كوميرس (Adobe Commerce للمهاجمين بالوصول إلى بيانات العملاء الشخصية ومعلومات بطاقات الائتمان. وزارة التعليم 24

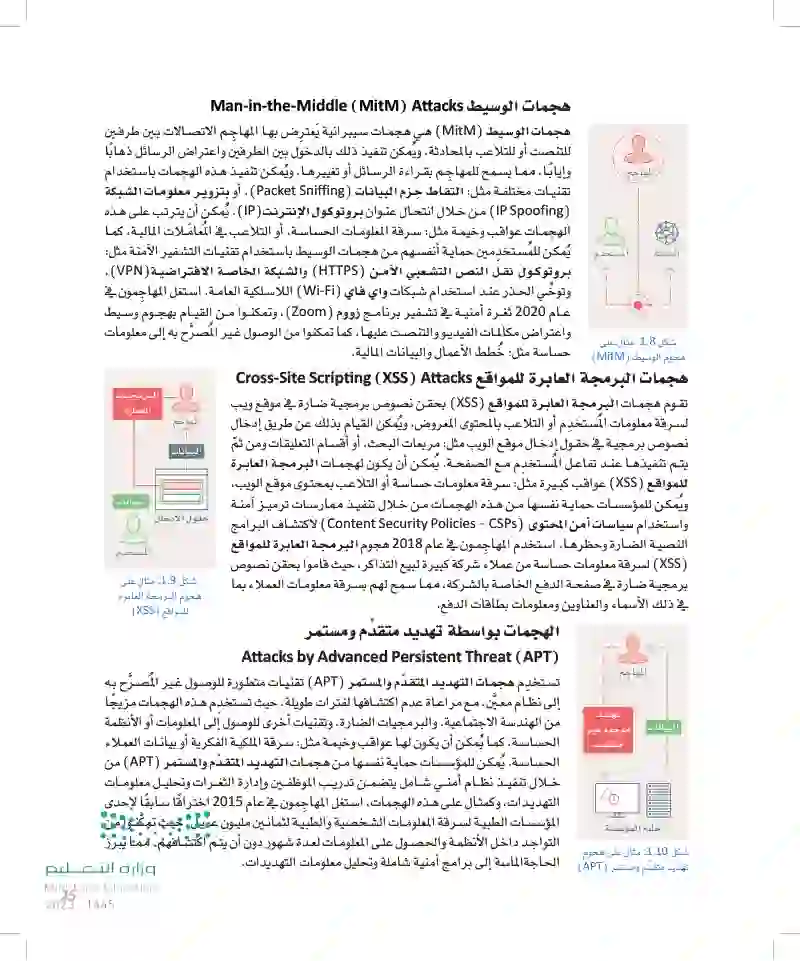

شكل 18 عنا على هجمات الوسيط Man-in-the-Middle ( MitM) Attacks هجمات الوسيط (MitM) هي هجمات سيبرانية يعترض بها المهاجم الاتصالات بين طرفين للتقصت أو للتلاعب بالمحادثة. ويمكن تنفيذ ذلك بالدخول بين الطرفين واعتراض الرسائل ذهاباً وإيابا، مما يسمح للمهاجم بقراءة الرسائل أو تغييرها. ويمكن تنفيذ هذه الهجمات باستخدام تقنيات مختلفة مثل: التقاط جزم البيانات (Packet Sniffing ) . أو بتزوير معلومات الشبكة (Spoofing من خلال انتحال عنوان بروتوكول الإنترنت (IP) . يمكن أن يترتب على هذه الهجمات عواقب وخيمة مثل: سرقة المعلومات الحساسة، أو التلاعب في المعاملات المالية، كما يمكن للمستخدمين حماية أنفسهم من هجمات الوسيط باستخدام تقنيات التشفير الأمنة مثل: بروتوكول نقل النص التشعبي الأمن (HTTPS والشبكة الخاصة الافتراضية (VPN). وتوخي الحذر عند استخدام شبكات واي فاي (Wi-Fi) اللاسلكية العامة استغل المهاجمون في عام 2020 ثغرة أمنية في تشفير برنامج زووم (Zoom) ، وتمكنوا من القيام بهجوم وسيط واعتراض مكالمات الفيديو والتنصت عليها ، كما تمكنوا من الوصول غير المصرح به إلى معلومات هتيم الوسيط (MAN) حساسة مثل: خُطط الأعمال والبيانات المالية. هجمات البرمجة العابرة للمواقع Cross-Site Scripting (SS) Attacks تقوم هجمات البرمجة العابرة للمواقع (XSS) بحقن نصوص برمجية ضارة في موقع ويب السرقة معلومات المستخدم أو التلاعب بالمحتوى المعروض، ويمكن القيام بذلك عن طريق إدخال نصوص برمجية في حقول إدخال موقع الويب مثل: مربعات البحث أو أقسام التعليقات ومن ثم يتم تنفيذها عند تفاعل المستخدم مع الصفحة، يمكن أن يكون لهجمات البرمجة العابرة للمواقع (XSS) عواقب كبيرة مثل: سرقة معلومات حساسة أو التلاعب بمحتوى موقع الويب ويمكن للمؤسسات حماية نفسها من هذه الهجمات من خلال تنفيذ ممارسات ترميز آمنة حلول الاتصال واستخدام سياسات أمن المحتوى Content Security Policies - CSPS) لاكتشاف البرامج النصية الضارة وحظرها استخدم المهاجمون في عام 2018 هجوم البرمجة العابرة للمواقع (XSS) لسرقة معلومات حساسة من عملاء شركة كبيرة لبيع التذاكر، حيث قاموا بحقن نصوص برمجية ضارة في صفحة الدفع الخاصة بالشركة ، مما سمح لهم بسرقة معلومات العملاء بما في ذلك الأسماء والعناوين ومعلومات بطاقات الدفع. حليم الكل 140 مثال على محرم الهجمات بواسطة تهديد متقدم ومستمر Attacks by Advanced Persistent Threat (APT) إلى نظام معين . م شكل 19. مثال على المخيم البريحة العابرة للمواقع 1855 تستخدم هجمات التهديد المتقدم والمستمر (APT) تقنيات متطورة للوصول غير المصرح به مع مراعاة عدم اكتشافها لفترات طويلة. حيث تستخدم هذه الهجمات مزيجا من الهندسة الاجتماعية والبرمجيات الضارة وتقنيات أخرى للوصول إلى المعلومات أو الأنظمة الحساسة. كما يمكن أن يكون لها عواقب وخيمة مثل: سرقة الملكية الفكرية أو بيانات العملاء الحساسة. يمكن للمؤسات حماية نفسها من هجمات التهديد المتقدم والمستمر (APT) من خلال تنفيذ نظام أمني شامل يتضمن تدريب الموظفين وإدارة الثغرات وتحليل معلومات التهديدات، وكمثال على هذه الهجمات، استغل المهاجمون في عام 2015 اختراقا سابقا لإحدى المؤسسات الطبية لسرقة المعلومات الشخصية والطبية لثمانين مليون عميل، حيث تمكنوا من التواجد داخل الأنظمة والحصول على المعلومات لعدة شهور دون أن يتم اكتشافهم. مما يبرز وزارة التعليم تمی منظم وت (APT) الحاجة الماسة إلى برامج أمنية شاملة وتحليل معلومات التهديدات.

استغلال الثغرات الصفري Zero-Day Exploits تعتمد عمليات استغلال الثغرات الصفري على استغلال نقاط الضعف في البرامج قبل اكتشافها وتصحيحها مما يكسبها خطورة عالية، بسبب عدم تمكن المطورين من تصحيح المشكلة قبل بدء الهجوم وقوات الأوان. ويمكن استخدام استغلال التغرات الصقري للوصول غير المصرح به للنظام، أو السرقة معلومات حساسة، أو لإلحاق الضرر بنظام معين. عادة ما يكتشف المهاجمون هذه الثغرات لتنفيذ هجمات مستهدفة ضد المؤسسات. وتكمن صعوبة الحماية من استقلال الثغرات الصفري في كونها غير معروفة لمستخدم البرنامج وكذلك لمن قاموا بإنشائه. وبالتالي لا يمكن تصحيحها إلا حين يتم اكتشافها. يمكن للمؤسسات حماية نفسها من هذه العمليات من خلال تنفيذ أفضل ممارسات الترميز الأمن واستخدام أدوات الحماية التي يمكنها اكتشاف النظرة الاسا السلوك المشبوه للبرامج وحظره، وكمثال على هذه الثغرات استخدم المهاجمون في عام 2021 ثغرة أمنية في إصدار مايكروسوفت (Microsoft) الجديد من الخادم التبادلي كل تل 1 مثال على استغلال الثمرات الصمت (Exchange Server ) لتثبيث أبواب خلفية (Backdoors) لاختراق الأنظمة المستهدفة. هجمات كلمة المرور Password Attacks الح الهمم تستخدم هجمات كلمة المروز تقنيات مثل: هجوم القوة المفرطة (Brute Force Attack ) ، أو التصيد الالكتروني (Phishing) لتخمين كلمات مرور المستخدمين أو لسرقتها والوصول غير المصرح به إلى الأنظمة، حيث تستخدم هجمات القوة المفرطة أدوات آلية لتجربة آلاف أو ملايين كلمات المرور المحتملة حتى يتم العثور على الكلمة الصحيحة، وتستخدم هجمات التصيد الإلكتروني تقنيات الهندسة الاجتماعية لخداع المستخدمين للكشف عن كلمات المرور الخاصة بهم. يمكن أن يكون لهجمات كلمات المرور عواقب وخيمة مثل: سرقة البيانات الحساسة، أو تعريض الأنظمة المهمة للخطر، ويمكن للمستخدمين حماية أنفسهم من تلك الهجمات باستخدام كلمات مرور قوية ومعقدة، وتفعيل المصادقة متعددة العوامل (Multi-Factor Authentication - MEA) . وذلك بالتحقق بواسطة الرسائل القصيرة مثلا أو باستخدام نظام نفاذ ( Nafath) السعودي، وذلك للحصول على طبقة إضافية من الأمان، استخدم المهاجمون في عام 2012 هجوم القوة المفرطة للوصول إلى قاعدة بيانات شبكة لينكد إن ( Linkedin)، وتمكنوا من اختراق الملايين من المستخدمين. كلمات مرور الإعلانات الضارة Malvertising المطلقة شكل 11.12 مثال على هجمات كلمة المرور الإعلانات الضارة هي ممارسة تقوم على تضمين نصوص برمجية ضارة في الإعلانات الإلكترونية. بهدف إصابة أجهزة حاسب المستخدمين الخاصة ببرمجيات ضارة. قد يصعب اكتشاف الإعلانات الضارة، حيث تكون في الغالب جزءا من الإعلانات الرسمية التي تقدمها الشركات المختلفة المتزيل على عات للمتصفحين، فبمجرد أن يضغط المستخدم على إعلان ضار. يتم تنزيل البرمجيات الضارة على حاسبه بحيث يمكن استخدامها لسرقة معلوماته الحساسة أو تنفيذ هجمات أخرى، يُمكن للمستخدمين حماية أنفسهم من أخطار تلك الإعلانات الضارة باستخدام أدوات منع الإعلانات ويتوخي الحذر عند الضغط على الإعلانات عبر الإنترنت على سبيل المثال، تعرض المتصفحون في عام 2016 لمجموعة أدوات إعلانات ضارة استغلت فجوة أنقلير (Angler) الأمنية للتنزيل مقطع برمجي مشبوه قام بتحميل برمجيات فدية لوكي (Locky) ، وقد تأثرت بها الكنيم مري : مواقع الويب المشهورة، بما فيها جريدة نيويورك تايمز (New York Times) وهيئة الايامة . العلامات میاره البريطانية (BBC) ، وهذا يسلط الضوء على حاجة المستخدمين إلى استخدام أدوات حظر سال 113 مثال على الإعلانات وأدوات الأمان الأخرى للحماية من مثل هذه الإعلانات الضارة. ممارسة الإعلانات الصارة وزارة التعليم 23 14/5 24

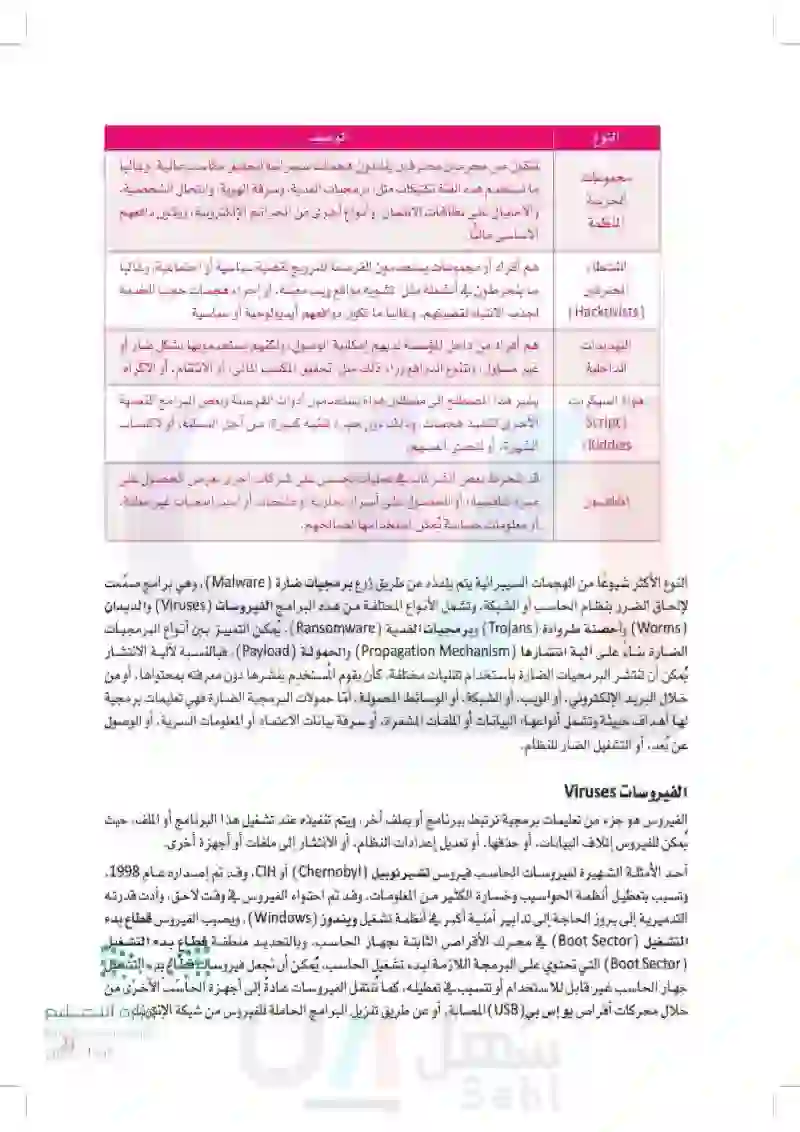

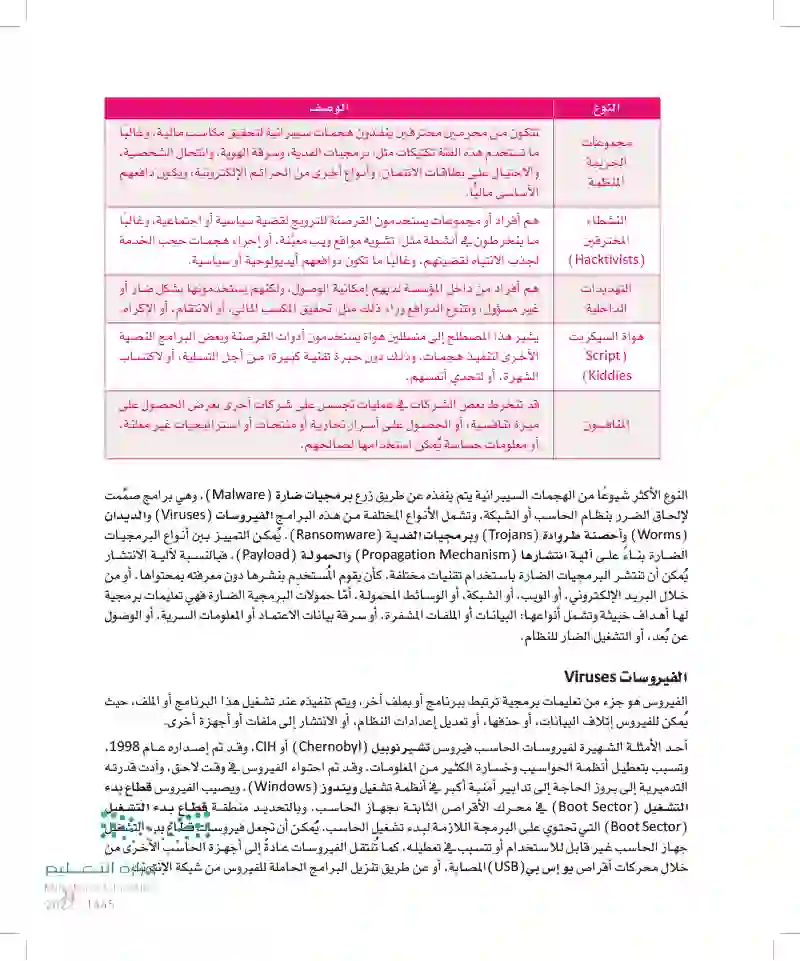

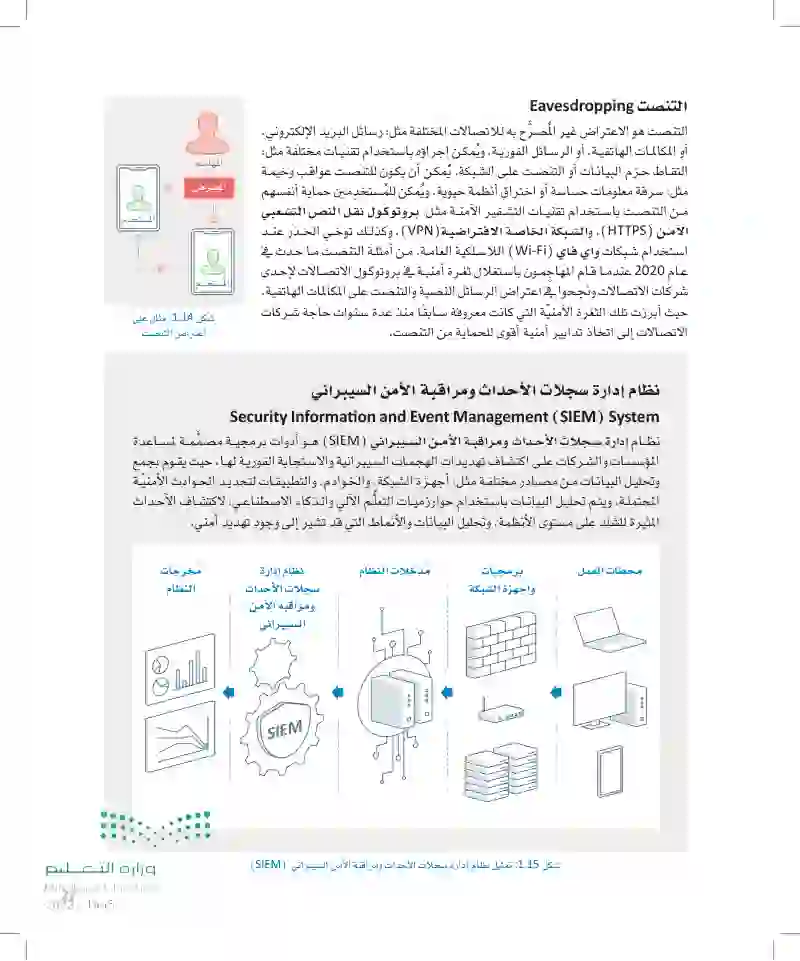

التنصت Eavesdropping التنصيت النقاط هو والاعتراض غير المصرح به للاتصالات المختلفة مثل: رسائل البريد الإلكتروني. أو المكالمات الهاتفية، أو الرسائل الفورية، ويمكن اجراؤه باستخدام تقنيات مختلفة مثل: حرم البيانات أو التنصت على الشبكة. يمكن أن يكون للتنصت عواقب وخيمة مثل سرقة معلومات حساسة أو اختراق أنظمة حيوية. ويمكن للمستخدمين حماية أنفسهم من التنصت باستخدام تقنيات التشفير الأمنة مثل بروتوكول نقل النص التشعبي الأمن (HTTPS)، والشبكة الخاصة الافتراضية (VPN) ، وكذلك توخي الحذر عند استخدام شبكات واي فاي (Wi-Fi) اللاسلكية العامة من أمثلة التنصت ما حدث في عام 2020 عندما قام المهاجمون باستغلال ثغرة أمنية في بروتوكول الاتصالات لإحدى شركات الاتصالات ونجحوا في اعتراض الرسائل النصية والتقصت على المكالمات الهاتفية. حيث أبرزت تلك الثغرة الأمنية التي كانت معروفة سابقا منذ عدة سنوات حاجة شركات شكر فلا مثال على الاتصالات إلى اتخاذ تدابير أمنية أقوى للحماية من التنصت نظام إدارة سجلات الأحداث ومراقبة الأمن السيبراني Security Information and Event Management (SIEM) System اعر من الشعت نظام إدارة سجلات الأحداث ومراقبة الأمن السيبراني ( SIEM) هو أدوات برمجية مصممة لمساعدة المؤسسات والشركات على اكتشاف تهديدات الهجمات السيبرانية والاستجابة الفورية لها، حيث يقوم بجمع وتحليل البيانات من مصادر مختلفة مثل أجهزة الشبكة والخوادم والتطبيقات لتجديد الحوادث الأمنية المحتملة، ويتم تحليل البيانات باستخدام حوارزميات التعلم الآلي والذكاء الاصطناعي، لاكتشاف الأحداث المثيرة للشلك على مستوى الأنظمة، وتحليل البيانات والأنماط التي قد تشير إلى وجود تهديد أمني. محطات العمل برمجيات واجهزة الشبكة مدخلات النظام الطباع الدارة سجلات الأحدات مخرجات النظام ومراقبة الأمن السيرافي SIEM Dalla كل 115: تمثل طلاء ادارة محلات الأحدات اللياقة الأم البراني ( SIEM) وزارة التعليم

تحديد مخاطر الأمن السيبراني وتقليلها وإدارتها Cybersecurity Risk Identification, Mitigation, and Management يُعد التعرف على مخاطر الأمن السيبراني وتقليلها وإدارتها من العمليات الأساسية للمؤسسات، وذلك لحماية أصولها الهامة، والمعلومات الحساسة، وضمان استمرارية عملياتها. تحديد المخاطر Risk Identification تتضمن الخطوة الأولى في إدارة مخاطر الأمن السيبراني تحديد التهديدات والثغرات المحتملة التي قد تؤثر على أصول المؤسسة الرقمية، وتشمل الأنشطة الرئيسة لتحديد المخاطر ما يلي: مستودع الأصول يشمل إنشاء قائمة شاملة بالأصول الرقمية للمؤسسة مثل: الأجهزة والبرامج والبيانات والبنية التحتية للشبكة. تقييم التهديدات يشمل تحديد مصادر التهديد المحتملة مثل: مرتكبي الجرائم السيبرانية، أو التهديدات الداخلية، أو الكوارث الطبيعية. والتي يمكن من خلالها استغلال الثغرات في أنظمة المؤسسة. تقييم الثغرات الأمنية يشمل اكتشاف وتوثيق نقاط الضعف في الأصول الرقمية للمؤسسة باستخدام فحص الثغرات الأمنية، والقيام باختبارات الاختراق، وكذلك عمليات التقييم البدوية الأخرى تحليل المخاطر يتم تحديد أولويات المخاطر بناءً على عواقبها المحتملة من خلال تقييم احتمالية التهديدات والثغرات الأمنية التي تم تحديدها، وتأثيرها. إدارة المخاطر Risk Management فور الانتهاء من تحديد المخاطر، يجب على المؤسسات اتخاذ خطوات لتقليلها أو إدارتها، تتضمن إدارة المخاطر تنفيذ تدابير أمنية فعالة لمعالجة الثغرات وتقليل احتمالية ظهورها، ومعالجة تأثير التهديدات، وتشمل استراتيجيات الحد من المخاطر الرئيسة ما يلي: التوعية والتدريب بالأمن السيبراني يشمل توعية الموظفين حول أفضل ممارسات الأمن السيبراني ومسؤولياتهم في حماية الأصول الرقمية للمؤسسة. تخطيط الاستجابة للحوادث يشمل وضع خطة لاكتشاف الحوادث الأمنية والاستجابة لها والتعافي منها : بهدف الحد من تأثيرها على المؤسسة في حال وقوعها. التحكم بالوصول يشمل تنفيذ آليات للمصادقة والتفويض لتقييد الوصول إلى البيانات والأنظمة الحساسة وقصرها على المستخدمين المصرح لهم بذلك. التشفير يحول التشفير النص غير المشفر والبيانات إلى صيغة مشفرة لمنع الوصول غير المصرح به، كما يحمي تشفير البيانات " والمعلومات الحساسة من الوصول غير المصرح به أو سرقتها، سواء أثناء تخزينها أو خلال نقلها عبر الأجهزة والشركات التعليم 2073 1445 28

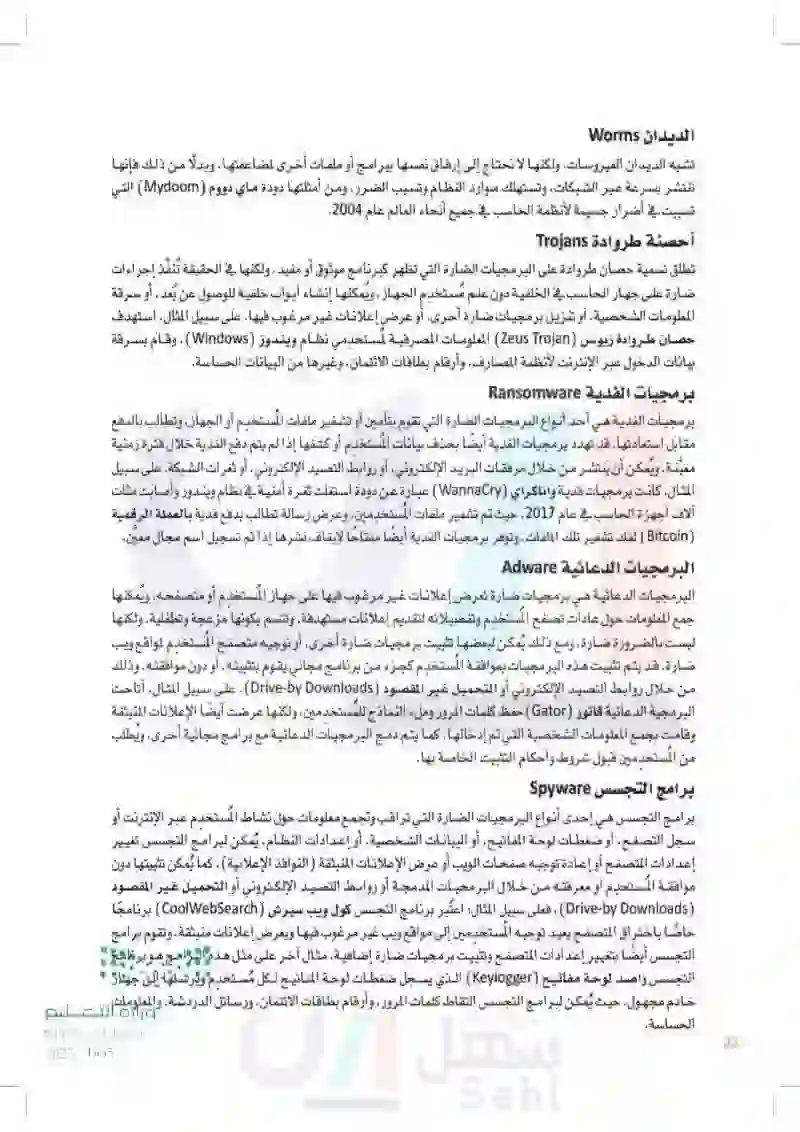

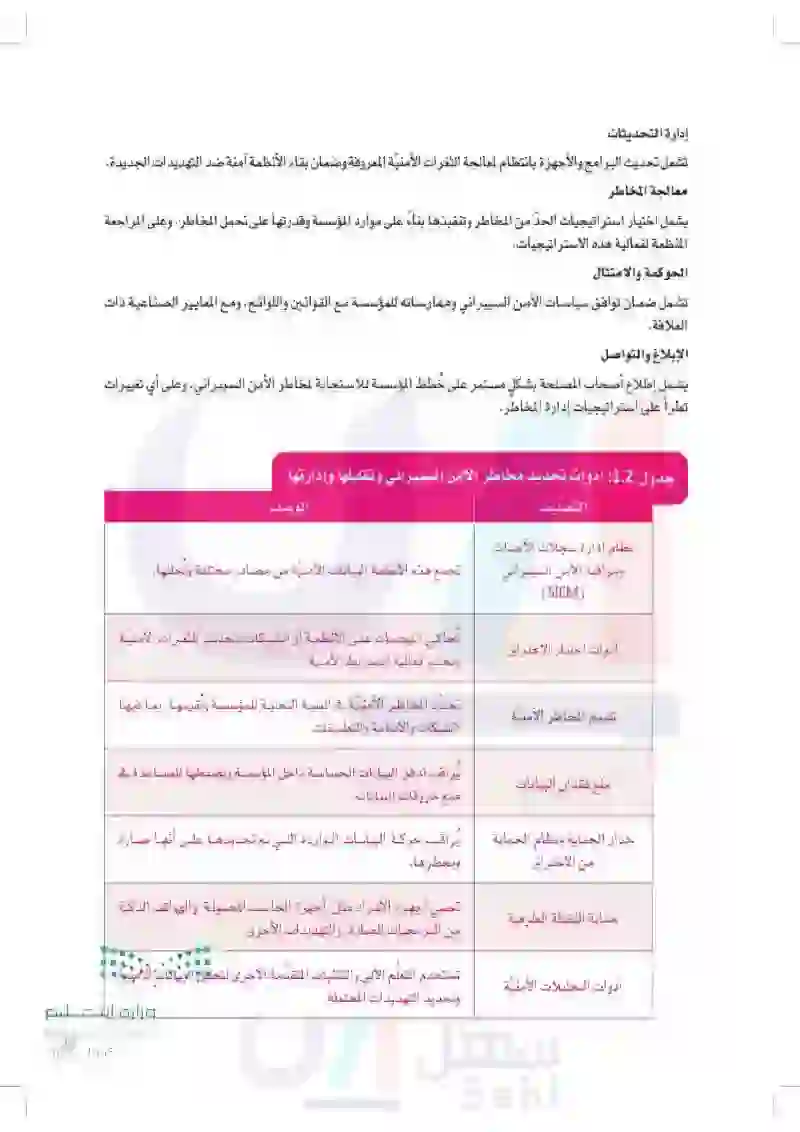

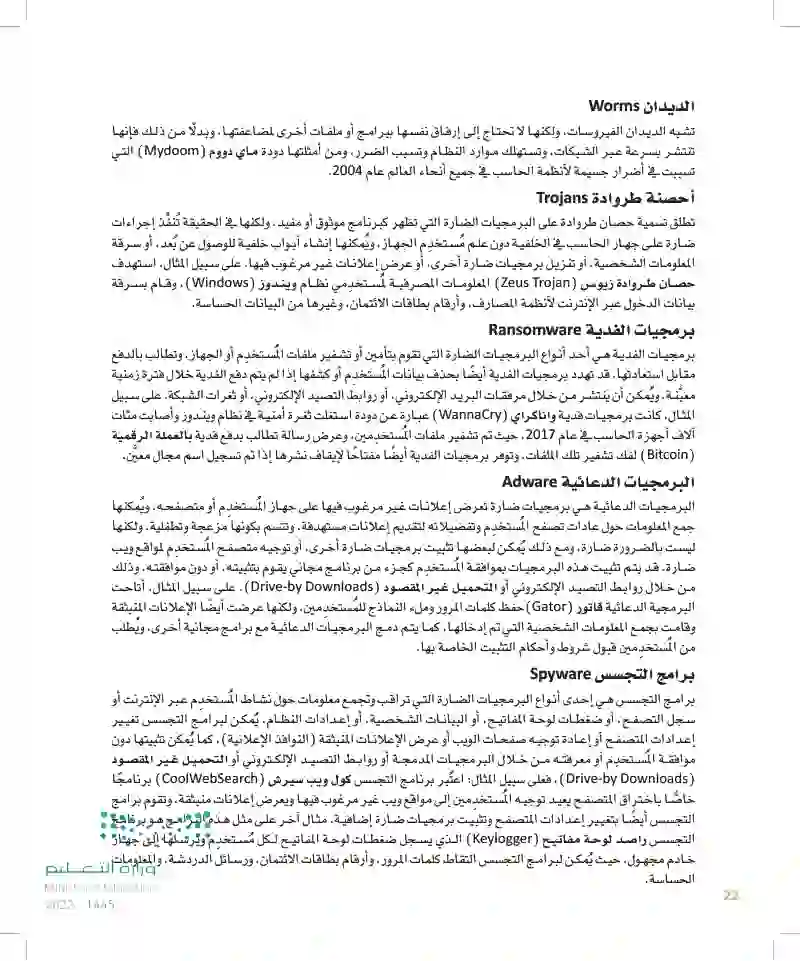

إدارة التحديثات تشمل تحديث البرامج والأجهزة بانتظام لمعالجة الثغرات الأمنية المعروفة وضمان بقاء الأنظمة آمنة ضد التهديدات الجديدة. معالجة المخاطر يشمل اختيار استراتيجيات الحد من المخاطر وتنفيذها بناء على موارد المؤسسة وقدرتها على تحمل المخاطر، وعلى المراجعة المنظمة لفعالية هذه الاستراتيجيات الحوكمة والامتثال تشمل ضمان توافق سياسات الأمن السيبراني وممارساته للمؤسسة مع القوانين واللوائح، ومع المعايير الصناعية ذات العلاقة. الإبلاغ والتواصل يشمل إطلاع أصحاب المصلحة بشكل مستمر على خطط المؤسسة للاستجابة لمخاطر الأمن السيبراني. وعلى أي تغييرات تطرأ على استراتيجيات إدارة المخاطر. جدول 1.2 أدوات تحديد مخاطر الأمن السيبراني وتقليلها وإدارتها التصنيف نظام إدارة سجلات الأحداث الوصف ومراقبة الأمن السيبراني تجمع هذه الأنظمة البيانات الأمنية من مصادر مختلفة وتحللها. (SIEM) أبوات اختبار الاعتراق تحاكي الهجمات على الأنظمة أو الشركات التحديث الأفراد الأمنية وتعتبر العالمية الضوابط الأمنية تقسيم المخاطر الأمنية تجدد المخاطر الأمنية في البنية التجانية للمؤسسة وتقيمها بما فيها الشبكات والأنظمة والتطبيقات منع فقدان البيانات متع حروقات البيانات تراف الدفق البيانات الحساسة داخل المؤسسة ويصطلها المساعدة في جدار الحماية ونظام الحماية يراق حركة البيانات الواردة التي تم تحديدها على أنهـا صــارة من الاختراق جمانة اللقطة الطرقية ويخطرها. تحمي أجهزة الأفراد مثل أجهزة الحاسب المحمولة والهواتف الذكية من البرمجيات الصارة والتهديدات الأخرى تستخدم التعلم الآلي والتقنيات المتقدمة الأخرى لتحف أدوات التحليلات الأمنية وتحديد التهديدات المحتملة عرابة التعليم

30 تمرينات حدد الجملة الصحيحة والجملة الخاطئة فيما يلي. 1. الفيروس جزء من تعليمات برمجية يربط نفسه ببرنامج أو ملف أحر، ويتم تنفيذه عند تشغيل هذا البرنامج أو الملص 2. تقوم برمجيات الفدية بتشفير ملفات المستخدم أو الجهاز وتطالب بالدفع مقابل استعادتها. 3 حصان طروادة برنامج موثوق أو مقيد ينفذ إجراءات مفيدة في الخلفية. يمكن أن تضيف المصادقة متعددة العوامل (MFA) طبقة حماية إضافية للحد من الهجمات التي تستهدف كلمات المرور 5 برامج التجسس في برمجيات ضارة تحمي خصوصية المستخدم وأمنه على الإنترنت. 6. هجمات التصمد الإلكتروني شكل من أشكال الهندسة الاجتماعية تحاول خداع المستخدمين للكشف عن معلومات حاسة. 7. تتضمن هجمات حجب الخدمة (Do5) التنسيق بين أجهزة متعددة المهاجمة الشبكة في وقت واحد. تستغل هجمات حقن النصوص البرمجية بلغة SQL الشعرات في قاعدة بيانات تطبيق الويب للوصول غير المصرح به أو لاحداث تغييرات على البيانات 9 تقوم هجمات البرمجة العابرة للمواقع (XSS) بحقن تصوص برمجية صارة في موقع ويس الشرقة معلومات المستخدم أو التلاعب بالمحتوى المعروض. 10. لا تتعرض شبكات واي فاي (Wi-Fi) اللاسلكية العامة لهجمات التقصت. صحيحة خاطئة 2 وضح المقصود بالبرمجيات الضارة وزارة التعليم

اشرح ماهية فيروس الحاسب وكيفية عمله. ميز وقارن بين خصائص الفيروسات والديدات وأحصنة طروادة وبرمجيات الضدية. عدد المخاطر والميرات المتعلقة بشبكات واي فاي (1) اللاسلكية العامة مع توضيح كيفية امكانية حماية المستخدمين لأجير تهم عند الاتصال بها. وزارة التعليم

6 وضح أهمية الوعي بهجمات الإعلانات الضارة. قيم فعالية نظام إدارة سجلات الاحداث ومراقبة الأمن السيبراني (STEM) في اكتشاف التهديدات الأمنية والاستجابة لها. ميا وقارن بين هجمات حجب الخدمة DoS) وحب الخدمة الموزع (2005). وزارة التعليم

الذكر والشرح الخطوات التي يجـ أن تتحدها أي مؤسسة للحماية من عمليات استغلال النقرات الصدري وضح تأثير هجمات حقن النصوص من البرمجية بلغة SQL على تطبيق الويب. الذكر متالين على الأنشطة التي تشكل جزءاً من تحديد المخاطر وتقليلها وادارتها. وزارة التعليم