حماية الحاسب الشخصي - المهارات الرقمية - ثالث متوسط

الفصل الدراسي الأول

الوحدة الأولى: الأمن السيبراني

الوحدة الثانية: قواعد البيانات

الوحدة الثالثة: البرمجة المتقدمة في بايثون

الفصل الدراسي الثاني

الوحدة الأولى: التجارة الإلكترونية

الوحدة الثانية: مهارات متقدمة في برامج الأوفيس

الوحدة الثالثة: هياكل البيانات الخطية

الفصل الدراسي الثالث

الوحدة الأولى: المتاجر الإلكترونية

الوحدة الثانية: صيانة الحاسب والتخزين السحابي

الوحدة الثالثة: مستشعرات الروبوت

الدرس الثاني رابط الدرس الرقمي حماية جهاز الحاسب الشخصي www.ien.edu.sa بالإضافة إلى ضرورة الاهتمام بالأمن السيبراني، يجب الاهتمام أيضًا بأمان أجهزة الحاسب الشخصية، وذلك بحمايتها من السرقة أو التلف الذي قد يلحق بها أو بالبيانات الإلكترونية، وبشكل أكثر تحديدا، يجب حماية أنظمة أجهزة الحاسب من البرمجيات الضارة .(Malwares) البرمجيات الضارة تعد الفيروسات إحدى أبرز البرمجيات الضارة وبرامج التجسس التي يتم تثبيتها على جهاز الحاسب أو الجهاز المحمول دون موافقة المستخدم أو دون معرفته، والتي قد تتسبب في تعطل هذه الأجهزة أو تعطل استخدامها لمراقبة أنشطة المستخدمين أو التحكم بها. الكشف عن البرمجيات الضارة على المستخدم تشخيص التغييرات التي قد تطرأ على طبيعة عمل جهاز الحاسب الخاص به، والتي قد تكون مؤشرًا لإصابة الجهاز بالبرمجيات الضارة، ومن هذه الحالات وجود بطء في أداء جهاز الحاسب. عرض صفحات مواقع إلكترونية لم نزرها. حدوث أعطال فجائية في الجهاز. إرسال رسائل بريد إلكتروني لم نكتبها. عرض رسائل خطأ متكررة. عدم القدرة على إغلاق أو إعادة تشغيل جهاز الحاسب. عرض جهاز الحاسب لمجموعة كبيرة من النوافذ المنبثقة. وجود أشرطة أدوات أو رموز جديدة وغير متوقعة في المتصفح أو على سطح المكتب. حدوث تغييرات غير متوقعة في المتصفح، مثل استخدام محرك بحث افتراضي جديد أو عرض علامات تبویب جديدة لم نفتحها. حدوث تغيير مفاجئ أو متكرر في الصفحة الرئيسة لمتصفح الإنترنت. عرض جهاز الحاسب لإعلانات غير مناسبة تتداخل مع محتوى الصفحة عدم استجابة جهاز الحاسب لمحاولات إزالة البرامج غير المرغوب بها. استنزاف بطارية جهاز الحاسب المحمول بسرعة أكبر مما ينبغي. . وجود إعلانات لا نراها عادة في بعض المواقع الموثوقة مثل المواقع الحكومية. وزارة التعليم 23 Ministry of Education 2024-1446

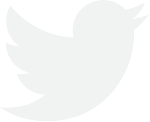

24 الوقاية من البرمجيات الضارة تذكر دائمًا أن الوقاية خير من العلاج، وفيما يأتي نستعرض طرقًا مختلفة لوقاية أجهزة الحاسب من الإصابة بالبرمجيات الضارة بأنواعها. طرق الوقاية من البرمجيات الضارة: ثبت وحدّث برامج مكافحة الفيروسات، اضبط إعدادات برنامج مكافحة الفيروسات ومتصفح الإنترنت ونظام التشغيل واستخدم جدار الحماية. لا تغيّر إعدادات أمان متصفحك. للتحديث تلقائيا. يمكنك تقليل التنزيلات التلقائية غير المرغوب بها من خلال الاحتفاظ بإعدادات الأمان الافتراضية لمتصفحك. انتبه لتحذيرات الأمان الخاصة بالمتصفح. تأتي العديد من المتصفحات مع أدوات مسح أمني مدمجة تحذرك قبل زيارة صفحة موقع إلكتروني غير آمنة، أو عند تنزيل ملف ضار. بدلًا من الضغط على رابط في بريد إلكتروني يرسل المتسللون رسائل بريد إلكتروني يبدو أنها من شركات تعرفها وتثق بها، وقد تبدو اكتب عنوان URL الموقع موثوق مباشرة في الروابط موثوقة، إلا أن الضغط عليها يحمّل برامج ضارة أو يرسلك إلى موقع احتيالي. المتصفح. لا تفتح المرفقات في رسائل البريد الإلكتروني إلا إذا كنت تعرف المرسل. احصل على البرنامج المطلوب مباشرة من المصدر. يمكن أن يؤدي فتح المرفق الخطأ إلى تثبيت برامج ضارة على حاسوبك. هناك العديد من امتدادات ملفات الفيروسات مثل exe. و . vb و cmd و hta و html و scr .pif 9.msp9.msi 9 من المرجح أن تتضمن المواقع التي تقدم خدمات تنزيل البرامج المجانية برامج ضارة. اقرأكل محتويات الشاشة أثناء تثبيت برنامج أثناء تثبيت بعض البرامج على الأجهزة، قد يطلب منك تثبيت برنامج إضافي، ارفض تنزيل هذا البرنامج أو ألغ عملية التثبيت ككل. جديد. يُدرج المحتالون برامج غير مرغوب فيها في إعلانات النوافذ المنبثقة والتي قد تبدو لا تضغط على الإعلانات المنبثقة الخاصة بتحسين أداء جهاز الحاسب. سليمة، وخاصة الإعلانات المتعلقة بتحسين قدرات جهاز الحاسب، لذلك يجب تجنب الضغط على هذه الإعلانات في حالة عدم تعرفنا على المصدر. افحص وحدات التخزين الخارجية قبل يمكن أن تصاب وحدات التخزين الخارجية بالبرمجيات الخبيثة خاصةً إذا استخدمتها لنقل البيانات بكثافة بين الأجهزة الشخصية والعامة. استخدامها. أخبر الأصدقاء والعائلة أن بعض الإجراءات عبر الإنترنت يمكن أن تعرض جهاز ناقش مسائل الأمان الحاسوبية مع الآخرين. الحاسب للخطر، مثل الضغط على النوافذ المنبثقة أو تنزيل ألعاب أو برامج "مجانية" أو غيرها. يجب عليك عمل نسخ احتياطية من أية بيانات ترغب في الاحتفاظ بها في حالة استخدم النسخ الاحتياطي لبياناتك بانتظام. تعطل جهاز الحاسب الخاص بك، وبشكل خاص الصور والمستندات المهمة. وزارة التعليم Ministry of Education 2024-1446

التعامل مع البرمجيات الضارة يتعين اتخاذ الخطوات الآتية في حالة الاشتباه بوجود برمجيات ضارة على جهاز الحاسب الخاص بك: التوقف عن التسوق الإلكتروني واستخدام الخدمات المصرفية على جهاز الحاسب وعدم القيام بأي أنشطة أخرى عبر الإنترنت تتضمن أسماء المستخدمين أو كلمات المرور أو غيرها من المعلومات الحساسة. تحديث برنامج الحماية، ثم فحص جهاز الحاسب بحثًا عن الفيروسات وبرامج التجسس، مع حذف العناصر المشتبه بها، ثم إعادة تشغيل جهاز الحاسب لتطبيق التغييرات التي قد تمت. التحقق من المتصفح لمعرفة ما إذا كان به أدوات لحذف البرمجيات الضارة، ومن الممكن أيضًا إعادة تعيين المتصفح إلى إعداداته الافتراضية. الاستعانة بالدعم الفني من خلال الاتصال بالشركة المصنعة لجهازك، جهز الرقم التسلسلي قبل الاتصال بالشركة المصنعة لجهاز الحاسب، وتأكد من معرفتك للبرامج التي تم تثبيتها ومن قدرتك على تقديم وصف موجز للمشكلة. هجوم الفدية (Ransomware) هناك شكل آخر ظهر حديثًا للبرمجيات الضارة وهو برمجية هجوم الفدية، والذي تم تصميمه لقفل جهاز الحاسب أو منع الوصول إلى ملفاته لابتزاز الضحية بدفع أموال مقابل إلغاء تأمين هذا القفل، وفي الغالب يرى المستخدم على الشاشة نافذة تُعلمه عن هجوم الفدية وطلب الدفع. لا يمكن للمستخدم إغلاق هذه النافذة، بل وتمنع هذه البرمجيات المستخدم من أداء أية وظائف على جهاز الحاسب الخاص به. وقد يكون هذا النوع من الهجمات خطيرًا للغاية إذا كانت هناك مواد حساسة على جهاز الحاسب أو في حالة كان جهاز الحاسب هذا يُستخدم لتشغيل شركة أو مؤسسة ما. لقد ازدادت هجمات طلب الفدية بشكل مضطرد، حيث يميل الضحايا إلى الاستسلام لهؤلاء المجرمين والدفع لهم من أجل استرجاع أعمالهم أو ملفاتهم والتي قد تكون استغرقت أعوامًا من العمل المتواصل. إن أهم طريقة للوقاية هي وجود برنامج جيد لمكافحة البرمجيات الضارة. وزارة التعليم 25 Ministry of Education 2024-1446

26 المعلومات المتداولة عبر الإنترنت عليك أن تدرك أن جميع المعلومات المتداولة من خلال الانترنت تسجل بشكل دائم عند استخدام جهاز الحاسب أو أي تقنية معلومات أخرى، يتم تخزين سجل رقمي مفصل للبيانات التي تتم معالجتها أو نقلها على كل من: القرص الصلب لجهاز المستخدم. خادم مزود خدمة الإنترنت إذا كان الاستخدام عبر الإنترنت. قواعد بيانات حكومية أو خاصة. تفهرس شبكة الإنترنت الموقع الإلكتروني ومحتواه أسبوعيًا كحد أدنى، وتتوفر حاليا على الإنترنت بيانات محفوظة منذ منتصف التسعينات وبمجرد نشرنا للمعلومات علينا أن ندرك أن أية معلومة ننشرها قد تبقى على شبكة الإنترنت إلى الأبد. وعلى الرغم من أن خبراء أجهزة الحاسب قد يتمكنون من استرداد المحتوى عبر الإنترنت وتدميره، إلا أنه لا توجد ضمانات بشأن ذلك. وعليه فإنه يجب أن نضع في الاعتبار أن نشر المعلومات الشخصية بصورة مفرطة على الإنترنت يعني زيادة الفرص لبعض الأفراد أن يستخدموا تلك المعلومات بطريقة غير مناسبة. يبرز التسجيل الدائم للمعلومات على الإنترنت أهمية أمان الأجهزة الشخصية. إذا كان الجهاز الشخصي للمستخدم غير آمن، فقد يكون عرضة للهجمات الإلكترونية مثل القرصنة والفيروسات والبرامج الضارة. يمكن للمهاجم الوصول غير المصرح به إلى المعلومات الشخصية للمستخدم، بما في ذلك كلمات المرور والمعلومات المالية والبيانات الحساسة الأخرى. علاوة على ذلك، إذا تم اختراق الجهاز الشخصي للمستخدم فمن المحتمل أن تتمكن الهجمات الإلكترونية من الوصول إلى حسابات المستخدم عبر الإنترنت والبيانات الشخصية المخزنة على تلك الحسابات، والتي يمكن استخدامها لأغراض ضارة. في هذه الحالة، يمكن للهجمات الإلكترونية الوصول إلى خادم مزود خدمة الإنترنت للمستخدم، أو قواعد بيانات حكومية أو خاصة حيث يتم تخزين المعلومات الشخصية فيهم. البيانات التي يجمعها المتصفح عبر الإنترنت أثناء استخدامك للإنترنت فإنك تترك وراءك آثارًا رقمية يمكن أن تستخدمها المواقع الإلكترونية بشكل قانوني لتتبع أنشطتك والتعرف عليك. قد يتضمن نوع البيانات التي يتم جمعها عادةً موقعك أثناء التصفح ، والجهاز الذي تستخدمه، والمواقع الإلكترونية، والإعلانات التي تضغط عليها، إلخ. على الرغم من إعدادات الخصوصية التي قد يحتوي عليها متصفحك ، فإن أنواعًا معينة من المعلومات يتم الكشف عنها حتمًا لجميع المواقع الإلكترونية التي تزورها يكشف متصفحك عن عنوان بروتوكول الإنترنت الخاص بك، وهو حقيقة يمكن استخدامه لاستهداف موقعك. أيضًا، يمكن للمتصفح الكشف عن نظام التشغيل الذي لديك، وما هي وحدة المعالجة المركزية ووحدة معالجة الرسومات التي تستخدمها، والعديد من التفاصيل الأخرى مثل: 1 ملفات تعريف الارتباط (Cookies) 2 تاريخ التصفح Browsing history). كلمات المرور المحفوظة ( Saved passwords). وزارة التعليم Ministry of Education 2024-1446

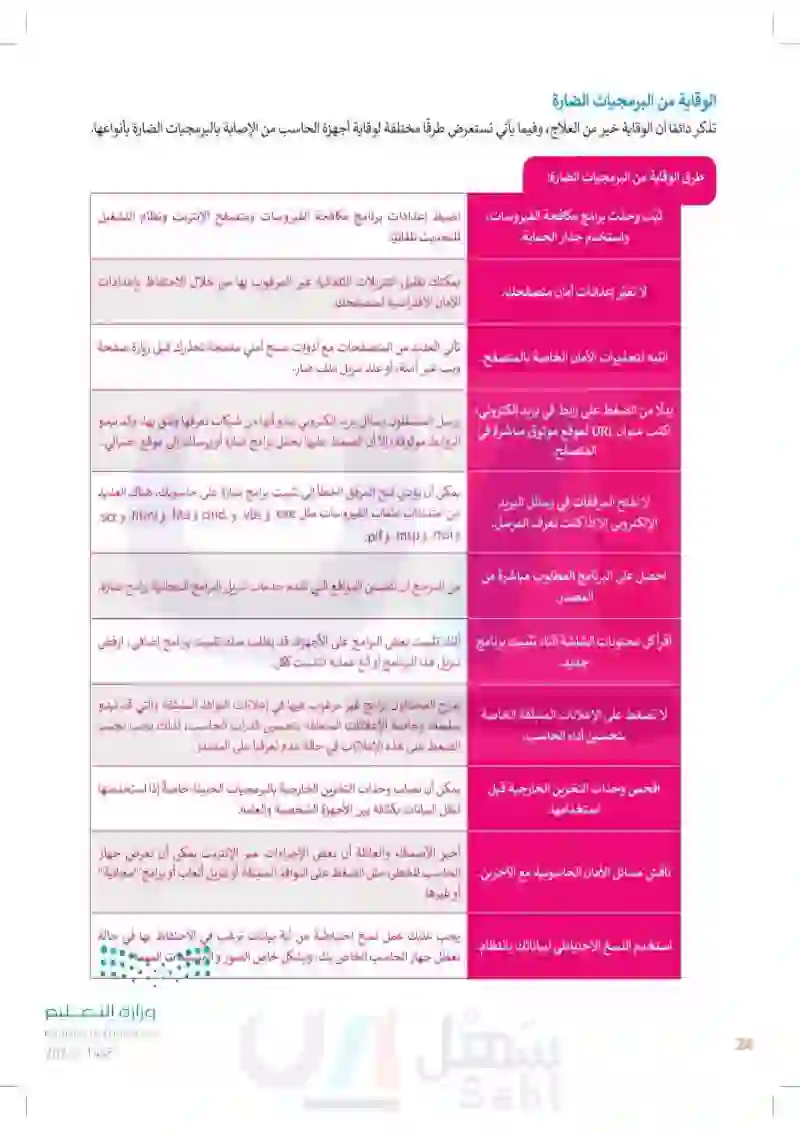

ملفات تعريف الارتباط (Cookies) عند استخدامنا لمتصفح المواقع الإلكترونية ، يتم حفظ بعض المعلومات من المواقع الإلكترونية في ذاكرة التخزين وملفات تعريف الارتباط. توفر ملفات تعريف الارتباط طريقة للمواقع الإلكترونية للتعرف على المستخدم ومتابعة تفضيلاته، فهي ملفات نصية صغيرة تم إنشاؤها بواسطة الموقع الإلكتروني يتم تخزينها في أجهزة الحاسب إما مؤقتًا لتلك الجلسة فقط أو بشكل دائم على القرص الصلب ملف تعريف الارتباط (الدائم. من المهم جدًا حذف ملفات تعريف الارتباط عند استخدامك لأجهزة الحاسب العامة ، كما يستحسن حذفها بشكل دوري من جهازك الخاص، يستثنى من ذلك في حالة اصطحاب جهاز الحاسب أثناء السفر، حيث تساعد الملفات في هذه الحالة على مصادقة عمليات تسجيل الدخول إلى خدمات البريد الإلكتروني وغيرها حتى عندما يرصد الجهاز تغيير الموقع إلى بلد آخر. تاريخ التصفح (Browsing history) يتألف سجل التصفح من سجل لصفحات الموقع التي قمت بزيارتها في جلسات التصفح السابقة، وعادةً ما يتضمن اسم الصفحة والموقع الإلكتروني بالإضافة إلى عنوان URL المقابل لها ، ولكل متصفح مواقع إلكترونية واجهته الفريدة التي تسمح لك بإدارة أو حذف محفوظات التصفح من محرك الأقراص الثابتة لديك. كلمات المرور المحفوظة ( Saved passwords) عند زيارتك لموقع إلكتروني يتطلب تسجيل الدخول فإن متصفح المواقع الإلكترونية يسأل عما إذا كنت تريد حفظ اسم المستخدم وكلمة المرور، فإذا اخترت نعم فإنه في المرة القادمة التي تزور فيها الموقع يقوم المتصفح بتعبئة معلومات الحساب الخاصة بك. يتم تشغيل خاصة حفظ كلمة المرور ،افتراضيًا، ولكن يمكنك إيقاف تشغيل هذه الخاصية أو مسح كلمات المرور المحفوظة. المكونات المادية البرمجيات عنوان بروتوكول الإنترنت متاح دائمًا لأي شخص عن وحدة المعالجة المركزية وحدة معالجة الرسومات بطارية جهاز الحاسب طريق التطبيقات الخاصة بمشاركة الملفات، وتطبيقات المراسلة، وحتى الألعاب. لمسجلة من المتصفح معلومات حول الاتصال تسجيلات الدخول على وسائل التواصل الاجتماعي تاريخ التصفح عنوان بروتوكول الإنترنت متصفح الإنترنت الإضافات (Plugins) إضافات المتصفح عبارة عن حزم صغيرة من التعليمات البرمجية التي توفر ميزة إضافية لمتصفح المواقع الإلكترونية. نظام التشغيل قبول جوجل حركات الفأرة عنوان بروتوكول الإنترنت بيانات عن الصور سرعة البيانات الخطوط واللغة Ministry of Education 2024-1446 معلومات تقنية اعترفت شركة جوجل في عام 2018 بحقيقة احتفاظها للسجلات التي يتم حذفها من سجل التصفح، وفي الواقع فإنهم لا يحتفظون بصفحة الموقع الإلكتروني التي نزورها بالتحديد بل يقومون بتتبع فئات هذه الصفحات وزارة التعويد

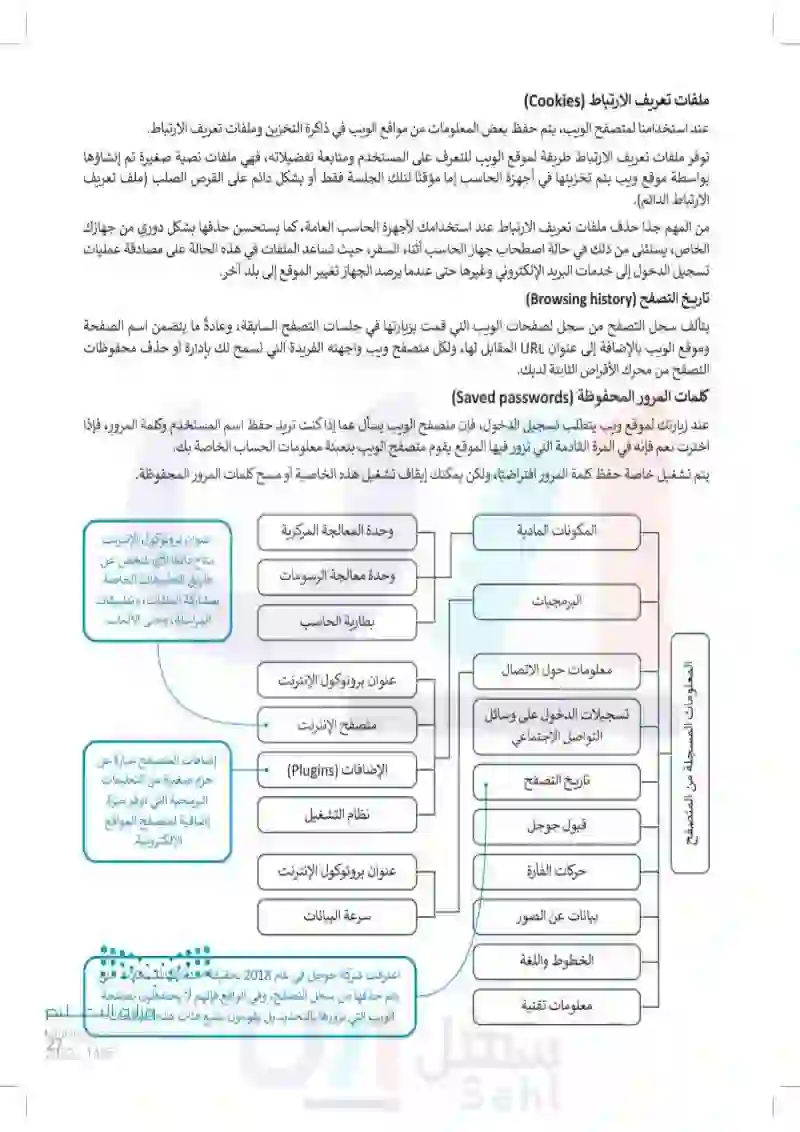

كيفية حماية جهاز الحاسب الشخصي من الهجمات الإلكترونية حذف بيانات التصفح غالبًا ما تعتمد تطبيقات المواقع الإلكترونية على تخزين البيانات في متصفح المستخدم لتوفير وصول واستخدام أسهل. يمكن أن يمتد تخزين البيانات في المستعرض من ملفات تعريف الارتباط البسيطة إلى طرق أكثر تقدما مثل التخزين المحلي، والتي تسمح لتطبيقات المواقع الإلكترونية بتخزين تفضيلات المستخدم، والتخزين المؤقت للبيانات دون الحاجة إلى اتصال بالإنترنت، وتحسين الأداء عن طريق تقليل الحاجة إلى الطلبات المتكررة إلى الخادم. ومع ذلك، فإن تخزين البيانات في المستعرض يمثل أيضًا مخاطر أمنية، حيث يمكن الوصول إلى المعلومات الحساسة من قبل الجهات الخبيثة إذا لم يتم تأمينها بشكل صحيح. من المهم أن تُحذَف هذه الملفات بشكل دوري ليس فقط لحماية خصوصيتك والحفاظ على مستوى الأمان، وإنما أيضًا لتتفادى مشاكل بطء العمل في المتصفح وجهاز الحاسب بشكل عام. X Q + وزارة التعليم Ministry of Education 2024-1446 1 تسجيل الدخول لحذف بيانات التصفح > افتح متصفح مايكروسوفت إيدج Microsoft Edge اضغط على الإعدادات 1.(Settings) > اضغط على الخصوصية والبحث والخدمات Privacy, search and services). 2 > تحت مسح بيانات الاستعراض Clear browsing data اضغط على اختيار ما تريد 3 . (Choose what to clear) s > اختر ما تريد مسحه الآن 4 5. (Clear now) UNI Microsoft + x بحث في الويب > اضغط مسح علامة تبويب جديدة a C Bing Q استيراد قوائم المفضلة 28

الإعدادات + x edge://settings/privacy | Edge 2 C → = الإعدادات ملفات التعريف تسجيل الدخول البحث في الإعدادات X a + ن الخصوصية والبحث والخدمات المطهر الشريط الجانبي البدء والصفحة الرئيسية وعلامات التبويب الجديدة مشاركة ونسخ ولصق ملفات تعريف الارتباط وأذونات ال الإعدادات المستعرض 2 نا نقدر خصوصيتك. ك ونحترمها، مع تقديم الشفافية والتحكم اللذين تستحقهما. معرفة وصية مات حول عملية الاستعراض ربما تستخدم مواقع الويب هذه المعلومات الإعلانات المخصصة. تعمل بعض أدوات التعقب على جمع معلوماتك + x edge://settings/privacy Edge + پیچ تسجيل الدخول ل التنزيلات أمان العائل = الإعدادات A اللغات 4 5 ما مسح بيانات الاستعراض البحث في الإعدادات يتضمن ذلك المحفوظات وكلمات المرور وملفات تعريف الارتباط والمزيد. سيتم حذف البيانات من ملف التعريف هذا فقط إدارة بياناتك مسح بيانات الاستعراض الآن اختيار ما يتم مسحه في كل مرة تقوم فيها بإغلاق المستعرض مسح بيانات الاستعراض النطاق الزمني . آخر ساعة محفوظات الاستعراض لا يوجد محفوظات التنزيل لا يوجد ملفات تعريف الارتباط وبيانات الموقع الأخرى من 5 من المواقع لتسجيل خروجك من معظم المواقع. صور وملفات التخزين المؤقت يعمل على تحرير أقل من 1. قد يكون تحميل بعض المواقع مسح الآن إلغاء الأمر اختیار ما تريد مسحه احذف ملفات تعريف الارتباط وتاريخ التصفح وكلمات المرور المحفوظة على متصفح كروم. a + 0 + وزارة التعود 29 Ministry of Education 2024-1446

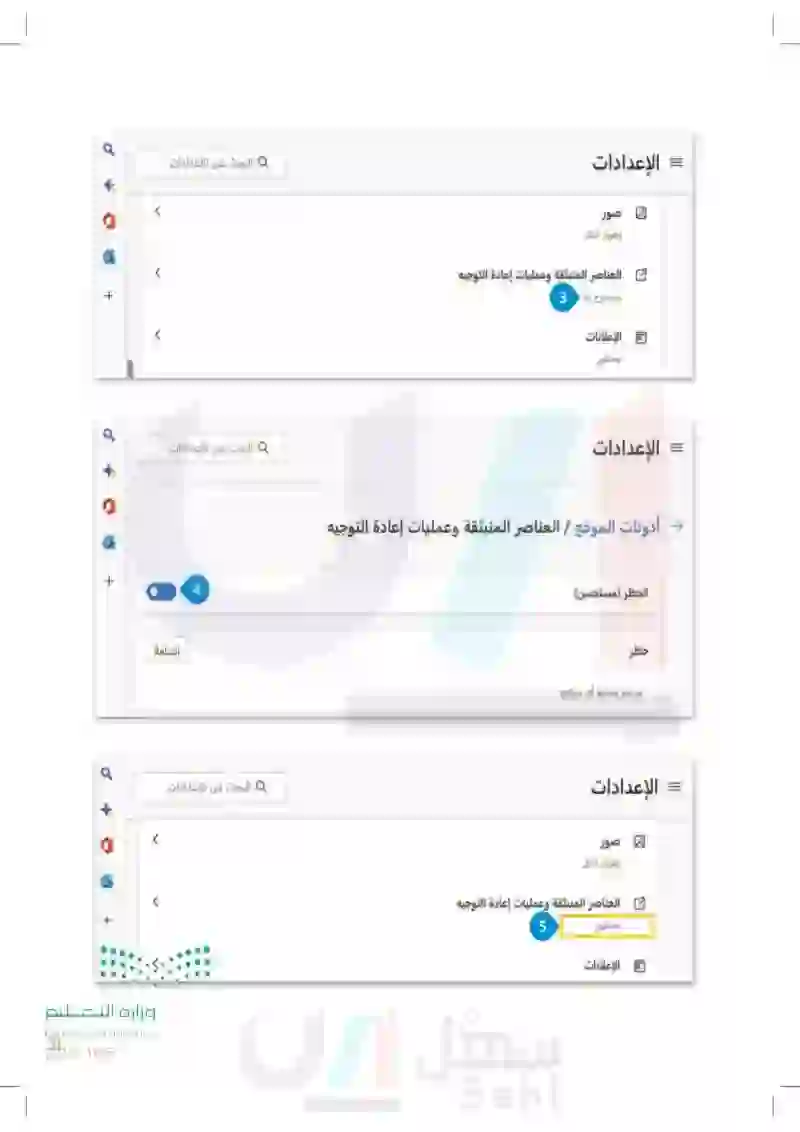

30 تعطيل النوافذ المنبثقة pop-up) في المتصفح النوافذ المنبثقة هي نوافذ صغيرة "تنبثق" أعلى صفحات المواقع الإلكترونية في متصفح المواقع. تُستخدم هذه النوافذ من المعلنين كوسيلة لجذب الانتباه، ولكنها سرعان ما تصبح مصدر إزعاج للمستخدمين، مما جعل مطوري البرمجيات والمتصفحات يطورون برمجيات حظر النوافذ المنبثقة، ونتيجة لذلك تم تقييد بعض الاستخدامات الجيدة للنوافذ المنبثقة - على سبيل المثال عرض معلومات مفيدة أو عرض مقاطع الفيديو تحاول الشركات استخدام النوافذ المنبثقة للحصول على تفاصيل الاتصال بالمستخدم، على سبيل المثال عنوان البريد الإلكتروني، ولذا أصبحت صناديق البريد الإلكتروني تزدحم برسائل البريد الإلكتروني الإعلانية. يمكن لبعض النوافذ المنبثقة تثبيت ما يُسمى حصان طروادة Trojan horse) الذي يقوم بتحميل تطبيقات ضارة أخرى على النظام الخاص بك أو تثبيت برنامج لتسجيل ضغطات المفاتيح مما يمنحه القدرة للوصول لأي بيانات سرية مالية أو ضريبية أو حتى كلمات المرور الحساباتك المصرفية. يتضمن كل متصفح أداة تسمح أو تمنع المواقع من عرض النوافذ المنبثقة عند التصفح. لحظر النوافذ المنبثقة > افتح متصفح مايكروسوفت إيدج Microsoft Edge اضغط على الإعدادات (Settings) 0 > اضغط على ملفات تعريف الارتباط وأذونات الموقع Cookies and site permissions). 2 > اضغط على العناصر المنبثقة وعمليات إعادة التوجيه Pop-ups and redirects ) . > حرك زر التبديل حظر (Block) إلى وضع مفعل (On) . 4 > إن قدرة متصفح المواقع الإلكترونية على حظر النوافذ المنبثقة قد تم تفعيلها الآن 6 علامة تبويب جديدة a Bing a استيراد قوائم المفضلة Microsoft بحث في الويب a تسجيل الدخول + 13 1 الإعدادات + x ://settings/content | Edge = الإعدادات ملفات التعريف ن الخصوصية والبحث والخدمات | المظهر الشريط الجانبي البدء والصفحة الرئيسية وعلامات التبويب الجديدة مشاركة ونسخ ولصق ملفات تعريف الارتباط وأذونات الموقع المستعرض الافتراضي ل التنزيلات أمان العائلة Al اللغات الطابعات 2 وزارة التعليم Ministry of Education 2024-1446

Q + + وزارة التعادي Ministry of Education 2024-1446 O + + Q < < < < إضافة Q البحث في الإعدادات البحث في الإعدادات <+ 4 البحث في الإعدادات = الإعدادات صور إظهار الكل العناصر المنبثقة وعمليات إعادة التوجيه 3 مسموح به الإعلانات محظور ☑ = الإعدادات < أذونات الموقع / العناصر المنبثقة وعمليات إعادة التوجيه الحظر (مستحسن) حظر لم تتم إضافة أي مواقع = الإعدادات صور إظهار الكل العناصر المنبثقة وعمليات إعادة التوجيه 5 محظور الإعلانات Q Q

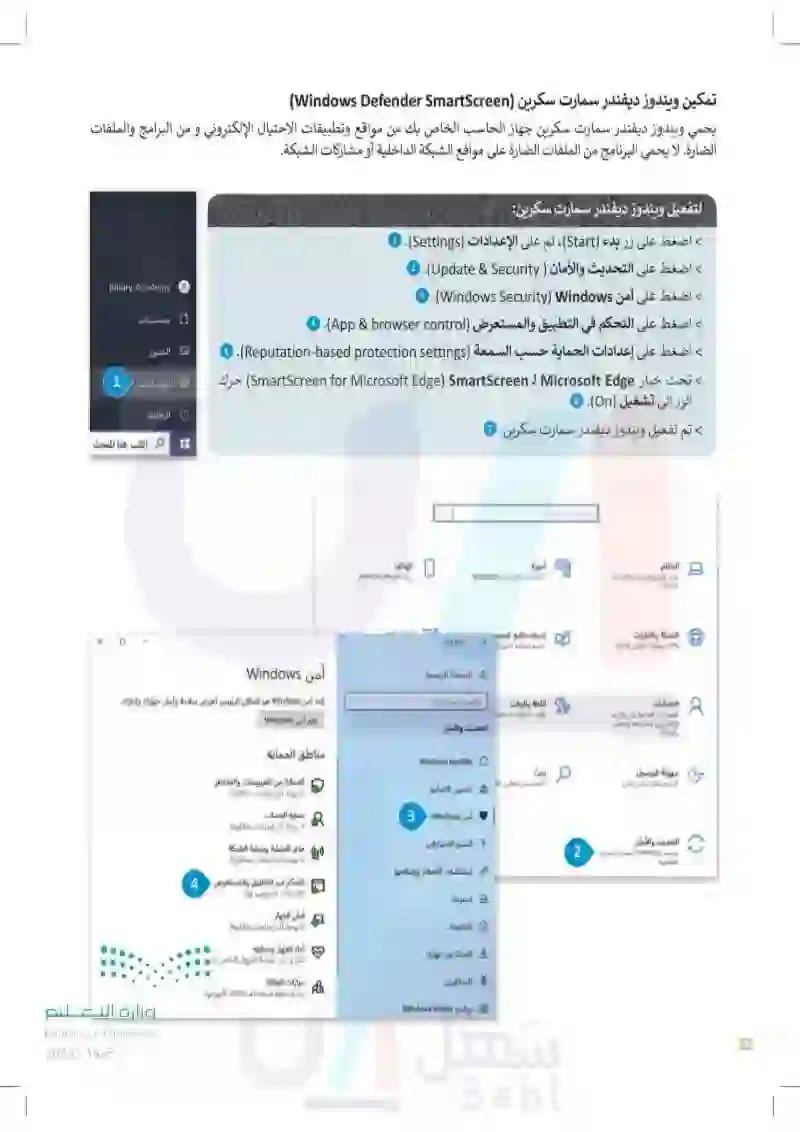

تمكين ويندوز ديفندر سمارت سكرين Windows Defender SmartScreen) يحمي ويندوز ديفندر سمارت سكرين جهاز الحاسب الخاص بك من مواقع وتطبيقات الاحتيال الإلكتروني و من البرامج والملفات الضارة. لا يحمي البرنامج من الملفات الضارة على مواقع الشبكة الداخلية أو مشاركات الشبكة. لتفعيل ويندوز ديفندر سمارت سكرين > اضغط على زر بد Start ثم على الإعدادات .(Settings) 1 > اضغط على التحديث والأمان ( Update & Security). 2 3 . (Windows Security) Windows is a brisk > اضغط على التحكم في التطبيق والمستعرض App & browser control). > اضغط على إعدادات الحماية حسب السمعة Reputation-based protection settings). 5 > تحت خيار Microsoft Edge لـ SmartScreen for Microsoft Edge SmartScreen) حرك الزر إلى تشغيل .(on) 6 > تم تفعيل ويندوز ديفندر سمارت سكرين . 1 Binary Academy مستندات الصور الإعدادات الطاقة و اكتب هنا للبحث 1 X D 1 العثور على إعداد النظام أجهزة الهاتف جهاز عرض الصوت إعلامات الطابعات الماوس Bluetooth الطاقة Android, iPhone الشبكة والانترنت VPN وضع الطيران Wi-Fi إضفاء طابع شخص خلفية، شاشة القفل، أن الإعدادات الصفحة الرئيسية اللغة والوقت كلام ، الوقت المنطقة العثور على إعداد التحديث والأمان أمن Windows يعد أمن Windows هو المكان الرئيسي لعرض سلامة وأمان جهازك وإدارته. فتح أمن Windows وزارة التعليم Ministry of Education 2024-1446 مناطق الحماية Windows Update A الحسابات الحسابات الخاصة بك والبريد الإلكتروني والمزامنة والعمل والعائلة α مرا سهولة الوصول بحث الراوي، مكتر، تباين عالي البحث عن ملفاتي، الأن تحسين التسليم أمن Windows 3 التحديث والأمان تحديث Windows استرداد، نسخة احتياطية النسخ الاحتياطي 2 و استكشاف الأخطاء وإصلاحها 2 استرداد التشيط 8 البحث عن جهازي للمطورين برنامج Windows Insider الحماية من الفيروسات والمخاطر لا يوجد أي إجراءات مطلوبة. حماية الحساب لا يوجد أي إجراءات مطلوبة. (1) جدار الحماية وحماية الشبكة لا يوجد أي إجراءات مطلوبة. التحكم في التطبيق والمستعرض الإجراءات الموصى بها. أمان الجهاز لا يوجد أي إجراءات مطلوبة. أداء الجهاز وحمايته تقارير عن سلامة الجهاز الخاص بك. خيارات العائلة إدارة كيفية استخدام عائلتك لأجهزتها. 4 32

أمن Windows 0 8 (p) التطبيق والتحكم في المستعرض حماية التطبيقات والأمان على الإنترنت. الحماية حسب السمعة تعمل هذه الإعدادات على حماية جهازك من التطبيقات والملفات ومواقع الويب الضارة أو غير المرغوب فيها إيقاف تشغيل SmartScreen لـ Microsoft Edge. قد يكون جهازك عرضة للخطر. تشعيل إعدادات الحماية حسب السمعة . 5 تجاهل أمن Windows 8 (p) الحماية حسب السمعة تعمل هذه الإعدادات على حماية جهازك من التطبيقات والملفات ومواقع الويب الضارة أو غير المرغوب فيها. فحص التطبيقات والملفات يساعد SmartScreen لـ Microsoft Defender في حماية جهازك من خلال البحث عن التطبيقات والملفات غير المعروفة من الويب. تشغيل SmartScreen J Microsoft Edge يساعد Microsoft Defender SmartScreen على حماية جهازك من المواقع PR A والتنزيلات الضارة. تم إيقاف تشغيل SmartScreen لـ Microsoft Edge. قد يكون جهازك تجاهل عرضة للخطر. إيقاف التشغيل 1 1 X SmartScreen J Microsoft Edge يساعد Microsoft Defender SmartScreen على حماية جهازك من المواقع 6 والتنزيلات الضارة. تشغيل مناطق الحماية الحماية من الفيروسات والمخاطر لا يوجد أي إجراءات مطلوبة. حماية الحساب لا يوجد أي إجراءات مطلوبة. (دو) جدار الحماية وحماية الشبكة لا يوجد أي إجراءات مطلوبة. التحكم في التطبة. والمستعرض لا يوجد أي إجراءات مطلوبة. أمان الجهاز لا يوجد أي إجراءات مطلوبة. 7 وزارة التعدد 33 Ministry of Education 2024-1446

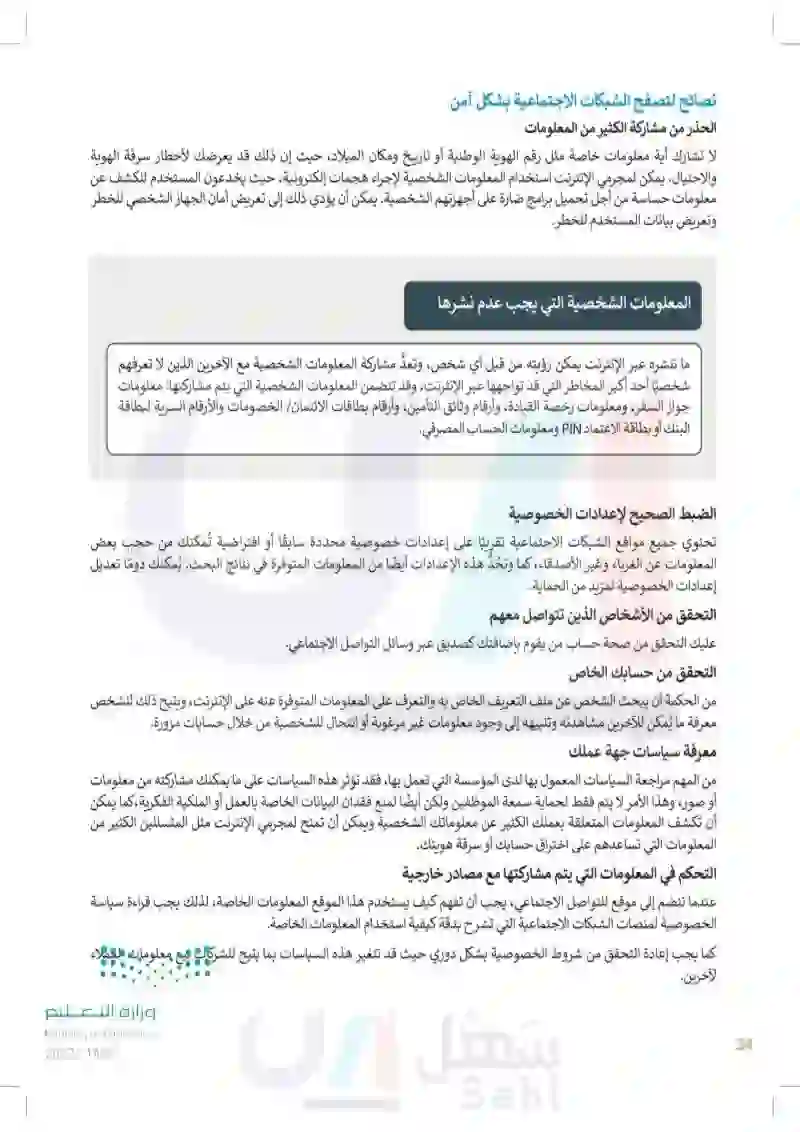

34 نصائح لتصفح الشبكات الاجتماعية بشكل آمن الحذر من مشاركة الكثير من المعلومات لا تشارك أية معلومات خاصة مثل رقم الهوية الوطنية أو تاريخ ومكان الميلاد، حيث إن ذلك قد يعرضك لأخطار سرقة الهوية والاحتيال. يمكن لمجرمي الإنترنت استخدام المعلومات الشخصية لإجراء هجمات إلكترونية، حيث يخدعون المستخدم للكشف عن معلومات حساسة من أجل تحميل برامج ضارة على أجهزتهم الشخصية. يمكن أن يؤدي ذلك إلى تعريض أمان الجهاز الشخصي للخطر وتعريض بيانات المستخدم للخطر. المعلومات الشخصية التي يجب عدم نشرها ما تنشره عبر الإنترنت يمكن رؤيته من قبل أي شخص، وتعد مشاركة المعلومات الشخصية مع الآخرين الذين لا تعرفهم شخصيًا أحد أكبر المخاطر التي قد تواجهها عبر الإنترنت، وقد تتضمن المعلومات الشخصية التي يتم مشاركتها معلومات جواز السفر، ومعلومات رخصة القيادة، وأرقام وثائق التأمين، وأرقام بطاقات الائتمان الخصومات والأرقام السرية لبطاقة البنك أو بطاقة الاعتماد PIN ومعلومات الحساب المصرفي. الضبط الصحيح لإعدادات الخصوصية تحتوي جميع مواقع الشبكات الاجتماعية تقريبًا على إعدادات خصوصية محددة سابقًا أو افتراضية تُمكنك من حجب بعض المعلومات عن الغرباء وغير الأصدقاء، كما وتحُدُّ هذه الإعدادات أيضًا من المعلومات المتوفرة في نتائج البحث. يُمكنك دوما تعديل إعدادات الخصوصية لمزيد من الحماية. التحقق من الأشخاص الذين تتواصل معهم عليك التحقق من صحة حساب من يقوم بإضافتك كصديق عبر وسائل التواصل الاجتماعي. التحقق من حسابك الخاص من الحكمة أن يبحث الشخص عن ملف التعريف الخاص به والتعرف على المعلومات المتوفرة عنه على الإنترنت، ويتيح ذلك للشخص معرفة ما يُمكن للآخرين مشاهدته وتنبيهه إلى وجود معلومات غير مرغوبة أو انتحال للشخصية من خلال حسابات مزورة. معرفة سياسات جهة عملك من المهم مراجعة السياسات المعمول بها لدى المؤسسة التي تعمل بها، فقد تؤثر هذه السياسات على ما يمكنك مشاركته من معلومات أو صور، وهذا الأمر لا يتم فقط لحماية سمعة الموظفين ولكن أيضًا لمنع فقدان البيانات الخاصة بالعمل أو الملكية الفكرية، كما يمكن أن تكشف المعلومات المتعلقة بعملك الكثير عن معلوماتك الشخصية ويمكن أن تمنح لمجرمي الإنترنت مثل المتسللين الكثير من المعلومات التي تساعدهم على اختراق حسابك أو سرقة هويتك. التحكم في المعلومات التي يتم مشاركتها مع مصادر خارجية عندما تنضم إلى موقع للتواصل الاجتماعي، يجب أن تفهم كيف يستخدم هذا الموقع المعلومات الخاصة، لذلك يجب قراءة سياسة الخصوصية لمنصات الشبكات الاجتماعية التي تشرح بدقة كيفية استخدام المعلومات الخاصة. كما يجب إعادة التحقق من شروط الخصوصية بشكل دوري حيث قد تتغير هذه السياسات بما يتيح للشركات بيع معلومات العملاء لآخرين. وزارة التعليم Ministry of Education 2024-1446

الحذر من الصداقات الكثيرة حين تكون عضوًا في مجموعة شبكات اجتماعية، قد يسعدك أن تكتسب "أصدقاء" أو متابعين جدد ، ولكن عليك أن تختار الأشخاص الجديرين بالثقة فقط عند قبول طلبات الصداقة الواردة. التعرف على كيفية منع المتنمرين عند الانضمام إلى شبكة اجتماعية، يجب أن تتعرف على كيفية حظر الأعضاء عند الحاجة، حيث يؤدي حظر الشخص إلى إيقاف قدرته على التفاعل مع من قام بحظره استخدم كلمات المرور القوية من المهم اختيار كلمة مرور تتكون من ثمانية رموز على الأقل وتدمج ما بين الأحرف والأرقام، كما يجب تغييرها بشكل دوري، حيث إن إنشاء كلمات مرورٍ قوية يمنع المتسللين من الوصول إلى حسابك واستخدامه لنشر الرسائل غير المرغوب فيها أو استغلاله للقيام بالهجمات الضارة. قيم وسلوكيات المواطنة الرقمية إن كل ما تقوله أو تشاركه على شبكه الإنترنت يمثل قيمك وهويتك وشخصيتك، ولذا يجب أن تتجنب نشر ما يمكن أن يُسيء لوطنك وقيمك وأخلاقك ومبادئك مثل: الصور غير اللائقة. التعليقات السلبية بخصوص وظيفة سابقة أو صاحب عمل أو رئيس أو معلم سواء حاليًا أو من الماضي. التعليقات العنصرية. المؤهلات الكاذبة. المعلومات السرية عن عمل أو صاحب عمل سابق. وزارة التعليم Ministry of Education 2024-1446

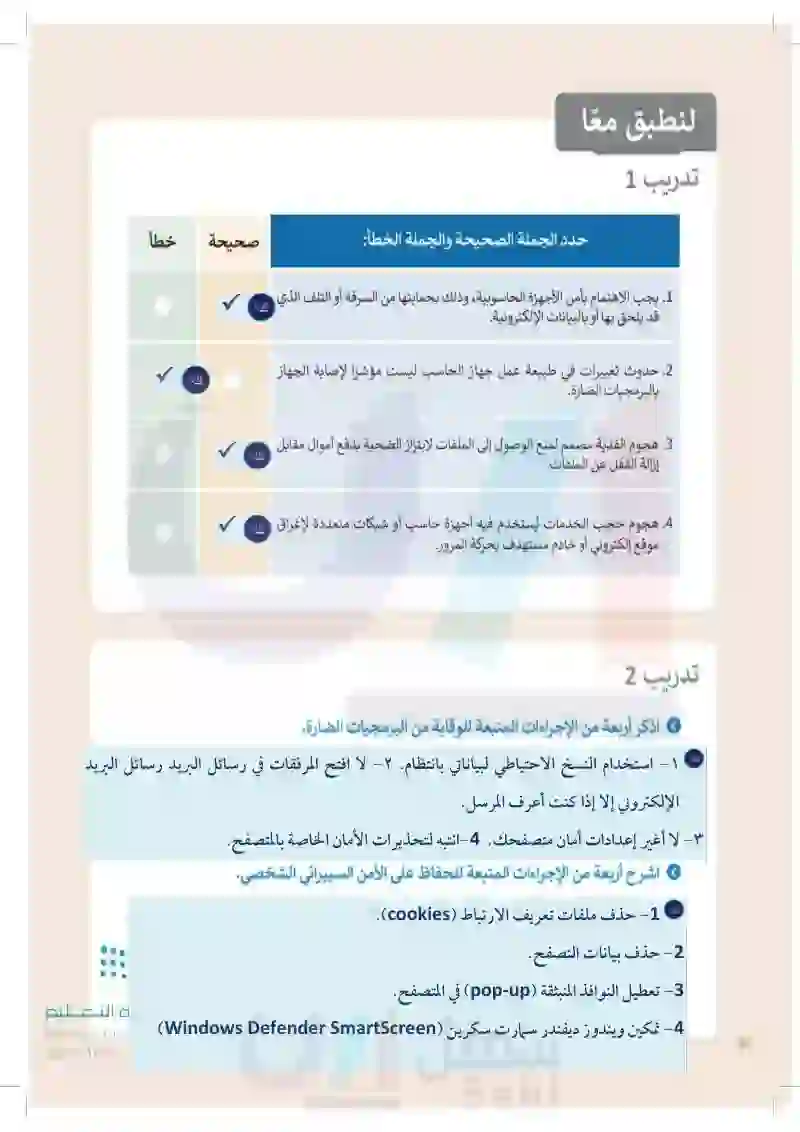

36 لنطبق معًا تدريب 1 حدد الجملة الصحيحة والجملة الخطأ: 1. يجب الاهتمام بأمن الأجهزة الحاسوبية، وذلك بحمايتها من السرقة أو التلف الذي قد يلحق بها أو بالبيانات الإلكترونية. .2. حدوث تغييرات في طبيعة عمل جهاز الحاسب ليست مؤشرًا لإصابة الجهاز بالبرمجيات الضارة. 3. هجوم الفدية مصمم لمنع الوصول إلى الملفات لابتزاز الضحية بدفع أموال مقابل إزالة القفل عن الملفات. .4 هجوم حجب الخدمات يُستخدم فيه أجهزة حاسب أو شبكات متعددة لإغراق موقع إلكتروني أو خادم مستهدف بحركة المرور. تدريب 2 • اذكر أربعة من الإجراءات المتبعة للوقاية من البرمجيات الضارة. صحيحة خطأ اشرح أربعة من الإجراءات المتبعة للحفاظ على الأمن السيبراني الشخصي. وزارة التعليم Ministry of Education 2024-1446

تدريب 3 • اذكر أمثلة على السلوكيات التي يمكن أن تؤثر سلبًا على هويتك وسمعتك الرقمية. وأيها الأهم من وجهة نظرك؟ اشرح إجابتك. تدريب 4 • صف كيف يمكن لمجرم الإنترنت استخدام المعلومات التي تشاركها على وسائل التواصل الاجتماعي لشن هجوم إلكتروني على جهازك الشخصي. وزارة التعري Ministry of Education 2024-1446

38 تدريب 5 اذكر المعلومات التي يجب عليك عدم مشاركتها من خلال شبكة الإنترنت. تدريب 6 افتح متصفح الإنترنت (مايكروسوفت إيدج أو جوجل كروم وفعّل خيار حظر النوافذ المنبثقة والتقط صورة للشاشة لما قمت به. تدريب 7 افتح متصفح الإنترنت (مايكروسوفت إيدج أو جوجل كروم وامسح تاريخ التصفح وملفات تعريف الارتباط لآخر 24 ساعة، والتقط صورة للشاشة لما قمت به. تدريب 8 افتح متصفح الإنترنت (مايكروسوفت إيدج أو جوجل كروم واستخدم محرك بحث جوجل وحاول اكتشاف ما إذا كان هناك معلومات خاصة بك في شبكة الإنترنت. وزارة التعليم Ministry of Education 2024-1446

افتح متصفح الإنترنت (مايكروسوفت إيدج أو جوجل كروم وفعّل خيار حظر النوافذ المنبثقة، والتقط صورة للشاشة لما قمت به